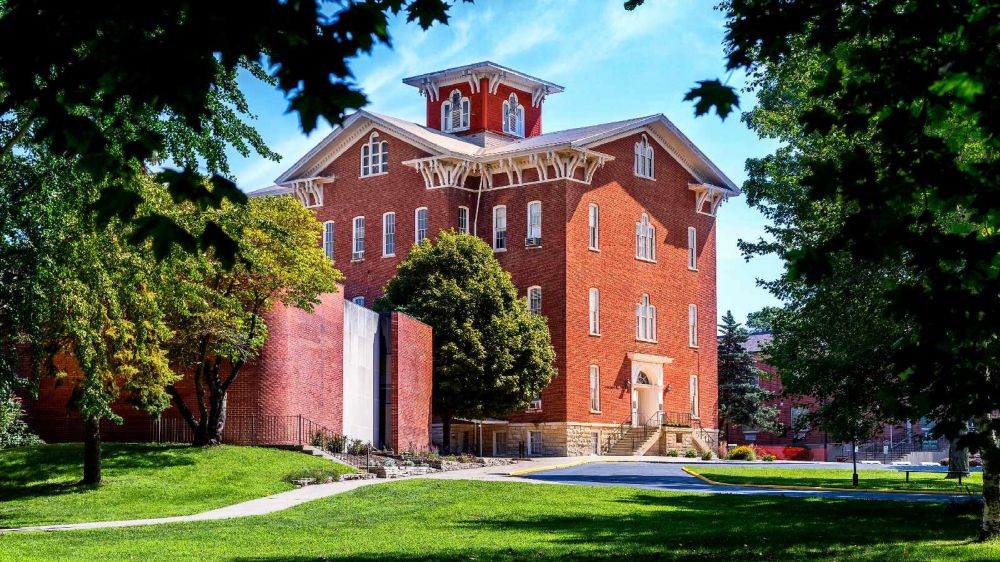

林肯学院是一所来自伊利诺伊州农村的文理学院,该学院表示,在其成立 157 年之后,由于 COVID-19 大流行和最近的勒索软件攻击对其财务造成了残酷打击,它将在本月晚些时候关闭。

这个决定变得更加艰难,因为学院在多次灾难中幸存下来,包括 1912 年的一场大火、西班牙流感、大萧条、世界大战和 2008 年的全球金融危机。

然而,12 月的勒索软件攻击是决定在 2022 年 5 月 13 日关闭的最后一根稻草,这是无法避免的。

学校已通知伊利诺伊州高等教育部和高等教育委员会这一即将到来的永久关闭,其董事会已投票决定在春季学期结束时停止所有学术活动。

正如NBC 首次报道的那样,这所伊利诺伊州文理学院是教育部认定为以黑人为主的少数几所美国乡村大学之一。

“林肯学院是 2021 年 12 月网络攻击的受害者,该攻击阻碍了招生活动并阻碍了对所有机构数据的访问,造成 2022 年秋季入学预测的模糊画面,”该学院网站上发布的公告中写道。

“招聘、留用和筹款工作所需的所有系统都无法运行。幸运的是,没有暴露任何个人身份信息。

“一旦在 2022 年 3 月完全恢复,预测显示入学人数严重不足,需要转型捐赠或合作来维持林肯学院超过当前学期。”

林肯学院为来自世界各地的学生提供服务超过 157 年。历史、职业以及学生和校友社区的损失是巨大的。——林肯学院院长大卫·格拉赫

勒索软件:对教育机构的持续威胁

根据Emsisoft 的一份报告,虽然勒索软件攻击导致一所学校首次关闭,但林肯学院只是去年遭受勒索软件攻击的 1000 多所学校中的一所。

据 Emsisoft 称,去年有 88 个教育组织直接受到勒索软件的影响,包括全国 62 个学区和 26 所高校的校园,扰乱了 1,043 所学校的学习。

尽管这一数字低于上一年(当时有 1,681 所教育机构遭到袭击),但这主要是因为此类袭击在 2021 年袭击了较小的学区。

多年来,勒索软件攻击一直是对美国教育的威胁。CISA 和 FBI的联合咨询在 2020 年 12 月警告称,K-12 教育机构正成为恶意行为者敲诈和数据盗窃的目标。

三个月后,即 2021 年 3 月,FBI 网络部门警告教育机构的系统管理员越来越多地成为 Pysa 勒索软件的目标。

11 月,多位美国参议员呼吁采取行动,要求美国教育部和国土安全部 (DHS)加强全国 K-12 学校的网络安全防御,以跟上即将到来的大规模攻击浪潮。

分析NSO 集团的 Pegasus 政府间谍软件不断回到头条新闻,这要归功于诸如针对西班牙首相和英国高级官员的使用等揭露。但是有一个国家对飞马的愤怒已经持续了近一年,而且几乎没有减弱的迹象:印度。

快速回顾:Pegasus 由以色列公司 NSO Group 创建,该公司将该产品宣传为“预防犯罪和恐怖行为”,并承诺只会将软件出售给经过审查的政府,以及用于打击恐怖分子或打击犯罪分子等批准的目的谁虐待儿童。

这些承诺很重要,因为 Pegasus 非常强大:目标被愚弄到软件的“零点击”安装中,之后他们的智能手机就是一本打开的书。

2021 年 7 月,国际特赦组织和法国新闻宣传组织 Forbidden Stories 声称 Pegasus 的使用远远超出了其预期目的,并声称已访问了 NSO 客户作为监视目标的 50,000 多个电话号码的列表。

许多人是政治家、活动家、外交官或企业家——这些工作并不是 NSO 所说的让政府以 Pegasus 为目标的那种工作。

超过 300 名印度居民列入了这份名单——其中包括反对派政治家、活动人士和西藏流亡政府的官员。

NSO 没有就其承诺如何化为乌有提供任何解释或理论。

《纽约时报》 报道称,印度总理纳伦德拉·莫迪 (Narendra Modi) 于 2017 年购买了 Pegasus,作为一项价值约 20 亿美元的总体武器交易的一部分,但印度政界人士拒绝承认购买或使用它。

印度政府已经将飞马变成了反对政治对手的单纯暗示是炸药的,并且那些认为他们已成为目标的人的投诉蜂拥而至。

这些投诉得到了重视:2021 年 10 月,印度最高法院成立了一个技术委员会,以调查国家政府是否使用 Pegasus 非法瞄准公民。

该委员会是在政府提出对自己进行调查后出现的。法院拒绝了该提议,并将 Pegasus 部署的指控称为“奥威尔式关注” [PDF]。它对侵犯隐私权和言论自由权表示关切,并对外国实体是否参与非法国内监视感兴趣。

政治反对者指责印度总理纳伦德拉·莫迪叛国和危害国家安全,而支持者则将“合法拦截”作为使用间谍软件的理由。

莫迪政府购买了 Pegasus 来监视我们的主要民主机构、政治家和公众。政府官员、反对派领导人、武装部队、司法机构都成为这些电话窃听的目标。这是叛国。

莫迪政府犯了叛国罪。

- 拉胡尔甘地 (ahRahulGandhi) 2022 年 1 月 29 日

正在调查州政府是否也收购了 Pegasus,该软件也已成为有关数据隐私的更广泛辩论的一部分。

新德里数字自由组织互联网自由基金会的律师 Anushka Jain 告诉The Reg: “我认为对话仍在继续,因为有一个法庭案件正在进行中。只要案件发生任何事情,对话就会重新开始。 ” 她的团队正在为 Pegasus 间谍软件针对的两名记者提供法律代理。

耆那教解释说:

首先,人们不知道监视发生在那个级别。而且,因为我们不确定是谁执行的。也许是印度政府进行了监视,但我们不确定。没有人愿意说一些可能使他们陷入麻烦的不正确的话。

从逻辑上讲,如果 NSO 只向政府出售 Pegasus,那么该恶意软件一定是被印度政府使用,或者被外国政府用来对付印度公民——政治家、智囊团和互联网自由基金会等非营利组织都注意到了这一点。他们认为,无论哪种方式,政府都有责任采取行动。

正如 Rajya Sabha 议会成员和印度人民党 (BJP) 成员 Subramanian Swamy 在推特上所说:

很明显,Pegasus Spyware 是一家从事付费合同的商业公司。因此,不可避免的问题出现在谁为印度“行动”付钱给他们的问题上。如果不是印度政府,那是谁?莫迪政府有责任告诉印度人民

— Subramanian Swamy (@Swamy39) 2021 年 7 月 19 日

印度最高法院于 2017 年根据印度宪法第 21 条宣布隐私为一项基本权利。然而,法官解释说,一个人的基本隐私权可能会被相互竞争的国家和个人利益所推翻,或者换句话说,合法拦截。

“该判决被誉为印度隐私法学的奠基石。在数字印度加快步伐之际,它也被誉为加强印度公民隐私的良机,”印度非营利组织印度软件自由法律中心说(SFLC-In)在社交媒体上。

该组织自称为“数字自由的捍卫者”,认为自 2017 年裁决以来,“在实际保护印度公民的隐私和保护他们免受不受约束的国家监视方面”并没有太大变化。

SFLC-In 在 Facebook 帖子中写道: “在 Pegasus 丑闻、缺乏适当的利益相关者协商以及绕过立法审查以引入不受约束的技术解决方案之后,争取更强大的数字权利的斗争仍在继续,并且出现了更剧烈的转变。”

进一步解决合法拦截的法律,即《印度电报法》和《信息技术法》,是在甚至可以想象间谍软件之前制定的——正如提到电报所暗示的那样。

这些法律允许拦截(在第 69 条中),但不允许以 Pegasus 所允许的方式劫持和武器化手机。

同时,同一法案的第 43 条和第 66 条将网络犯罪和被盗计算机资源定为刑事犯罪。

“《信息技术法案》规定,黑客行为是非法的,Pegasus 本质上是黑客行为,因为它接管了整个手机并收集手机上的所有信息,而不仅仅是特定的通信,”Jain 澄清道。

“然而,这是对该条款的一个非常广泛的解释,因为这是描述对计算机系统的黑客攻击,而 [印度法律没有] 任何关于 Pegasus 等技术的规定。”

但印度正在辩论这样一项法案——《2019年个人数据保护法案》。该法案在国内外受到严厉批评,尚未通过成为法律。

Jain 解释说,反对该法案的一个原因是它提供了很多豁免。

她说:

我们担心的是,如果政府及其当局免于数据保护,它会创造一个可以不受限制地进行监视的空间。我们认为数据保护和监控是相互关联的。

它最终可能会朝着政府的利益努力,这可能与公民的最大利益不一致。

催化剂

Jain 告诉The Register,如果没有数据保护法或强有力的民事责任制度,印度公民的唯一出路就是去宪法法院,声称他们的权利受到了侵犯。

SFLC-In 同意法院是变革不可或缺的一部分,这就是为什么它也在诉讼中支持间谍软件的受害者。

正如该组织在其网站上所写:

作为对这些漏洞持开放态度而政府没有充分问责的公民,我们需要开始推动监督改革,并需要在我们的监督框架中进行司法监督。

截至目前,一切都由行政人员完成,包括审查或拦截令。迫切需要像英国一样对所有拦截令进行司法监督。监视令必须经过法官审查和批准才能执行。

通过法院系统寻求整改可以建立必要的数据保护、黑客和数字权利法,从而创造历史性的变化。当然,这些法律也无法通过——或者在保护不足的情况下通过——让像 Jain 和 SFLC-In 这样的人寻找下一个努力实现变革的机会。

在这些团体继续鼓动变革的同时,一个新的参与者也瞄准了该法案:在其对全球知识产权法的年度评估[PDF] 中,美国贸易代表认为它可能“破坏印度的重要知识产权保护”。贸易代表表示,该法案的缺陷“特别严重,因为印度保护商业秘密的法律框架过时且不足”。

“关于这项和其他影响知识产权的潜在立法,美国鼓励印度采取透明的程序,为利益相关者提供足够的机会发表评论。”

这些利益相关者的立场不难找到。对于缺乏强有力的数据法如何给印度政府提供一个可能允许它使用 Pegasus 瞄准对手的漏洞,也没有愤怒。

印度政府的政策要求该国的科技公司在全球工业中发挥更大的作用,并广泛使用数字政府服务。由于拟议的法律停滞不前,而主要贸易伙伴建议对其进行修订,这两个目标都将更难实现。

RubyGems 包存储库修复了一个严重漏洞,该漏洞允许任何人从存储库中取消发布(“yank”)某些 Ruby 包,并使用相同的文件名和版本号重新发布其污染或恶意版本。

指定为 CVE-2022-29176 的严重缺陷存在于 RubyGems.org,它是 npmjs.com 的 Ruby 等效项,托管超过 170,000 个 Ruby 包 (gem),在其生命周期内提供了近 1000 亿次下载。

RubyGems 的初步审计显示,该漏洞在过去 18 个月内未被利用来更改任何 gem,但更深入的审计仍在进行中,结果尚未公布。

劫持宝石:猛拉、更改、重新发布

本周,RubyGems 宣布一个严重的错误可能使任何 RubyGems.org 用户能够提取他们没有授权的 gem 版本,并将 gem 的内容替换为较新的文件。

与用于 NodeJS 包的 npm 类似,RubyGems 是 Ruby 编程语言的包管理器,并为分发已完成的 Ruby 工件(称为“gems”)提供标准化格式。RubyGems.org 注册表是社区的 gem 托管服务,允许开发人员即时发布或安装 gem 并使用一组专门的 API。

如果威胁行为者意识到这样的缺陷,他们可以悄悄地用恶意软件替换合法 Ruby 包的内容——这与 去年被劫持以分发加密货币的 npm 流行的ua-parser-js、coa 和 rc库相呼应矿工和密码窃取者。

尽管 npm 劫持事件源于维护者帐户泄露而不是漏洞利用,但它们造成了严重破坏,因为诸如“ua-parser-js”之类的库已被超过一千个项目使用,包括 Facebook、微软、亚马逊、Instagram、 Google、Slack、

Mozilla、Discord、Elastic、Intuit、Reddit 以及更多知名公司。

就 Ruby 而言,大规模利用此类漏洞可能会对 Ruby 生态系统和整体软件供应链安全造成广泛破坏。

RubyGems 解释说,要利用该漏洞,需要满足以下条件:

目标 gem 的名称中有一个或多个破折号,例如 something-provider。

第一个破折号之前的单词表示 RubyGems.org 上存在的攻击者控制的 gem。

被拉取/更改的宝石要么是在过去 30 天内创建的,要么在 100 多天内未更新。

“例如,gem something-provider可能已被 gem something的所有者接管,”RubyGems 解释道。

“拥有许多 gem 的组织只要拥有名称在破折号之前的 gem,就不会受到攻击,例如,拥有 gem orgname会保护所有名称为orgname-provider 的 gem。”

该漏洞被分配为 CVE-2022-29176,潜伏在 RubyGems 代码的“猛拉动作”中,现已得到修复。

独立开发者和渗透测试者 Greg Molnar 以更深入的技术解释了该缺陷。

目前,RubyGems.org 维护人员不认为该漏洞已被利用,根据对过去 18 个月在平台上进行的 gem 更改进行分析的审计结果。

但注册表所有者表示,正在进行更深入的审计,其结果将在针对此漏洞发布的安全公告中公布,其中还包含一些缓解措施。

“RubyGems.org 会在 gem 版本发布或拉取时向所有 gem 所有者发送电子邮件。我们没有收到任何来自 gem 所有者的支持电子邮件,表明他们的 gem 已在未经授权的情况下被拉取,”该公告称。

RubyGem 开发人员可以通过查看他们的Gemfile.lock 并搜索其平台已更改但版本号保持不变的 gem,来审计他们的应用程序历史记录以查找可能的过去漏洞。

例如,看到您的 gemname-3.1.2 gem 重命名为 gemname-3.1.2-java 可能是漏洞已被利用的迹象之一。

用户 laursisask通过HackerOne报告了该漏洞。

更新:

美国东部时间 5 月 8 日下午 5:17:添加了有关如何检查您的 gem 是否已通过此漏洞被利用的信息。

美国东部时间 5 月 8 日下午 5:35:添加了 Molnar 对该漏洞的技术分析的链接。

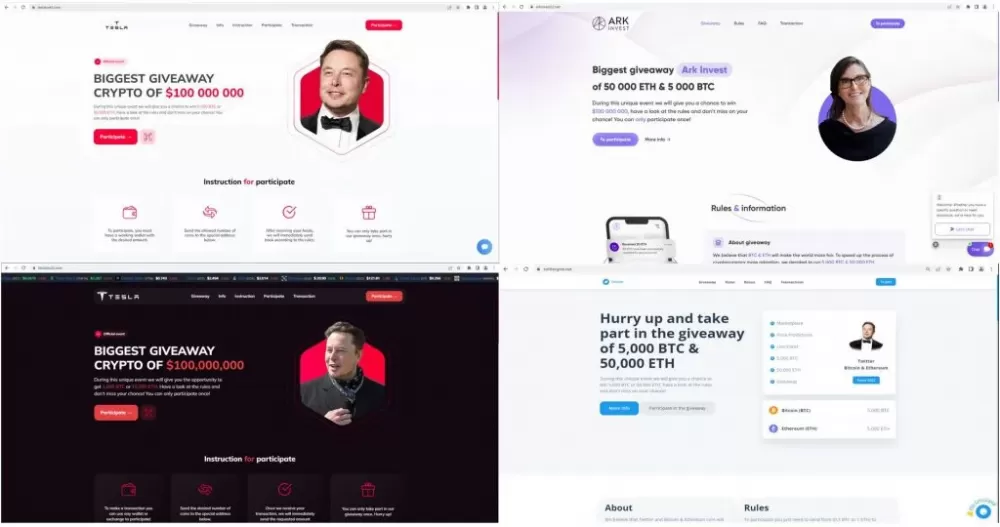

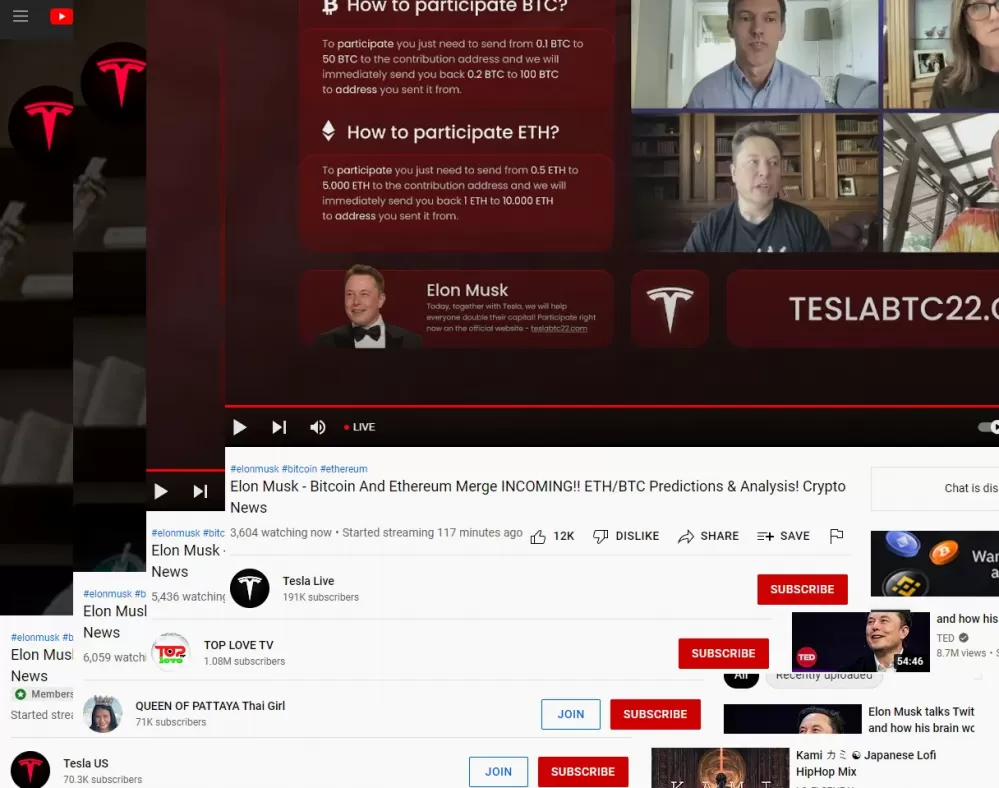

仅仅通过在 YouTube 上重播 Elon Musk 和 Jack Dorsey Ark Invest 的旧视频,虚假的加密货币赠品就窃取了数百万美元。

该计划是旧的“双倍投资”诡计,承诺偿还受害者发送给骗子的加密货币金额的两倍。

欺诈者在 Ark Invest 的“The ₿ Word”会议上重新播放了 Elon Musk、Jack Dorsey 和 Cathie Wood 对加密货币的旧现场小组讨论的编辑版本后,赚了超过 130 万美元 。

过去,诈骗者使用其他与埃隆马斯克相关的视频,包括SpaceX 发射或特斯拉视频,成功地宣传假赠品并在此过程中窃取数百万美元。

操作简单

通过快速搜索,ZZQIDC发现近 10 个 YouTube 频道已经发布了讨论,尽管以较小的格式进行了编辑,以包含促进骗局的其他元素,包括指向欺诈性加密赠品网站的链接。

我们的发现只是整个计划的一瞥,我们观察到自 3 月以来一直在展开。然而,有报道称它可以追溯到 1 月份,并在短短 7 小时内为诈骗者带来了 400,000 美元。

网络安全公司 McAfee 的安全研究人员也在监视该骗局,并于周四发布了一份报告,其中他们确定了 11 个欺诈网站。

迈克菲第二天更新了帖子,称这些网站的数量在短短 24 小时内就增加到了 26 个。

“YouTube 流中宣传了几个具有相似主题的网站。他们声称发送的加密货币价值是他们收到的价值的两倍。例如,如果您发送 1BTC,您将收到 2BTC 作为回报”-

然而,这些网站每天都会出现,诈骗者会生成新的钱包来从易受骗的加密货币用户那里接收资金。以下是 BleepingComputer 和 McAfee 发现的一些内容:

| make2x[.]org | 阿克诺[.]org | teslabtc22[.]com |

| 麝香官方[.]net | arkinvest22[.]net | 特斯拉-eth[.]org |

| 2x-麝香[.]net | 今日伦敦[.]org | 特斯拉威尔[.]com |

| 2022ark-投资[.]net | elonnew[.]org | twittergive[.]net |

| 22ark-投资[.]org | elonnew[.]com | doublecrypto22[.]com |

| 22invest-ark[.]com | 2xEther[.]com | 特斯拉比特币[.]org |

| 特斯拉-2x[.]org |

上表中的一些站点仍在运行中。该列表远未完成,因为诈骗者继续建立在新流中推广的新网站,播放加密货币的修改版本。

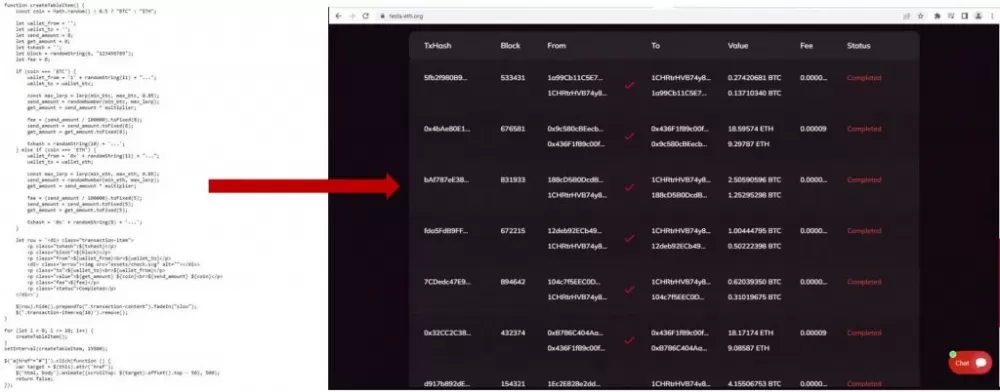

研究人员表示,视频中宣传的网站诱使访问者认为其他人正在发送加密货币并获得了双倍的“投资”,并显示了一张最近交易的表格作为证据

为了创建假表,诈骗者使用 JavaScript 代码生成随机加密货币钱包和支付金额的列表。

以下是诈骗者用于 Ark Invest 加密货币欺诈的以太坊和比特币钱包地址列表:

| 比特币钱包地址 | 价值 | ETH 钱包地址 | 已收到 |

|---|---|---|---|

| bc1qz50pclcp7a7wl0au2m4rkleaxl7wryktmsy9sk | 0 | 0xb8e257c18bbec93a596438171e7e1e77d18671e5 | 25,209 美元 |

| 1HBt1KrtWMSkjgGzuvTEPsePk24ChoQ33t | 4,632 美元 | 0x7007fa3e7db99686d337c87982a07baf165a3c1d | 9.16 美元 |

| 1A4GEKCKrRhjgsNCQfRaGmbZVPW8qsxfwW | 29,706 美元 | 0x436f1f89c00f546bfef42f8c8d964f1206140c64 | 13,377 美元 |

| bc1qcawgs6gpmqyx35c0a0yldhak7ggagwxdpget7e | 16,933 美元 | 0x9b857c44c500eaf7fafe9ed1af31523d84cb5bb0 | 70,602 美元 |

| bc1qc66cl4eap9d0r3fmydwxufa0yk6natdv72qe87 | 19,439 美元 | 0xbd73d147970bcbccdde3dd9340827b679e70d9d4 | 57,573 美元 |

| bc1quu3ltey8vndcx6ma9zukazyffsw50hz8s4zhrw | 20,983 美元 | 0xac9275b867dab0650432429c73509a9d156922dd | 0 |

| 1DU2H3dWXbUA9mKWuZjbqqHuGfed7JyqXu | 0 | 0x12357a8e2e6b36dd6d98a2aed874d39c960ec174 | 0 |

| 1Q3r1TzwCwQbd1dZzVM9mdFKPALFNmt2WE | 41,219 美元 | 0x2605df183743587594a3dbc5d99f12bb4f19ac74 | 11,468 美元 |

| 17XfgcHCfpyYMFdtAWYX2QcksA77GnbHN9 | 49,311 美元 | 0x18e860308309f2ab23b5ab861087cbd0b65d250a | 14,766 美元 |

| 1GLRZZHK2fRrywVUEF83UkqafNV3GnBLha | 5,787 美元 | 0x5081d1ec9a1624711061c75db9438f207823e694 | 4,029 美元 |

| 1NKajgogVrRYQjJEQY2BcvZmGn4bXyEqdY | 0 | 0x820a78d8e0518fce090a9d16297924db7941fd4f | 63,301 美元 |

| 1DU2H3dWXbUA9mKWuZjbqqHuGfed7JyqXu | 0 | 0xcaaa38911bfe60933e39acbb59f0ba8dda491331 | 18,929 美元 |

| bc1qas66cgckep3lrkdrav7gy8xvn7cg4fh4d7gmw5 | 11,846 美元 | 0xdbb8c934650bd1a88b4ba12f4acb042d9a8a0cbe | 43,604 美元 |

| 18wJeJiu4MxDT2Ts8XJS665vsstiSv6CNK | 119,147 美元 | 0x2d18a797b68a4f0bf15f21b55e76e2367a716942 | 64,585 美元 |

| 1CHRtrHVB74y8Za39X16qxPGZQ12JHG6TW | 4,790 美元 | 0x24310fb34afccbe29f80c46b4b5e17601bf11c56 | 16,778 美元 |

| bc1qdjma5kjqlf7l6fcug097s9mgukelmtdf6nm20v | 0 | 0x7a619530988a266fd39a4acccc5315d90c9544aa | 36,449 美元 |

| 1EX3dG9GUNVxoz6yiPqqoYMQw6SwQUpa4T | 95,974 美元 | 0xa15ebabdda7b5401d642893b843cf94be2293172 | 16,311 美元 |

| 0xac9275b867dab0650432429c73509a9d156922dd | 0 |

收到的金额可能看起来不多,但考虑到整个操作只需要很少的努力和技术技能,这是一笔不错的钱。一旦视频被编辑并且网站启动并运行,欺诈者只需要等待受害者转移数字硬币。

McAfee 表示,他们发现的恶意网站上列出的钱包记录了大量交易,这些交易在 5 月 5 日达到了价值 280,000 美元的加密货币。

第二天,这个总价值飙升至 130 万美元。最大的钱包通过 13 笔交易获得了超过 90,000 美元的比特币。

根据ZZQIDC自己的研究,仅基于对当前运行的所有诈骗视频的简短扫描,欺诈者今天又偷走了 100,000 美元。

在撰写本文时,ZZQIDC已发现 9 个 YouTube 频道引诱加密货币用户访问诈骗网站。几乎所有的名字都包含了Tesla、Elon Musk、Ark Invest或它们的组合。

奇怪的是,其中一些宣传加密货币诈骗网站的频道拥有大量追随者,订阅人数在 71,000 到 108 万之间。

在大多数情况下,这些频道的订阅者数量似乎被人为夸大,以增加宣传该骗局的视频的可信度,因为它们没有其他可用内容。

在撰写本文时,一些频道将修改后的视频从公众访问中删除,要么将其删除,要么将其限制为付费会员。

这种类型的骗局似乎非常普遍,YouTube 每天都会将它们赶走,但速度不够快。根据我们所见,目前至少有 40 个这样的视频。

ZZQIDC发现这些直播流每天运行多次,一旦结束就会被删除。

加密货币用户一直是威胁行为者的目标,他们寻求新的方法让受害者落入陷阱。尽管承诺将加密资产翻倍是一个老把戏,但它似乎仍然有利可图。

过去,诈骗者利用其他与埃隆马斯克相关的视频,包括 SpaceX 发射或特斯拉视频,成功地宣传假赠品并在此过程中赚取数百万美元

趋势科技防病毒软件修复了影响其 Apex One 端点安全解决方案的误报,该解决方案导致 Microsoft Edge 更新被标记为恶意软件,并且 Windows 注册表被错误地修改。

根据本周早些时候在公司论坛和社交网络上开始流传的数百个客户报告,误报影响了存储在 Microsoft Edge 安装文件夹中的更新包。

正如用户进一步透露的那样,趋势科技 Apex One 将浏览器更新标记为病毒/恶意软件:TROJ_FRS.VSNTE222 和病毒/恶意软件:TSC_GENCLEAN。

可用的修复和解决方法

这家网络安全软件制造商解决了这个问题,并发布了一份建议,敦促客户更新他们的产品,并确保将智能扫描代理模式和智能扫描模式更新到最新版本。

“趋势科技意识到今天早些时候报告的一个检测问题,涉及 Microsoft Edge 和趋势科技智能扫描模式的潜在误报,”该公司表示。

“该模式已更新以删除有问题的检测,我们正在对问题的根本原因进行调查。调查完成后可以提供更多信息。

“请确认智能扫描代理模式为 17.541.00 或更高版本,并且智能扫描模式为 21474.139.09 或更高版本,这可以解决问题。”

如果模式更新没有解决需要将多个 Microsoft Edge 文件夹添加到 Apex One 的排除列表的问题,趋势科技还共享了一个临时解决方法。

恢复注册表更改

虽然趋势科技为误报提供的修复可以通过更新 Apex One 轻松应用,但一些客户还报告说,此问题还导致 Windows 注册表项在代理的损坏清除工具执行后被更改。

“据报道,一些客户根据他们的端点清理配置设置观察到一些注册表更改作为检测的结果,”趋势科技补充道。

Trend Micro 客户看到的 Windows Registry 更改

这要求受影响的用户通过有助于恢复损坏清除所做更改的过程来恢复 Apex One 代理所做的备份。

该公司还共享了一个脚本,该脚本将帮助系统管理员在组策略或其他企业脚本工具的帮助下自动执行注册表恢复过程。

但是,您应该先测试这个自动化工具,然后再在整个环境中运行它。

“请注意,希望将此脚本作为批处理文件或通过其他方法使用的管理员应首先仔细检查脚本并在其环境中进行测试,然后再进行广泛的开发,”趋势科技解释说。

“建议继续遇到问题的客户联系其授权的趋势科技代表以获得进一步的帮助。”

美国证券交易委员会 (SEC) 周五宣布,它解决了对跨国科技公司英伟达 (NVIDIA) 的指控,称其“未充分披露”加密货币对其游戏业务的影响。

已解决的指控与 NVIDIA 未能披露该公司的大部分游戏销售额是由加密货币挖矿推动的有关,从 2017 年开始,客户越来越多地使用 NVIDIA GPU 来挖掘加密货币。

“美国证券交易委员会的命令发现,在 NVIDIA 2018 财年的连续几个季度中,该公司未能披露加密采矿是其销售其为游戏设计和营销的图形处理单元 (GPU) 带来的实质性收入增长的重要因素,”证监会说。

“NVIDIA 没有按照要求在其 10-Q 表格中披露这些与波动性业务相关的重大收益和现金流波动,以便投资者确定过去业绩是否预示着未来业绩的可能性。”

今天,我们宣布了对 NVIDIA 公司的和解指控,因为该公司未充分披露加密货币挖矿对公司游戏业务的影响。

550 万美元的罚款

对于违反《证券法》和《交易法》中的若干条款,这家科技巨头将不得不向美国证券交易委员会支付 5,500,000 美元的民事罚款。

SEC 周五表示:“在不承认或否认 SEC 的调查结果的情况下,NVIDIA 同意了停止令并支付 550 万美元的罚款。”

美国证券交易委员会的命令 ( PDF ) 显示,NVIDIA 的游戏收入在 2018 年第二财季(同比)增长了 52%,在 2018 年第三财季(同比)增长了 25%。

尽管分析师和投资者有兴趣了解该公司的游戏收入受加密货币挖矿的影响有多大,但 NVIDIA 并未在 2018 年第二和第三财季提交的季度报告中披露其巨大影响。

英伟达分享了有关加密货币需求增长如何推动其业务其他部分的信息,这一事实也增加了其游戏业务未受到明显影响的印象。

SEC 执法部门加密资产和网络部门负责人 Kristina Littman表示: “NVIDIA 的披露失败使投资者无法获得关键信息,无法评估公司在关键市场的业务 。”

“所有发行人,包括那些寻求新兴技术机会的发行人,都必须确保其披露及时、完整和准确。”

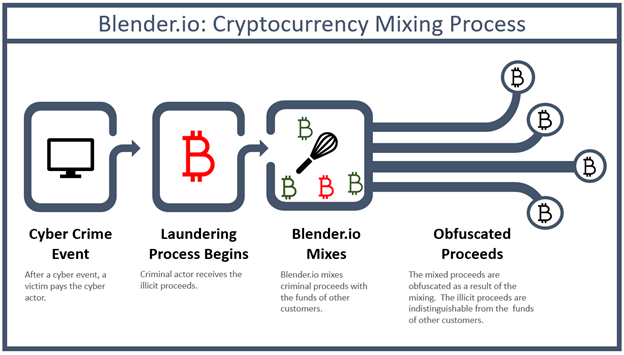

美国财政部今天批准了加密货币混合器 Blender.io 上个月被朝鲜支持的 Lazarus 黑客组织用来清洗从 Axie Infinity 的 Ronin 桥盗窃的资金。

袭击发生后,Sky Mavis(桥梁的创建者)透露,黑客于 3 月 23 日突破了 Ronin 桥梁,在当时价值 6.17 亿美元的两笔交易中窃取了 173,600 个以太坊和 2550 万个 USDC 代币,这是历史上最大的加密货币黑客攻击。

此前最重大的加密货币盗窃案是2021 年 8 月价值 6.11 亿美元的 Poly Network 黑客事件。

FBI 在 4 月份将 Lazarus 黑客与该事件联系起来, 并制裁了收到被盗资金的 0x098B716B8Aaf21512996dC57EB0615e2383E2f96 地址。

今天,财政部外国资产控制办公室 (OFAC) 表示,Lazarus 使用 Blender.io 虚拟货币混合器清洗了超过 2050 万美元的非法收益。

“自 2017 年创建以来,Blender 已帮助转移了价值超过 5 亿美元的比特币,”OFAC 表示。

“OFAC 的调查还发现 Blender 为与俄罗斯有关的恶意勒索软件组织(包括 Trickbot、Conti、Ryuk、Sodinokibi 和 Gandcrab 等)洗钱提供了便利。”

图片:美国财政部

Blender.io 并不是美国批准的第一个加密混合服务,金融犯罪执法网络 (FinCEN)于 2020 年 10 月首次对 Helix 和 Coin Ninja 混合服务进行处罚。

Lazarus 还在 2019 年 9 月因将他们在网络攻击中窃取的金融资产转移到朝鲜政府而受到制裁。

今年 4 月,CISA、FBI 和美国财政部在一份联合公告中警告称,该黑客组织正在针对加密货币和区块链公司使用木马加密货币应用程序。

去年,在另一份联合公告中,他们分享了有关注入 AppleJeus 恶意软件的恶意和虚假加密交易应用程序的信息,Lazarus 使用该恶意软件从全球个人和公司窃取加密货币。

联合国2019 年的一份机密报告显示,朝鲜黑客在至少 35 次针对十几个国家的银行和加密货币交易所的网络攻击中窃取了估计价值 20 亿美元的资金。

“协助犯罪分子的虚拟货币混合器是对美国国家安全利益的威胁,”OFAC补充说。

“财政部将继续调查将混合器用于非法目的,并考虑财政部应对虚拟货币生态系统中非法融资风险的权限范围。”

总部位于美国的领先农业机械生产商 AGCO 宣布受到勒索软件攻击,影响其部分生产设施。

今天,爱科宣布,他们昨天遭受了勒索软件攻击,影响了公司的一些生产设施。

虽然 AGCO 没有提供任何导致中断的详细信息,但该公司可能会关闭其部分 IT 系统以防止攻击蔓延。

“爱科仍在调查攻击的程度,但预计其业务运营将受到几天的不利影响,甚至可能更长的时间才能完全恢复所有服务,具体取决于公司能够修复其系统的速度。公司将随着情况的进展提供更新。” -爱科。

正如新闻稿所解释的那样,调查仍在进行中,预计这次网络攻击的影响将持续很长一段时间,同时他们会恢复系统。

爱科是该领域的巨头,收入超过 90 亿美元,拥有 21,000 名员工,拥有 Fendt、Massey Ferguson、Challenger、Gleaner 和 Valtra 等品牌。

因此,勒索软件攻击造成的任何生产中断都可能对设备的生产和交付产生重大的供应链影响。

Bleeping Computer 已与 AGCO 联系,要求提供有关此次攻击的更多信息,但一位发言人告诉我们,目前尚无更多详细信息。

农业部门越来越有针对性

联邦调查局最近警告说,勒索软件攻击针对的是美国的农业部门,突出了 2022 年的两起值得注意的案例。

该机构于 2021 年 9 月发布了类似的通知,随后对两家大型农民合作社NEW Cooperative和 Crystal Valley进行了高影响力的勒索软件攻击 。

所有与国家粮食生产和供应直接相关的实体都被视为关键基础设施,并以获取巨额利润为目标。

在当前形势下,鉴于政治紧张局势,这种网络攻击可能具有报复性动机,旨在破坏公司的生产。

就在昨天,爱科集团宣布向乌克兰受战争影响地区的农民捐赠金钱和种子,因此俄罗斯黑客活动家以此为目标瞄准它的情况并非不可能。

联邦贸易委员会 (FTC) 今天提出了一项命令,要求位于康涅狄格州的互联网服务提供商 Frontier Communications 停止对其客户“撒谎”并支持其高速互联网索赔。

根据今天提交给加利福尼亚中区美国地方法院的拟议命令,Frontier Communications 必须在未来四年内为加利福尼亚的 60,000 个住宅点安装光纤互联网服务。

当未能按照规定的最终订单 ( PDF )提供承诺的互联网连接速度时,Frontier 还必须为现有客户提供免费且轻松的取消服务。

FTC 消费者保护局局长塞缪尔·莱文 (Samuel Levine) 表示:“Frontier 在速度上撒谎,并通过对慢速服务收取高速价格来欺骗客户。”

“今天提出的订单要求 Frontier 支持其高速索赔。它还为被 Frontier 谎言所吸引的客户提供免费、简单的选择,以放弃他们的慢速服务。”

FTC 的命令包括将制止 ISP 先前的不诚实索赔和行为的附加条款:

要求 Frontier 在逐个客户级别为新客户和投诉客户证实其互联网速度声明,并在无法这样做时通知客户;

要求 Frontier 在注册、升级或向新客户收费之前确保其能够提供其宣传的互联网服务速度;

禁止 Frontier 在大量用户共享相同网络设备导致拥塞导致互联网服务速度变慢的地区为其 DSL 互联网服务注册新客户;和

要求公司通知正在以低于广告宣传的速度接收 DSL 互联网服务的现有客户,并允许这些客户免费更改或取消其服务。

今天提出的命令是在 2021 年 5 月的投诉 ( PDF ) 之后提出的,当时 FTC 起诉 Frontier,声称它未能为许多客户提供最大承诺的速度。

他们中的一些人抱怨 Frontier 提供的互联网连接几乎无法使用,“难以从事典型的在线活动”。

更糟糕的是,在许多情况下,Frontier 的互联网服务是该地区唯一可用的互联网服务,切换到另一家提供商以获得更好的连接并不总是一种选择。

“投诉称 Frontier 违反了 FTC 法案和各种州法律,歪曲了它将为消费者提供的互联网服务的速度,并从事不公平的计费做法,向消费者收取比实际提供的更昂贵的互联网服务水平,”FTC 当时说。

根据联邦贸易委员会的说法,今天的命令 将 在地区法院法官批准和签署后具有法律效力。

今天早些时候,当ZZQIDC联系到 Frontier 时,Frontier 没有回复置评请求。

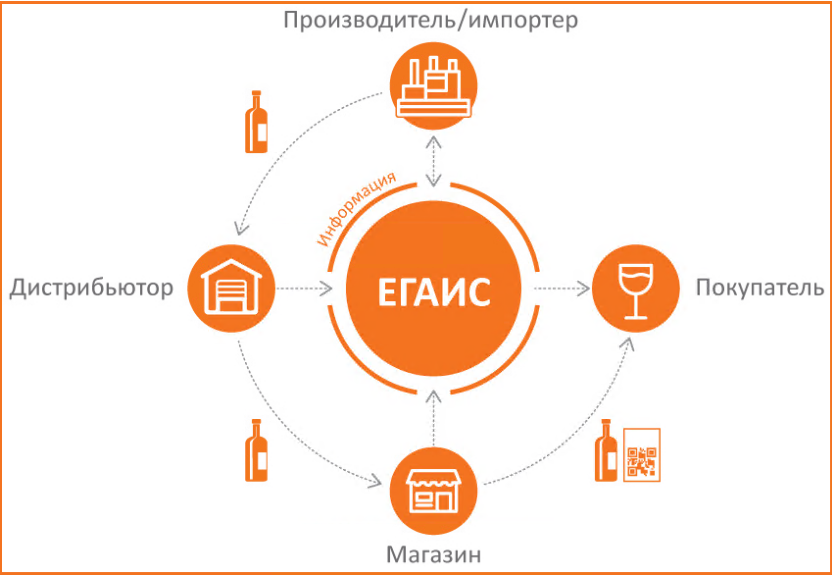

乌克兰方面的黑客活动家将他们的 DDoS 攻击集中在一个门户网站上,该门户网站被认为对俄罗斯的酒精饮料分销至关重要。

DDoS(分布式拒绝服务)攻击是通过大量垃圾流量和虚假请求压倒服务器的集体努力,使它们无法为合法访问者提供服务。

据多家俄罗斯媒体报道,一些伏特加酒生产商和分销商声称无法按照政府法规的要求访问 EGAIS (ЕГАИС) 门户。

EGAIS 在市场中的核心作用 (shtrih-m.ru)

因此,酒精饮料到零售点的运输和配送在过去几天遭受了巨大损失,增加了货架实际短缺的风险。

一位现场工作人员告诉 Vedomosti,“由于大规模故障,工厂无法接受装有酒精的罐子,客户、商店和分销商也无法收到已经交付给他们的成品。”

昨天,许多工厂决定完全停止向仓库发货,随后又降低了生产速度,因为他们的产品已经满是未发货且不能再生产了。

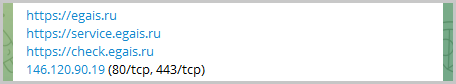

乌克兰的 IT 军队列出了 EGAIS

在撰写本文时,EGAIS 的门户仍然遥不可及,因此我们只能假设 DDoS 攻击仍在进行中。

Bleeping Computer 发现相关网站被列为乌克兰 IT Army Telegram 频道的目标,因此它们很有可能是这些攻击的幕后黑手。

Telegram 上的帖子旨在帮助协调使用Liberator等工具独立于孤立参与者发起的 DDoS 活动。

在 IT Army 频道上列出的 EGAIS 站点

乌克兰的 IT 军队是一种特殊类型的网络部队,它招募来自世界各地的志愿者,将他们团结在共同的目标下,即对俄罗斯关键实体发起报复性网络攻击。

乌克兰政府官员于 2022 年 2 月宣布成立这个原本非法的特遣部队,此后一直活跃在网络前线。

对俄罗斯供应链的攻击

这不是针对俄罗斯内部产品供应链的第一次攻击,旨在造成中断甚至可能出现短缺。

去年 3 月,总部位于莫斯科的肉类生产商和分销商 Miratorg 宣布了有关对其 IT 系统进行加密的网络攻击的消息,旨在 破坏其运营。

妥协点是兽医领域的公司使用的另一个国家信息系统 VetIS。