海外GPU专场:快米云为您提供荷兰GPU显卡云产品

https://zzqidc.com/business/haiwaiyun.html?label_id=172

海外GPU专场:快米云为您提供荷兰GPU显卡云产品

https://zzqidc.com/business/haiwaiyun.html?label_id=172

受欢迎的匿名黑客组织宣布入侵雀巢并泄露了 10 GB 的敏感数据,因为这家食品和饮料巨头继续在俄罗斯运营。

受欢迎的匿名黑客团体最近向所有决定通过向俄罗斯政府纳税来继续在俄罗斯经营的公司宣战。

雀巢是入侵后仍在俄罗斯运营的公司之一,匿名者首先威胁该公司,然后对其进行了黑客攻击。

今天,黑客组织宣布入侵雀巢并泄露了 10 GB 的敏感数据,包括公司电子邮件、密码和与商业客户相关的数据。

在撰写本文时,该组织仅泄露了包含超过 5 万雀巢企业客户的数据样本

雀巢宣布已决定继续在俄罗斯开展业务,因为它不会从那里的业务中获利。

乌克兰总理 Denys Shmyhal 与雀巢首席执行官 Mark Schneider 就“留在俄罗斯市场的副作用”进行了交谈。

“不幸的是,他的声音震耳欲聋,震耳欲聋。”施迈哈尔说道。“向恐怖主义国家的预算纳税意味着杀死手无寸铁的儿童和母亲。我希望雀巢能尽快改变主意。”

Anonymous 宣布了其他喧嚣的攻击,它威胁到 40 家尽管入侵乌克兰但仍在俄罗斯运营的国际公司。黑客团体警告说,他们给公司 48 小时停止与俄罗斯合作。潜在目标清单很长,包括 Hayatt、BBDO、Raiffeisen Bank、IPG、Cloudflare、Citrix Systems。

2022年3月23日至3月24日,公共国家协会“文献电信协会”(ADE)将在莫斯科举行“确保 ICT 使用中的信任和安全”第 XX 次会议。

作为活动的一部分,国家机构(俄罗斯FSB、俄罗斯FSTEC、俄罗斯数字发展部、俄罗斯能源部)的代表、提供信息安全产品和服务的国内外公司的代表将发表演讲,以及电信公司的代表。

会议主题:

隶属于俄罗斯联邦联邦安全局的国家计算机事件协调中心 (NCCC)发布了一条有关浏览器扩展所构成威胁的信息性消息。

Chrome 网上应用店扩展目录

据NCCC称,网络环境中广泛需求的谷歌Chrome浏览器恶意插件的分布情况现已记录在案。攻击者不仅可以使用此类扩展来窃取用户数据,还可以形成僵尸网络并组织分布式 DDoS 攻击。

“在大多数情况下,浏览器插件都是开源软件产品。在将此类产品添加到官方扩展目录之前,会对其中包含的代码进行外部审核。然而,尽管在软件产品最初发布之前进行了验证,但在随后更新时,可能会引入恶意代码,以确保未声明功能的性能, ”俄罗斯 FSB 网络安全中心解释道。

NCCKI 建议用户尽量减少或拒绝使用浏览器扩展,如果这不是直接必要的。

国家计算机事件协调中心由俄罗斯 FSB 于 2018 年 9 月成立,解决了相当广泛的任务。特别是,该结构负责在关键信息基础设施的主体之间交换有关信息安全事件的信息。此外,该中心的专家还从事检测、预防和消除计算机攻击后果的工作。

目前,存在与通过安装具有不同功能(阻止侵入性广告、保护密码等)的附加软件扩展(插件)来修改常见 Internet 浏览器的可能性相关的威胁。

在大多数情况下,浏览器扩展是开源软件产品。在将此类产品添加到官方浏览器扩展目录之前,会对其中包含的代码进行外部审核。然而,尽管在软件产品最初发布之前进行了验证,但在后续更新时,可能会引入恶意代码,以确保未声明功能的性能。

这些功能包括:

由于添加了此类功能,恶意扩展程序可以拦截来自用户帐户、银行卡详细信息的登录名和密码,并绕过安全机制,特别是双因素身份验证。

恶意插件修改的一个例子是画中画扩展,它最初旨在通过其他打开的选项卡在 Google Chrome 互联网浏览器中播放流视频。有事实表明它用于组织对俄罗斯联邦信息基础设施的大规模计算机攻击。此扩展已使用恶意代码进行了更新。结果,在浏览器中安装了该插件的俄罗斯互联网用户的计算机成为了攻击俄罗斯联邦信息资源的僵尸网络的成员。

在指定软件扩展运行过程中,恶意链接“HxxPS[:]//XN--80AAFYZIXH[.]XN JLAMH/&VED=2AHUKEWIQMCJZORH2AHWWIYSKHYGXCVOQFNOECAQQAQ&USG=AOVVAWQ0AYZ2I95OEYWHUL1H9K_R”之后,通过执行JavaScript代码,用户的计算机变为参与大规模“拒绝”攻击。服务中”(DDoS 攻击)。然后,从 Pavutina[.]ukr 网站读取攻击目标的网络详细信息(国家机构和媒体的信息资源),向该网站发送大量“垃圾”GET 请求。如果禁用此插件,则不会从用户的计算机发送大量请求。

NCCKI 建议用户尽量减少或拒绝使用浏览器扩展,如果这不是直接必要的。

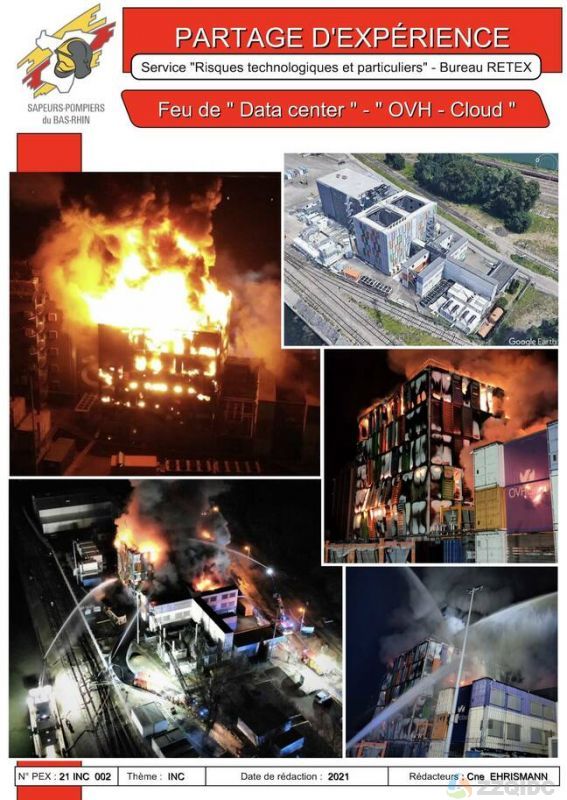

消防员报告:木质天花板可抵抗大火一小时

根据 Bas-Rhin 消防部门的一份报告,位于法国斯特拉斯堡的 OVH数据中心去年在一场火灾中被烧毁,没有自动灭火器系统,也没有电气切断机制。

该事件报告由法语 IT 网站Journal du Net ( JDN )获得并发布。它描述了导致大火破坏性的几个问题,包括铅电池产生的有毒烟雾,一个只能抵抗一个小时的木天花板,以及两个充当“火烟囱”的内部庭院。

火灾发生在 2021年3月10日 0046,摧毁了 SBG2,这是一个占地 500m 2的五层数据中心。邻近建筑物 SBG1 的服务器在事件中也受到损坏,而 SBG3 和 SBG4 仍在运行。

“我们在 SBG2 上发生了一起重大事件,”OVH 创始人兼董事长 Octave Klaba 当时通过 Twitter表示。“大楼发生火灾。消防员立即赶到现场,但无法控制 SBG2 的火势。整个站点已被隔离,影响了 SGB1-4 的所有服务。我们建议启动您的灾难恢复计划。”

OVH在欧洲运营着 15 个数据中心,其中四个在斯特拉斯堡,第五个正在建设中。

Bas-Rhin 报告描述了从五层 SBG2 结构的一楼开始的电气逆变器火灾。OVH尚未正式宣布起火原因,该公司也没有立即回应置评请求。

DN 描述了到达的消防员是如何遇到“能源室外门周围超过一米的电弧”,据信火灾是从那里发生的。正如算法翻译的那样,该报告称,“ES (Electricité de Strasbourg) 的技术人员在切断房间电力时遇到了困难。” ES 人员大约在 0120 到达现场,直到大约 0329 才设法切断电源。

报告描述了消防队员组长,他说一楼房间的温度是用热像仪测得的 400 摄氏度。

超过 140 名客户对该公司提起集体诉讼,要求赔偿火灾造成的损失。据处理投诉的律师事务所Ziegler & Associates称,许多法国政府网站都受到了火灾的影响,包括data.gouv.fr、国家教育网站、蓬皮杜中心网站和Meteosky。该律师事务所声称,许多客户因火灾而丢失了数据,并且不了解需要为额外的备份付费。

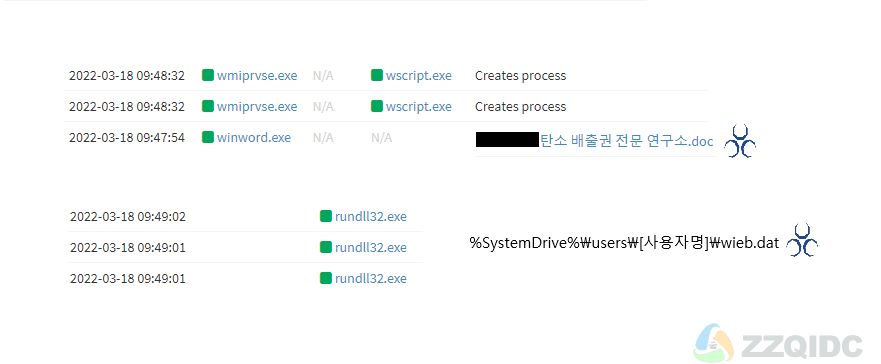

3 月 18 日,ASEC 分析小组发现了针对专门从事碳排放的公司的文档型 APT 攻击。根据从 AhnLab 的 ASD(AhnLab 智能防御)收集的日志,受感染 PC 的用户似乎通过网络浏览器下载了名为“**** Carbon Credit Institution.doc”的恶意 Word 文档。

虽然无法保护恶意文档,但其内部宏代码很可能运行 wscript.ex。wscript.exe 的确认执行参数如下:

使用执行参数的方法与过去同一攻击组使用的技术相同。在前面的案例中,当运行由 VBS 代码组成的 version.ini 时,恶意软件在受感染的 PC 中创建了一个任务调度程序。然后它通过从攻击者的 C&C 服务器接收额外的有效载荷来执行恶意行为。看来,对于当前的案例,其他攻击发生在类似的方法之后。

当前案例的其他攻击是通过在受感染的 PC 上运行 Gold Dragon 恶意软件来完成的。攻击者似乎已经创建并运行了在 %HomePath% 路径中安装 Gold Dragon 的 DLL,名称为“wieb.dat”。

运行的 Gold Dragon 具有与以下 ASEC 博客文章中提到的恶意软件相似的功能:

不过,之前的金龙没有配备信息泄露模块,而现在的金龙则是内置的。

该模块包括运行如下所示的命令以及键盘记录和泄漏剪贴板的功能。

泄露的信息保存在路径 '%localappdata%\Microsoft\common\pre' 中,如图 2 所示。

攻击者团体正在对多个行业进行攻击。因此,用户应格外小心,不要打开来源不明的帖子和电子邮件的附件。

AhnLab 产品一直在监控和响应本文中提到的 APT 攻击。对于金龙,他们在以下信息下做出回应。

[IOC]

[MD5、别名和引擎版本]

wieb.dat: c096ceaaecd4c8fccfe765280a6dac1e 木马/Win.Kimsuky.C5016729 (2022.03.19.00)

金龙:dd468bb6daff412f0205b21d50ddd64181818 / Win.C.

【C&C】

金龙下载地址(wieb.dat):hxxps://osp06397.net/view.php?id=21504

金龙C&C:hxxps://us43784.org/report.php

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

ASEC 分析团队最近发现了一个伪装成恶意软件创建工具的 ClipBanker 分布。ClipBanker 是一种监控受感染系统剪贴板的恶意软件。如果复制硬币钱包地址的字符串,恶意软件会将其更改为攻击者指定的地址。

自过去以来,此类恶意软件一直在不断传播。

分发 ClipBanker 的网站称为“俄罗斯黑帽”,如下所示。它有各种与黑客相关的程序,包括恶意软件创建工具。

这意味着攻击者正在向其他攻击者分发恶意软件创建工具和恶意软件。因此,ClipBanker 可能安装在安装该工具的攻击者的系统中。

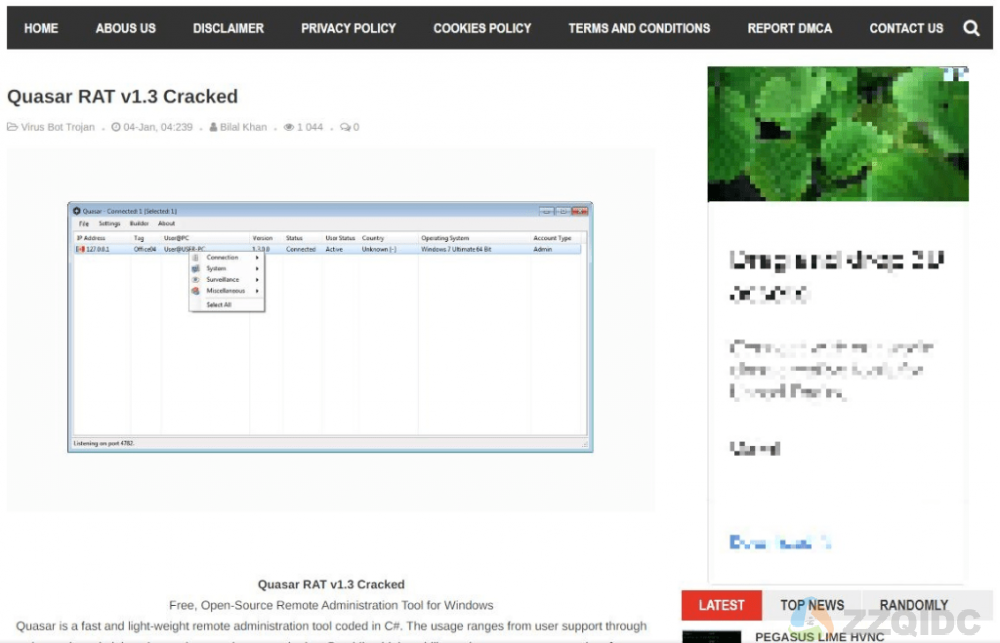

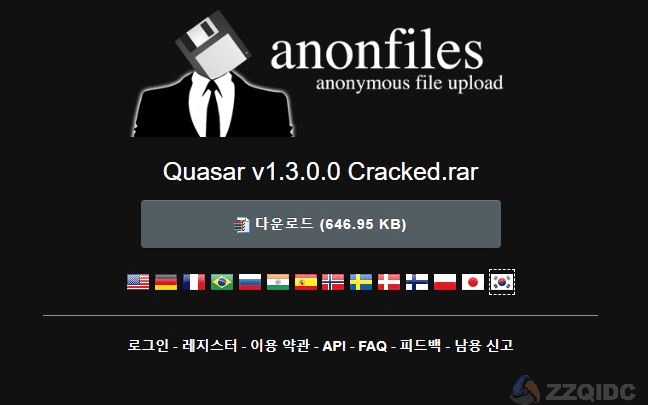

每个恶意软件创建工具的下载页面都会显示恶意软件的描述,下载 URL 如下所示。网站上有多个恶意软件帖子,但本博文中的解释基于 Quasar RAT 恶意软件的帖子。该恶意软件的网页有 Quasar RAT 的简要说明和下载链接。

图 2. 下载恶意软件创建工具的网页 – 1

图 3. 下载恶意软件创建工具的网页 – 2

这些链接分别连接到 Mirrored.to、anonfiles 和 MEGA,下载相同的 rar 压缩文件。

图 4. anonfiles 恶意软件的下载页面

解压下载的文件将创建一个使用 WinRAR Sfx 开发的 dropper。Dropper 包含一个用于 Quasar RAT 和 ClipBanker 的恶意软件创建工具,运行时会在指定路径中创建文件,如下所示。

解压后,dropper 会在指定路径上创建与 Quasar RAT builder 和crack.exe相关的文件。Quasar RAT builder是“Quasar.exe”,正常运行如下图。

由于恶意软件创建工具可能像普通商业软件一样需要验证,因此公开发布的恶意软件构建器通常是破解版(Quasar RAT 是开源程序,不需要破解版)。因此,下载该工具的用户可能会认为创建的“crack.exe”文件是一个普通的破解工具。

然而,crack.exe实际上是 ClipBanker。dropper 在创建后最终会运行crack.exe,然后自行终止,从而导致ClipBanker 在后台运行,无论用户的意图如何。运行crack.exe时,它会将自身复制到启动文件夹,以便在重新启动后可以运行。它会定期监控剪贴板,检查用户是否复制了硬币钱包地址(即钱包地址保存在剪贴板上)并将其更改为攻击者的钱包地址。

硬币钱包地址通常有一定的形式,但由于字符串长且复杂,难以记忆。因此,用户在使用时可能会复制并粘贴地址。如果在这个阶段钱包地址发生变化,想要将钱存入某个钱包的用户最终可能会将其存入另一个钱包,因为地址已更改为攻击者钱包的地址。

ClipBanker 定期监视剪贴板并检查复制的字符串是否与下面显示的正则表达式匹配。用于更改钱包地址的硬币是比特币、以太坊和门罗币。

当用户复制的钱包地址与表达式匹配时,将变为攻击者指定的地址。

与之前的 ClipBanker 不同,当前分析目标可以更改剪贴板并报告将更改的钱包地址以及攻击者指定给 C&C 服务器的更改后的钱包地址。从下图中,“Target Address”显示初始钱包地址,“Changed With”显示被恶意软件修改的地址。虽然该功能无法正常工作,因为当前目标没有设置 C&C 服务器,但如果事先设置了 C&C 服务器,攻击者将能够收到结果。

尽管恶意软件通常分发给普通用户,但也有攻击者利用其他创建和分发恶意软件的攻击者的案例,如上所示。除了创建和分发恶意软件是非法的事实之外,尝试下载恶意软件创建工具可能会导致恶意软件感染。

AhnLab 的反恶意软件 V3 使用以下别名检测并阻止上述恶意软件。

[文件检测]

– Dropper/Win.ClipBanker.C5014841 (2022.03.18.00)

– Malware/Win32.RL_Generic.C4356076 (2021.03.03.00)

[IOC]

Dropper MD5

– dbf17f8f9b86b81e0eee7b33e4868002

ClipBanker MD5

– d2092715d71b90721291a1d59f69a8cc

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

作为 GTC 2022 大会的一部分,NVIDIA 一次性推出了六款新的 Ampere 一代专业移动图形加速器:NVIDIA RTX A5500、RTX A4500、RTX A3000 12 GB、RTX A2000 8 GB、RTX A1000 和 RTX A500 型号。所有这些都是为在移动工作站和专业笔记本电脑中使用而设计的。

对于所有新产品,已宣布支持专有的 NVIDIA Max-Q 技术集:动态加速、CPU 优化器、快速核心扩展、WhisperMode、电池加速、可调整大小的 BAR 和 NVIDIA DLSS。此外,厂商表示在这些显卡中使用了第 2 代 RT 核心和第 3 代 tensor 核心,这对于 Ampere 架构来说并不奇怪。

NVIDIA RTX A5500 旗舰机型采用了具有 7424 个 CUDA 核心、58 个 RT 核心和 232 个张量核心的芯片。该卡接收 16 GB 内存,峰值带宽为 512 GB / s。NVIDIA RTX A4500 拥有 5888 个 CUDA 核心、46 个 RT 核心和 184 个张量核心。该加速器还获得了 16 GB 内存,带宽为 512 GB / s。NVIDIA RTX A3000 型号有 4096 个 CUDA 核心、32 个 RT 核心和 128 个张量核心。该设备包括 12 GB 内存。其峰值带宽为 336 GB/s。三款新品均采用具有纠错功能的ECC内存,增加了工作的稳定性。

作为 NVIDIA RTX A2000 8GB 的一部分,发布了 2560 个 CUDA 内核、20 个 RT 内核和 80 个张量内核。加速器配备 8 GB 内存,带宽为 224 GB / s。NVIDIA RTX A1000 型号接收 2048 个 CUDA 核心、16 个 RT 核心和 64 个张量核心。此外,还指出存在 4 GB 内存,带宽为 224 GB / s。初级型号 NVIDIA RTX A500 获得了 2048 个 CUDA 核心、16 个 RT 核心和 64 个张量核心。该卡板载 4 GB 内存,带宽为 112 GB / s。

不幸的是,该公司没有透露所展示新产品的完整技术规格,缺少有关其 GPU 频率的信息。可能,这将取决于特定笔记本电脑的配置。

所有新奇产品都将在 NVIDIA 的全球制造商和合作伙伴的移动站上提供,包括 Acer、ASUS、BOXX Technologies、Dell Technologies、HP、Lenovo 和 MSI。带有这些专业视频卡的移动工作站将于今年春天开始销售。

作为 GTC 2022 大会的一部分,NVIDIA 推出了许多新产品。其中之一是 NVIDIA RTX A5500 显卡,扩展了制造商的专业图形加速器范围。与该系列的其他型号一样,此视频卡主要设计用于功能强大的工作站。

图片来源:英伟达

新颖性建立在具有第二代 RT 核心和第三代张量核心的 Ampere 架构上。显卡的特点是存在带有 ECC 纠错的 24 GB GDDR6 内存。峰值内存带宽达到 768 GB/s。

8nm NVIDIA RTX A5500 加速器拥有 10,240 个 CUDA 核心、80 个 RT 核心和 320 个张量核心。该公司指出,加速器在单精度运算 (FP32) 中的性能为 34.1 Tflops,而在半精度运算 (FP16) 中的性能为 272.8 Tflops。

RTX A5500 显卡配备四个 DisplayPort 1.4 连接器。带有切向风扇的双槽冷却系统负责散热。

NVIDIA 的一些直接合作伙伴今天将提供加速器。NVIDIA RTX A5500 将于今年第二季度进入全球市场。