Emotet 僵尸网络回归几个月后,已经感染了遍布 179 个国家的 130,000 多个独特的僵尸网络。

2021 年初,全球执法和司法当局 开展了一项名为 “瓢虫行动”的联合行动,破坏了 EMOTET 僵尸网络。当时,调查人员已通过国际协调行动控制了其基础设施。

这项行动是荷兰、德国、美国、英国、法国、立陶宛、加拿大和乌克兰当局共同努力的结果,国际活动由欧洲刑警组织和 欧洲司法组织协调。

执法机构能够接管至少 700 台用作 Emotet 僵尸网络基础设施一部分的服务器。作为清理行动的一部分,FBI 收集了 Emotet 操作员在其恶意软件活动中使用的数百万个电子邮件地址。

Emotet 银行木马 至少自 2014 年以来 一直活跃,该僵尸网络由跟踪为TA542的威胁参与者操作。臭名昭著的银行木马还被用来传递其他恶意代码,例如 Trickbot 和 QBot 木马,或勒索软件,例如 Conti、 ProLock、 Ryuk和 Egregor。

2021 年 11 月,来自多家网络安全公司([Cryptolaemus]、[GData] 和 [Advanced Intel])的研究人员报告称,威胁行为者正在使用 TrickBot 恶意软件在受感染设备上投放 Emote 加载程序。专家们跟踪了旨在使用 TrickBot 的基础设施作为 Operation Reacharound 重建 Emotet 僵尸网络的活动。

据 Lumen 的 Black Lotus Labs 的研究人员报告,自从 Emotet 运营商发布报告以来,他们已经积累了大量受感染的系统。

研究人员指出,新的 Emotet 僵尸网络支持新功能以避免检测和分析,例如对网络流量使用加密以及将进程列表分离到自己的模块中。

新版本使用椭圆曲线密码术 (ECC),使用公钥执行加密,并使用单独的算法执行数据验证。

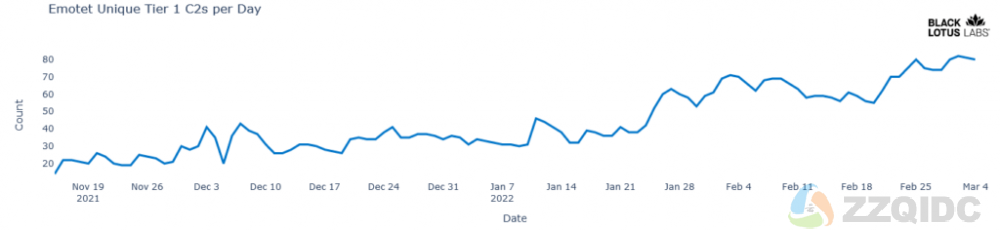

新版本还能够收集有关受感染主机的其他信息。专家们还报告了 2 月下旬至 3 月 4 日 C2 池的显着增长。

“虽然 Black Lotus Labs 在 2019 年 5 月跟踪了 300 多个独特的 Emotet C2,但在复苏后的大约四个月内,独特 C2 的数量大约为 200。如图 2 所示,当 Emotet 在 2021 年 11 月重新上线时,它确实做到了因此,使用较小但相对一致的 1 级 C2 池。” 阅读专家发表的报告。“在过去的几个月里,从 2 月下旬到 3 月 4 日,C2 池继续增长到平均每天 77 个独特的 1 级 C2。”

新 Emotet 基础架构中最重要的功能之一是明显没有 Bot C2,这些 bot 将接收 UPnP 模块,通过打开用户路由器上的端口,使受感染的设备能够充当 C2,然后允许它将来自 Emotet 机器人的流量代理到更高层的 C2。

Emotet C2 大部分位于美国和德国,C2 数量排名前 10 位的其他国家包括法国、巴西、泰国、新加坡、印度尼西亚、加拿大、英国和印度。

“机器人的增长和分布是 Emotet 在恢复其曾经庞大的基础设施方面取得进展的重要指标。每个机器人都是令人垂涎的网络的潜在立足点,并提供了部署 Cobalt Strike 或最终升级为 Bot C2 的机会。” Black Lotus Labs 得出结论。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号