在 PTC 的 Axeda 代理中发现了一组被统称为 Access:7 的七个漏洞,该解决方案用于远程访问和管理来自 100 多家供应商的 150 多个连接设备。

其中三个安全问题的严重性评分至少为 9.4(严重),可被利用在运行易受攻击版本的 Axeda 代理的设备上远程执行代码。

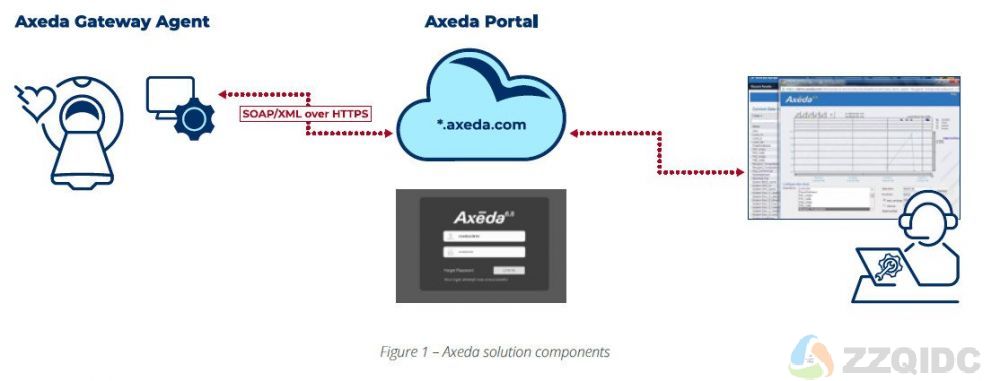

Axeda 平台由 Parametric Technology Corporation (PTC) 开发,通过本地部署的代理提供来自网络上物联网设备的遥测数据和远程服务选项。

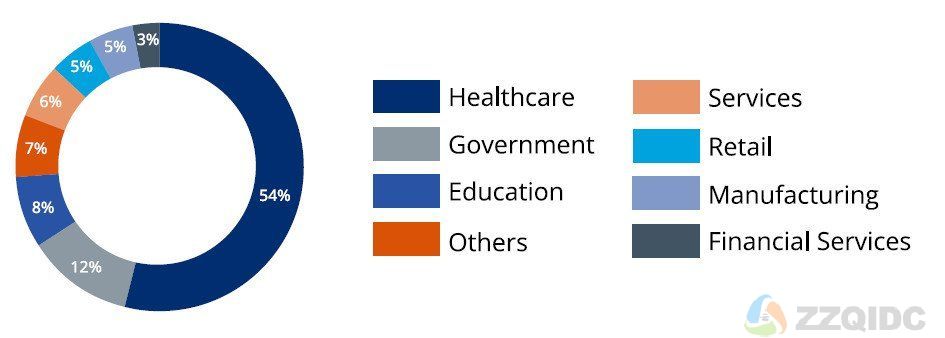

Axeda 代理可以在各种连接系统上运行,医疗保健行业的设备更为普遍,这使得它们成为供应链攻击的有吸引力的目标。

Forescout 的 Vedere Labs 和 CyberMDX(自 2 月 1 日以来是 Forescout 公司)的安全研究人员发现,所有低于 6.9.3 的 Axeda 代理版本都容易受到一组七个安全漏洞的攻击。

被称为 Access:7,这些问题的影响范围从信息泄露和拒绝服务 (DoS) 到远程代码执行。

| CVE-ID | 描述 | 影响 | 严重性评分 |

|---|---|---|---|

| CVE-2022-25249 | Axeda xGate.exe 代理允许通过其 Web 服务器上的目录遍历进行无限制的文件系统读取访问 | 信息披露 | 7.5 |

| CVE-2022-25250 | 未经身份验证的攻击者可以通过未记录的命令远程关闭 Axeda xGate.exe 代理 | 拒绝服务 (DoS) | 7.5 |

| CVE-2022-25251 | Axeda xGate.exe 代理支持一组未经身份验证的命令来检索有关设备的信息并修改代理的配置 | RCE | 9.4 |

| CVE-2022-25246 | AxedaDesktopServer.exe 服务使用硬编码凭据来启用对设备的完全远程控制 | RCE | 9.8 |

| CVE-2022-25248 | ERemoteServer.exe 服务向未经身份验证的攻击者公开实时事件文本日志 | 信息披露 | 5.3 |

| CVE-2022-25247 | ERemoteServer.exe 服务允许完整的文件系统访问和远程代码执行 | RCE | 9.8 |

| CVE-2022-25252 | 所有使用 xBase39.dll 的 Axeda 服务都可能在处理请求时由于缓冲区溢出而崩溃 | 拒绝服务 (DoS) | 7.5 |

Forescout 说, Axeda 平台 为联网设备制造商提供了一个开发套件,让他们“为产品线生成配置的代理安装”。

通过这种方式,制造商可以获得遥测数据,设备可以远程接收服务。一个代理可以代表一个或多个设备,具体取决于它所在的位置:如果放置在网关上,它可以在网关后面为多个产品或资产提供服务。

值得注意的是,PTC 逐步淘汰了 Axeda,转而使用一个不同的、更灵活的平台,称为 ThingWorx。尽管如此,Axeda 仍被各行各业的客户使用。

Forescout 通过其设备云解决方案收集的匿名客户数据显示,超过 2,000 台独特的设备在其网络上运行 Axeda。

在今天的一份报告中,Forescout 解释说,就医疗设备而言,即使是不太严重的 Access:7 漏洞也会产生重大影响。

例如,攻击者通过在成像或实验室设备上利用 CVE-2022-25249 获得读取访问权限(根据 Forescount 数据,Axeda 代理更存在这些设备)可以窃取有关患者的受保护健康信息 (PHI) 或诊断并将其出售如果它是一个高价值的受害者,就可以获利。

同样,利用 CVE-2022-25250 之类的漏洞,攻击者可以在有针对性的攻击中关闭设备上的 Axeda 代理,从而无法进行远程服务。这可能导致医疗保健单位中断治疗或诊断患者。

由于存在 CVE-2022-25246(用于远程访问的硬编码凭据)等严重漏洞,Forescout 强调“VNC 连接的密码在供应商的所有型号或型号系列中都是相同的”。

研究人员强调,VNC 连接还可用于修改医疗信息,这可能对患者造成严重后果(例如虐待)。

或者,攻击者可以利用这一优势植入恶意代码,使他们能够在网络上持久存在以应对未来的攻击。

Forescout 的 Vedere Labs 和 CyberMDX 发现了组安全漏洞,两家公司都参与了负责任的披露。

这是一个漫长的过程,就像涉及大量设备和供应商的供应链漏洞一样。在这种情况下,从初次报告到公开披露经过了 210 天。

PTC 于 8 月 10 日收到了 CyberMDX 的一份报告,然后要求进行概念验证漏洞利用,以表明这些漏洞可以在实际攻击中被利用。

2021 年 11 月,PTC 通知 CISA 进行协调披露。2022 年 1 月,PTC 开始通知下游供应商(仅限活跃客户)。

为将风险降至最低,Forescout 创建了一份来自尽可能多的供应商的当前使用或曾经使用过 Axeda 的设备列表,即使他们是不活跃的 Axeda 客户,并向他们发出漏洞警报。

Axeda 已解决所有漏洞,设备制造商应向客户推出他们的修复程序,因为修补是完全缓解问题的唯一方法。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号