在针对医疗机构的一波攻击迫使政府机构和网络安全公司更加密切地关注其运作之后,Rhysida 勒索软件行动正名声大噪。

在美国卫生与公众服务部 (HHS) 发布安全公告后,CheckPoint、思科 Talos 和趋势科技均发布了有关 Rhysida 的报告,重点关注威胁行为者操作的不同方面。

此前,6月,Rhysida在其数据泄露网站上泄露了从智利陆军(Ejército de Chile)窃取的文件后首次引起关注 。

当时,SentinelOne 对 Rhysida 加密器的初步分析表明,该勒索软件正处于早期开发阶段,缺少大多数病毒株中常见的标准功能,如持久性机制、卷影复制擦除、进程终止等。

“这是来自网络安全团队 Rhysida 的自动警报,”Rhysida 勒索信中写道。

“不幸的情况发生了——您的数字生态系统已受到损害,大量机密数据已从您的网络中泄露。”

虽然一些勒索软件操作声称不会故意针对医疗机构,甚至在错误操作的情况下提供免费解密密钥,但 Rhysida 似乎并未遵循相同的政策。

Rhysida 暗网数据泄露网站列出了澳大利亚的一家医疗机构,在被盗数据泄露之前给他们一周的时间支付赎金。

美国卫生与公众服务部 (HHS) 上周发布的一份公告警告称,虽然 Rhysida 仍在使用基本储物柜,但其活动规模已发展到危险程度,最近,威胁行为者表现出对医疗保健的关注和公共部门。

美国卫生与公众服务部的公告中写道:“受害者分布在西欧、北美、南美和澳大利亚的多个国家。”

“他们主要攻击教育、政府、制造、技术和托管服务提供商部门;不过,最近也出现了针对医疗保健和公共卫生 (HPH) 部门的攻击。”

不过,Rhysida 尚未对此次攻击承担责任,PMH 也未回复有关勒索软件团伙是否是此次攻击幕后黑手的电子邮件。

如果您有有关此攻击或其他未报告的网络攻击的第一手信息,您可以通过 Signal 与我们秘密联系: +16469613731。

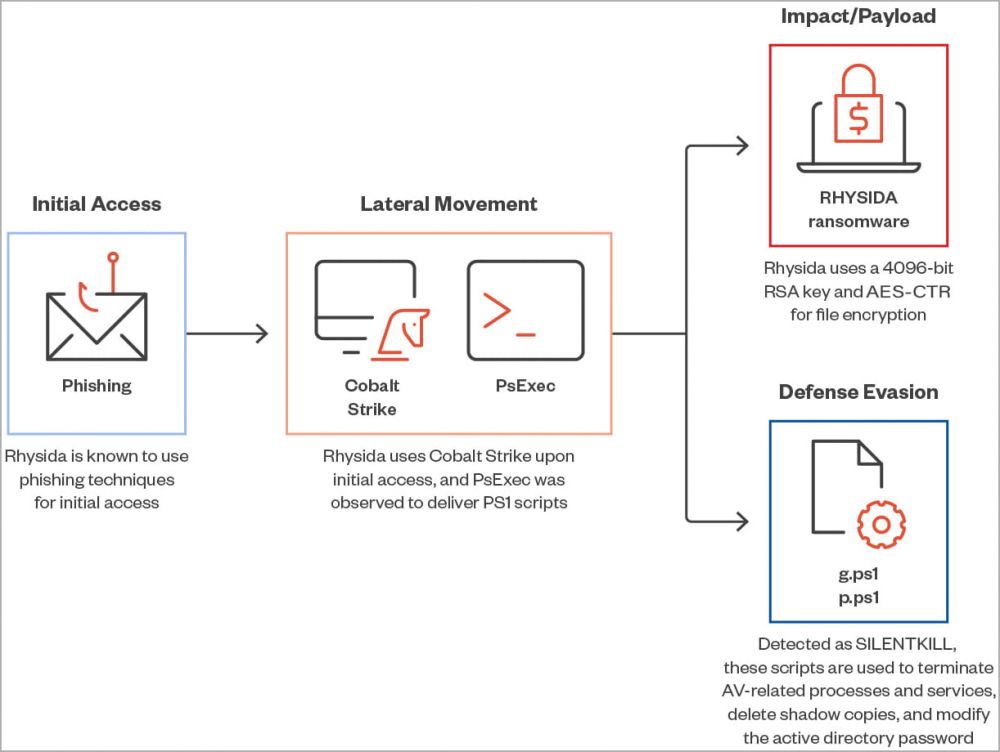

今天发布的趋势 科技报告 重点关注了最常见的 Rhysida 攻击链,解释说该威胁组织使用网络钓鱼电子邮件来实现初始访问,然后部署 Cobalt Strike 和 PowerShell 脚本,并最终释放储物柜。

趋势科技分析师的一个有趣观察是,Rhysida 操作员使用的 PowerShell 脚本会终止 AV 进程、删除卷影副本并修改 RDP 配置,这表明该储物柜正在积极开发。

勒索软件加密器本身通常会处理这些任务,但对于 Rhysida 操作,它们使用外部脚本来达到相同的目的。

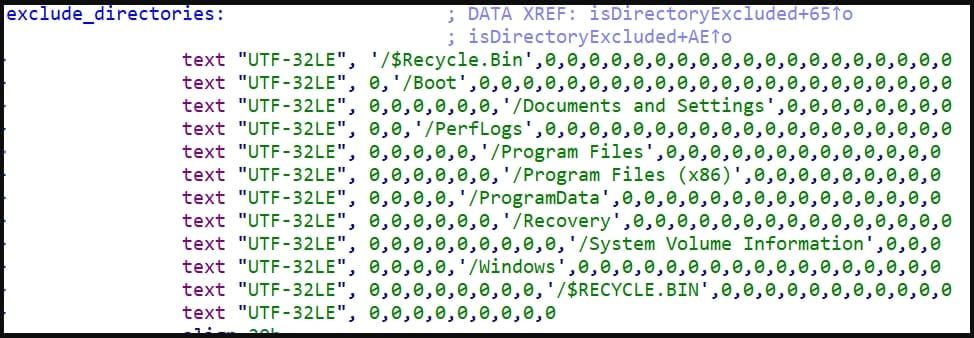

Cisco Talos 的报告证实,最新的 Rhysida 储物柜使用 4096 位 RSA 密钥和 ChaCha20 算法进行文件加密,并且现在排除了多个目录以及以下文件类型:

.bat .bin .cab .cmd .com .cur .diagcab .diagcfg, .diagpkg .drv .dll .exe .hlp .hta .ico .lnk .msi .ocx .ps1 .psm1 .scr .sys .ini thumbs .db .url .iso and .cab

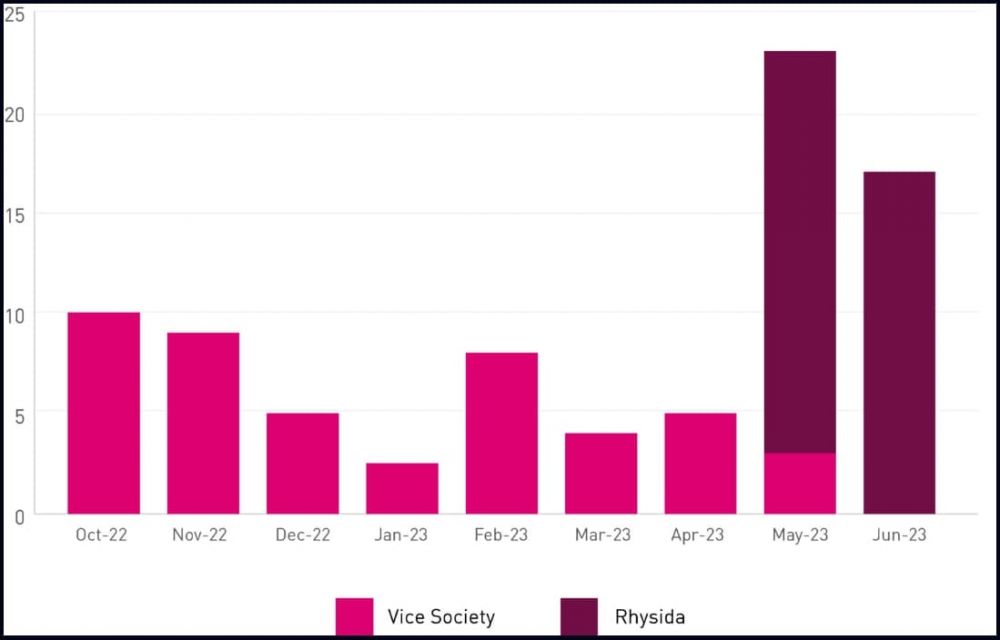

CheckPoint 的报告 更进一步, 根据受害者在两个勒索网站上的发布时间及其类似的受害者定位模式,将 Rhysida 与现已解散的Vice Society 勒索软件操作联系起来。

总之,Rhysida 很快就在勒索软件领域站稳脚跟,针对各个行业的组织,并且毫不犹豫地攻击医院。

尽管 RaaS 在运营方面似乎进展太快,而技术方面却滞后,但这方面的发展表明 Locker 正在迎头赶上。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号