恶意 Rilide Stealer Chrome 浏览器扩展程序在针对加密用户和企业员工的新活动中卷土重来,旨在窃取凭证和加密钱包。

Rilide 是基于 Chromium 的浏览器(包括 Chrome、Edge、Brave 和 Opera)的恶意浏览器扩展,Trustwave SpiderLabs 最初于 2023 年 4 月发现。

首次发现时,Rilide 浏览器扩展程序会冒充合法的 Google Drive 扩展程序来劫持浏览器、监控所有用户活动并窃取电子邮件帐户凭据或加密货币资产等信息。

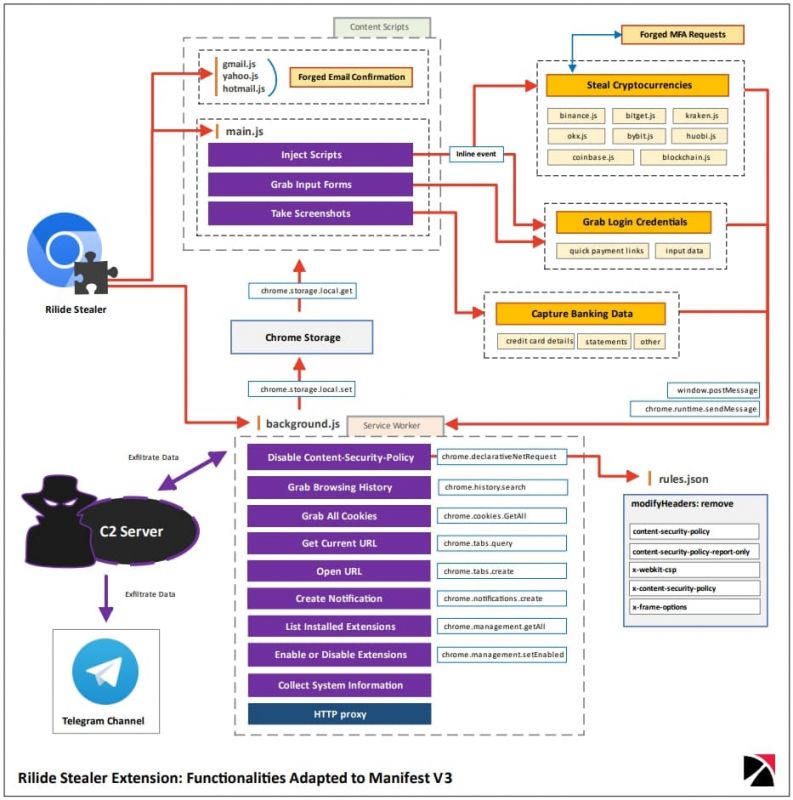

Trustwave Spiderlabs 发现了 Rilide 的新版本,现在支持 Chrome Extension Manifest V3,使其能够克服 Google 新扩展规范引入的限制,并添加额外的代码混淆以逃避检测。

此外,最新的 Rilide 恶意软件扩展现在也针对银行账户。它可以通过 Telegram 频道或按预定时间间隔捕获屏幕截图并将其发送到 C2 服务器来泄露被盗数据。

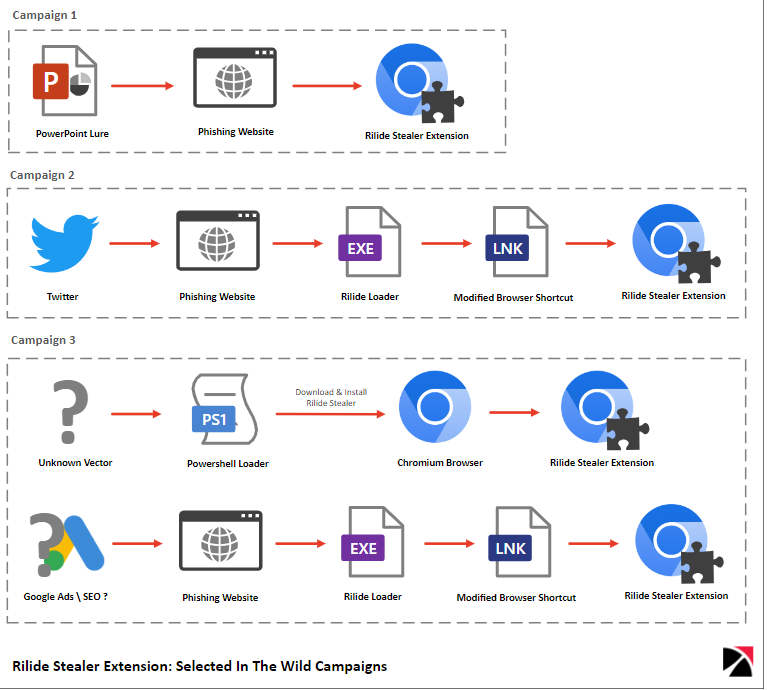

Trustwave 报告称,Rilide 在多个正在进行的活动中传播,由于这是在黑客论坛上出售的商品恶意软件,因此它们很可能是由不同的威胁参与者实施的。

其中一项活动使用注入脚本针对多家银行、支付提供商、电子邮件服务提供商、加密货币交换平台、VPN 和云服务提供商,主要针对澳大利亚和英国的用户。

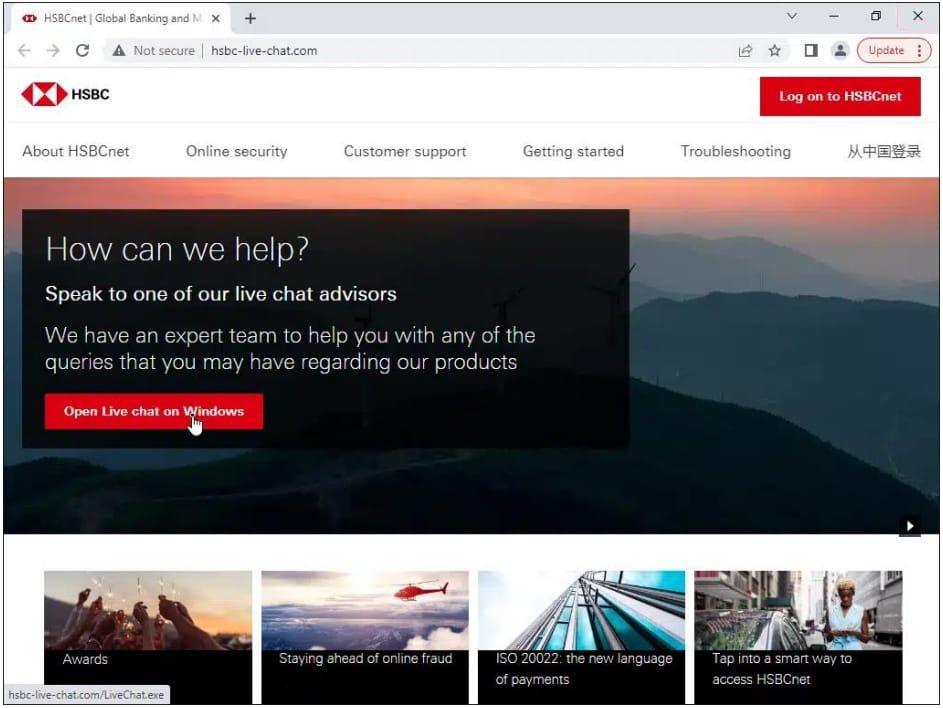

分析师发现了超过 1,500 个使用仿冒域的网络钓鱼页面,通过可信搜索引擎上的 SEO 中毒进行推广,并冒充银行和服务提供商来诱骗受害者在网络钓鱼表单上输入其帐户凭据。

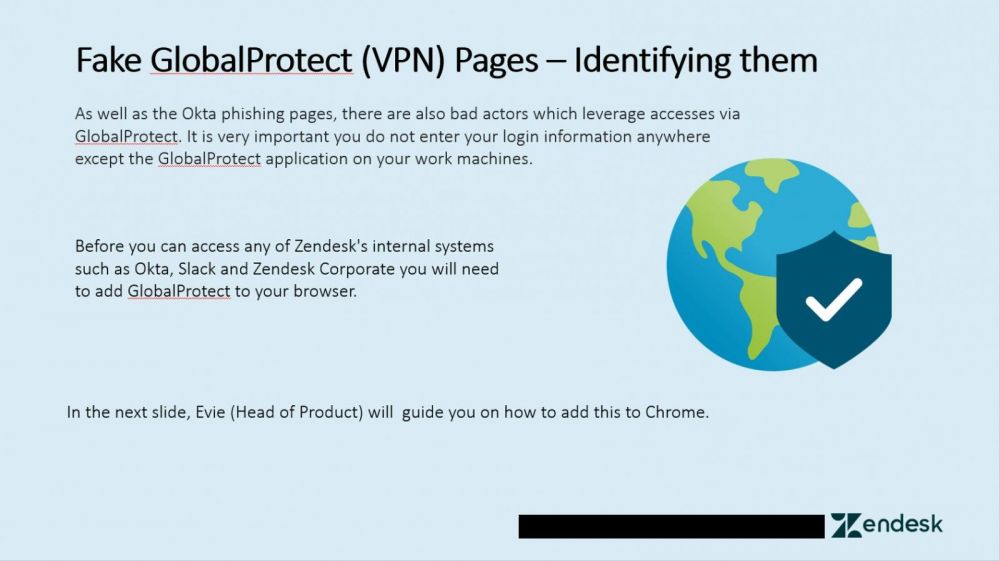

在另一种情况下,用户通过据称推销 VPN 或防火墙应用程序(例如帕洛阿尔托的 GlobalProtect 应用程序)的网络钓鱼电子邮件受到感染。

在这次活动中,Trustwave 发现了一个针对 ZenDesk 员工的 PowerPoint 演示文稿,该演示文稿巧妙地伪装成安全警告,引导用户安装扩展程序。

本演示文稿包含的幻灯片警告威胁行为者正在冒充 GlobalProtect 传播恶意软件,并提供用户应按照指南中的步骤安装正确软件的步骤。

然而,这实际上是一种社会工程技巧,目的是让目标用户安装恶意的 Rilide 扩展程序。

最后,Trustwave 发现了 Twitter 上运行的一项活动,将受害者引导至钓鱼网站,以获取虚假的 P2E(玩赚)区块链游戏。然而,这些网站上的安装程序却安装了 Rilide 扩展,从而允许威胁行为者窃取受害者的加密货币钱包。

无论分发活动如何,安装后,扩展程序都会与攻击者的服务器通信并接收以下命令之一:

通过这套广泛的命令,威胁行为者可以窃取各种信息,然后将这些信息用于加密钱包并访问其在线帐户。

Rilide 对 Manifest V3 的适应对其运营和成功至关重要,因为 Google 的新标准自2023 年 1 月起可防止旧扩展停止工作 。

Manifest V3 限制扩展程序对用户网络请求的访问,防止从远程源加载代码,并将所有网络请求修改从扩展程序移至浏览器。

这对 Rilide 产生了影响,因为它依赖于远程托管 JS 脚本的注入,因此其作者必须实施绕过 Google 要求的公开披露技术的组合。

例如,Trustwave 的分析师报告称,新版本使用内联事件执行恶意 JavaScript,并滥用声明性网络请求 API 来规避内容安全策略 (CSP) 实施的 XSS 预防机制。

由于 Rilide 不是通过严格执行 Manifest V3 策略的 Chrome Web Store 分发的,因此其作者可以实施变通方法来执行远程托管代码。

Trustwave 的研究人员观察到 Rilide 使用了多个植入程序,这是因为该恶意软件以 5,000 美元的价格出售给网络犯罪分子,而网络犯罪分子必须设计自己的分发方法。

此外,地下论坛中还出现了多起可能真实的 Rilide 源代码泄露事件,导致该恶意软件的源代码暴露给了许多黑客。

所有这些都增加了野外的多样性,并使 Rilide 活动更难绘制和跟踪。

随着恶意软件的原始作者不断改进恶意 Chrome 扩展程序,Rilide 的野外活动不太可能减弱。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号