LOLBAS 文件列表(Windows 中存在的可被滥用于恶意目的的合法二进制文件和脚本)很快将包括 Microsoft Outlook 电子邮件客户端和 Access 数据库管理系统的主要可执行文件。

Microsoft Publisher 应用程序的主要可执行文件已被确认可以从远程服务器下载有效负载。

LOLBAS 代表 Living-off-the-Land Binaries and Scripts,通常被描述为 Windows 操作系统本机或从 Microsoft 下载的签名文件。

它们是合法工具,黑客可以在后利用活动中滥用这些工具来下载和/或运行有效负载,而不会触发防御机制。

根据最近的研究,即使是未经 Microsoft 签名的可执行文件也可用于攻击(例如侦察)。

LOLBAS项目目前列出了 150 多个与 Windows 相关的二进制文件、库和脚本,可以帮助攻击者执行或下载恶意文件或绕过已批准程序的列表。

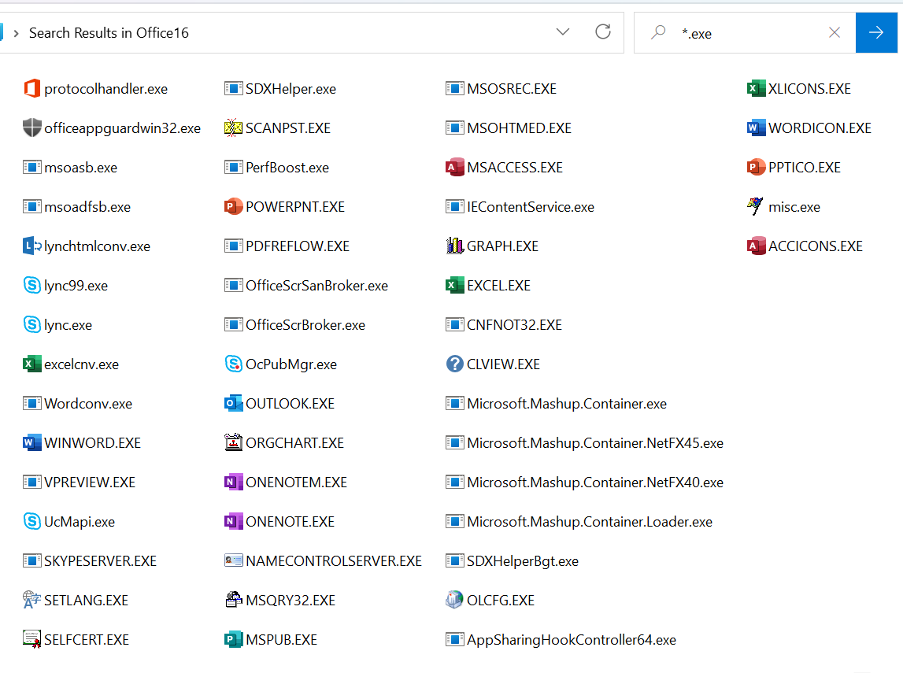

Nir Chako 是Pentera (一家提供自动化安全验证解决方案的公司)的安全研究员 ,最近开始通过查看 Microsoft Office 套件中的可执行文件来发现新的 LOLBAS 文件。

他手动测试了所有这些文件,发现其中三个 - MsoHtmEd.exe、 MSPub.exe和 ProtocolHandler.exe - 可以用作第三方文件的下载器,从而符合 LOLBAS 标准。

研究人员与28u.cc分享了一段视频,其中显示 MsoHtmEd 通过 GET 请求到达测试 HTTP 服务器,表明尝试下载测试文件。

后来在研究中,Chako 发现 MsoHtmEd 也可以用来执行文件。

受到初步成功的鼓舞,并且已经了解手动查找适当文件的算法,研究人员开发了一个脚本来自动化验证过程并更快地覆盖更大的可执行文件池。

“使用这种自动化方法,我们成功找到了另外六个下载器!总而言之,我们发现了九个新下载器!这意味着 LOLBAS 官方下载者列表几乎增加了 30%”—— Nir Chako

在今天的一篇 博客文章中 ,他解释了添加到脚本中的改进,这些改进使得能够在 Windows 中列出二进制文件并测试它们的下载功能超出预期设计。

Pentera 研究人员总共发现了 11 个具有下载和执行功能的新文件,这些文件符合 LOLBAS 项目的原则。

| 洛巴斯 | 功能性 | LOLBAS 项目状态 |

| 协议处理器 | 下载 | 公认 |

| 微软公共图书馆 | 下载 | 公认 |

| 穆索姆埃德 | 下载、执行 | 公认 |

| 演示主持人 | 下载 | 公认 |

| 配置安全策略 | 下载 | 公认 |

| 安装工具 | 下载 | 公认 |

| MSH塔 | 下载 | 公认 |

| 外表 | 下载 | 请求请求 |

| 微软访问 | 下载 | 请求请求 |

| FTP协议 | 执行 | 请求请求 |

| SCP | 执行 | 请求请求 |

研究人员表示,最突出的是 MSPub.exe、Outlook.exe 和 MSAccess.exe,攻击者或渗透测试人员可以利用它们下载第三方文件。

虽然 MSPub 已被确认可以从远程服务器下载任意有效负载,但其他两个尚未添加到 LOLBAS 列表中。Chako 告诉 BleepingComputer,由于技术错误,它们没有被包括在内。

“我不小心提交了 3 个与提交的代码相同的 Pull 请求,所以我需要有序地再次提交它们,以便它们能够正式包含在项目中。抛开我这边的文书错误不谈,他们将成为该项目的一部分。” ——尼尔·查科

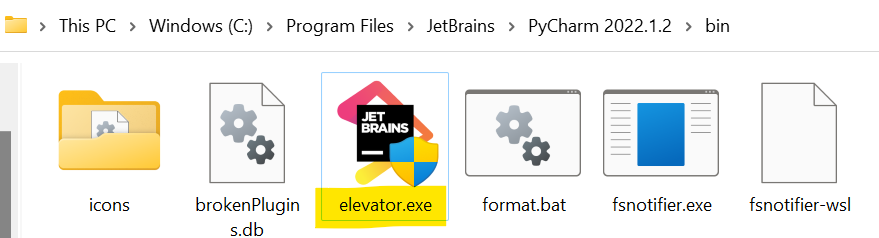

除了 Microsoft 二进制文件之外,Chako 还发现了来自其他开发人员的符合 LOLBAS 标准的文件,其中一个例子是用于 Python 开发的流行 PyCharm 套件。

PyCharm安装文件夹包含elevator.exe(由JetBrains签名和验证),它可以以提升的权限执行任意文件。

PyCharm 目录中的另一个文件是WinProcessListHelper.exe,Chako 表示该文件可以通过枚举系统上运行的所有进程来实现侦察目的。

他为28u.cc提供的 LOLBAS 侦察工具的另一个示例是mkpasswd.exe,它是 Git 安装文件夹的一部分,可以提供完整的用户列表及其安全标识符 (SID)。

Chako 的旅程始于两周时间,旨在制定发现新 LOLBAS 文件的正确方法,最终找到了三个文件。

在理解了这个概念之后,他又花了一周的时间创建了自动化发现的工具。这些努力得到了回报,这些脚本使他能够在大约五个小时内浏览“整个 Microsoft 二进制文件池”。

不过,回报更大。Chako 告诉我们,他开发的工具还可以在其他平台(例如 Linux 或自定义云虚拟机)上运行,无论是当前状态还是稍加修改,都可以探索新的 LOLBAS 领域。

然而,了解 LOLBAS 威胁可以帮助防御者定义适当的方法和机制来防止或减轻网络攻击。

Pentera 发表了一篇论文,详细 介绍了研究人员、红队成员和防御者如何找到新的 LOLBAS 文件。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号