安全研究人员透露,黑客甚至可以在您注册之前劫持您的在线帐户,方法是利用 Instagram、LinkedIn、Zoom、WordPress 和 Dropbox 等流行网站上已经修复的漏洞。

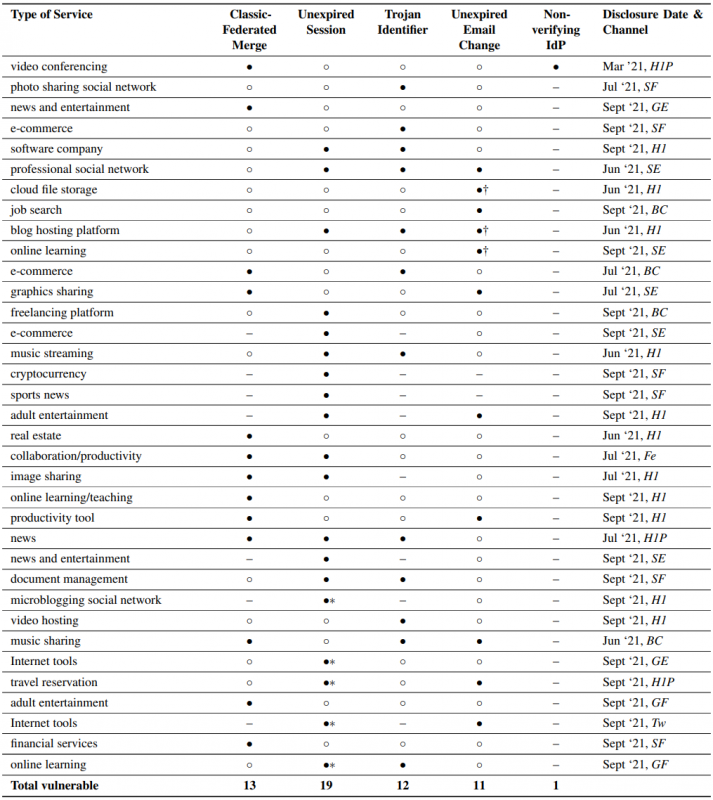

微软安全响应中心研究员 Andrew Paverd 和独立安全研究员 Avinash Sudhodanan 分析了 75 种流行的在线服务,发现至少有 35 种容易受到帐户预劫持攻击。

这些攻击的类型和严重程度各不相同,但它们都源于网站本身糟糕的安全实践。

由于一些易受攻击的网站运行漏洞赏金计划,令人惊讶和担忧的是,此类基本攻击仍然可能针对其用户。

“账户预劫持攻击的影响与账户劫持相同。根据目标服务的性质,成功的攻击可能允许攻击者读取/修改与账户相关的敏感信息(例如,消息、计费)声明、使用历史等)或使用受害者的身份执行操作(例如,发送欺骗性消息、使用保存的付款方式进行购买等)。” - A. Paverd,A. Sudhodanan。

劫持前的工作原理

为了使预劫持攻击起作用,黑客需要知道目标的电子邮件地址,这通过电子邮件通信或每天困扰公司的大量数据泄露相对容易。

接下来,攻击者使用目标的电子邮件地址在易受攻击的站点上创建一个帐户,并希望受害者忽略到达其收件箱的通知,将其视为垃圾邮件。最后,攻击者等待受害者在网站上创建帐户或间接诱骗他们这样做。

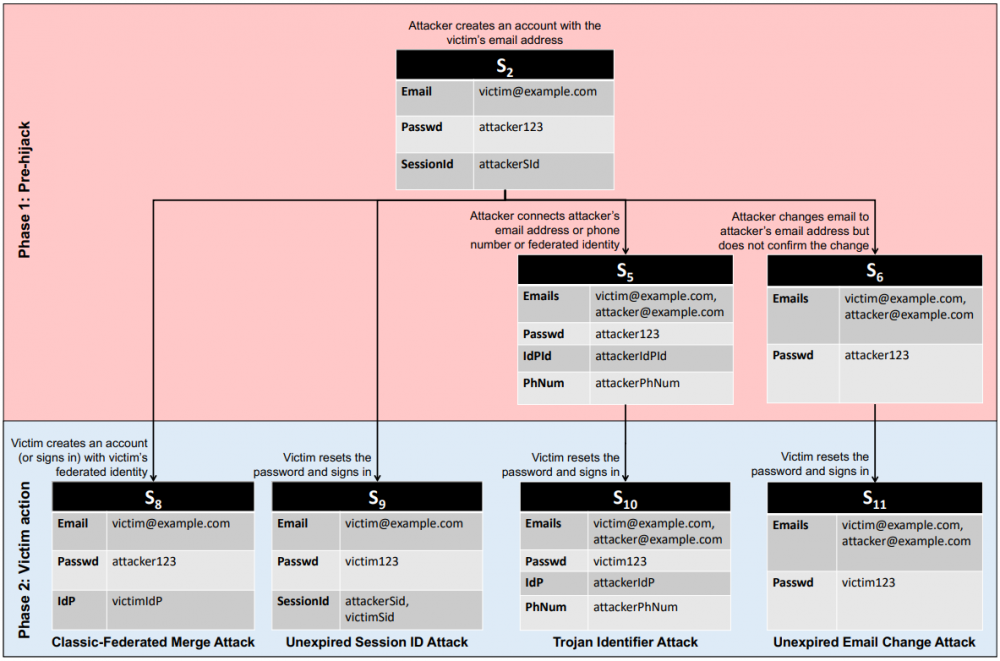

在此过程中,攻击者可以进行五种不同的攻击,即经典联合合并 (CFM)、未过期会话 (US) ID、木马标识符 (TID)、未过期电子邮件更改 (UEC) 和非验证身份提供者 (IdP) 攻击 (NV)。

在第一种情况下,CFM,当目标使用现有电子邮件地址创建帐户时,易受攻击的平台使用帐户合并,在某些情况下,甚至没有通知他们这一事实。这种攻击依赖于为受害者提供单点登录 (SSO) 选项,因此他们永远不会更改攻击者设置的密码。

在未过期会话攻击中,黑客在使用自动脚本创建帐户后保持会话处于活动状态。当受害者创建帐户并重置密码时,活动会话可能不会失效,因此攻击者可以继续访问该帐户。

木马标识符方法结合了Classic-Federated Merge和Unexpired Session攻击。

“攻击者使用受害者的电子邮件地址创建了一个预劫持帐户,然后将该帐户与攻击者的 IdP 帐户相关联以进行联合身份验证。当受害者重置密码时(如在未过期会话攻击中),攻击者仍然可以访问通过联合身份验证路由帐户,”该论文解释道。

在UEC 攻击中,攻击者使用受害者的电子邮件地址创建一个帐户,然后为该电子邮件提交更改请求,但未确认。然后,在受害者执行密码重置后,攻击者会验证更改并控制帐户。

最后,在NV 攻击中,威胁行为者利用在创建帐户时缺乏验证 IdP 的所有权,从而为滥用 Okta 和 Onelogin 等基于云的登录服务开辟了道路。

劫持前攻击方法 (arxiv.org)

绕过电子邮件验证步骤

当今的许多服务都要求新用户验证电子邮件地址的所有权,因此如果不访问电子邮件帐户,就无法使用其他人的电子邮件地址创建新帐户。

为了绕过这一点,攻击者可以使用他们的电子邮件地址创建帐户,然后切换到受害者的电子邮件地址,滥用大多数在线服务中可用的标准功能。

在某些情况下,该服务不需要对新电子邮件地址进行第二次验证,从而允许威胁参与者发起上述攻击。

结果和保护

研究表明,不同攻击的可用性相似,未过期会话问题是有限数据集中最常见的问题。

易受攻击平台的一些值得注意的例子是 Dropbox (UEC)、Instagram (TID)、LinkedIn(美国)、Wordpress.com(美国和 UEC)和 Zoom(CFM 和 NV)。

容易受到帐户预劫持的网站 (arxiv.org)

研究人员负责任地向平台报告了这些问题,其中许多平台在将它们归类为高严重性后修复了这些问题。

然而,重要的是要强调这些发现只涉及少数几个站点,并且应该有更多的站点遵循类似的糟糕安全做法。

这个安全问题子类别的主要问题和已识别漏洞的根本原因是缺乏严格的验证。

正如分析师解释的那样,这些有缺陷的系统背后的原因是所有在线平台都希望尽可能减少注册过程中的摩擦,这对账户安全产生了不利影响。

为了应对预劫持账户的风险,用户可以立即在他们的账户上设置 MFA(多因素身份验证),这也应该强制所有之前的会话失效。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号