微软警告使用弱密码针对暴露在 Internet 且安全性较差的 Microsoft SQL Server (MSSQL) 数据库服务器的暴力攻击。

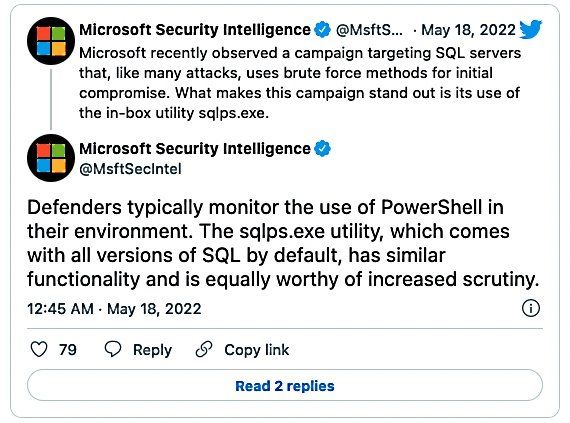

虽然这不一定是 MSSQL 服务器第一次成为此类攻击的目标,但 Redmond 表示,最近观察到的这次活动背后的威胁行为者正在使用合法的 sqlps.exe 工具作为 LOLbin(即 living-off-the-land 的缩写)二进制)。

微软安全情报团队透露:“攻击者通过生成 sqlps.exe 实用程序(用于运行 SQL 构建的 cmdlet 的 PowerShell 包装器)来运行侦察命令并将 SQL 服务的启动模式更改为 LocalSystem 来实现无文件持久性。 ”

“攻击者还使用 sqlps.exe 创建一个新帐户,并将其添加到 sysadmin 角色中,使他们能够完全控制 SQL 服务器。然后他们获得执行其他操作的能力,包括部署像硬币矿工这样的有效负载。”

使用 sqlps(Microsoft SQL Server 附带的一个实用程序,它允许将 SQL Server cmdlet 作为 LOLBin 加载)使攻击者能够执行 PowerShell 命令,而不必担心防御者检测到他们的恶意行为。

它还有助于确保他们在分析攻击时不会留下任何痕迹,因为使用 sqlps 是绕过 脚本块日志记录的有效方法,这是一种 PowerShell 功能,否则会将 cmdlet 操作记录到 Windows 事件日志中。

3 月份报告了针对 MSSQL 服务器的类似攻击,当时它们的目标是部署 Gh0stCringe(又名 CirenegRAT)远程访问木马 (RAT)。

在 2 月份的前一次活动中,威胁攻击者入侵 MSSQL 服务器以 使用 Microsoft SQL xp_cmdshell 命令丢弃 Cobalt Strike 信标。

然而,多年来,MSSQL 服务器一直是大规模活动的一部分,恶意行为者每天试图劫持数千台易受攻击的服务器以实现各种最终目标。

在近两年的此类攻击系列(称为Vollgar)中,攻击者在暴力破解公开暴露的服务器以部署 Monero (XMR) 和 Vollar (VDS) 加密矿工后,使用 RAT 对 2,000 到 3,000 台服务器进行了后门。

为了保护他们的 MSSQL 服务器免受此类攻击,建议管理员不要将它们暴露给 Internet,使用无法猜测或暴力破解的强管理员密码,并将服务器置于防火墙后面。

建议管理员不要将它们暴露在 Internet 上,以保护其 MSSQL 服务器免受此类攻击。

您还应该:

使用无法轻易猜出或暴力破解的强管理员密码,并将服务器置于防火墙后面

启用日志记录以监控可疑或意外活动或重复登录尝试

应用最新的安全更新来减少攻击面并阻止利用针对已知漏洞的漏洞的攻击

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号