威胁分析人员发现了一种新型攻击,该攻击归因于伊朗黑客组织 APT34 组织或 Oilrig,该组织使用定制工具针对一名约旦外交官。

该攻击涉及先进的反检测和反分析技术,并具有一些表明准备时间长且精心准备的特征。

Fortinet 的安全研究人员从 2022 年 5 月的攻击中收集了证据和人工制品,并编写了一份技术报告,以突出 APT34 的最新技术和方法。

针对外交官

Fortinet 看到的鱼叉式网络钓鱼电子邮件针对的是一名约旦外交官,假装来自政府的一位同事,并相应地欺骗了该电子邮件地址。

该电子邮件带有一个恶意 Excel 附件,其中包含 VBA 宏代码,该代码执行以创建三个文件、一个恶意可执行文件、一个配置文件和一个签名且干净的 DLL。

该宏还通过添加每四个小时重复一次的计划任务来为恶意可执行文件 (update.exe) 创建持久性。

“由于 Excel 是一个签名的二进制文件,因此某些行为检测引擎可能会错过以这种方式保持持久性,” Fortinet 的分析师评论道。

另一个不寻常的发现涉及在宏中实现的两种反分析机制:在电子表格中切换工作表可见性,另一个检查是否存在鼠标,这可能不存在于恶意软件分析沙箱服务中。

有效载荷

恶意可执行文件是一个 .NET 二进制文件,它会检查程序状态并在启动后让自己休眠 8 小时。分析人士认为,黑客可能设置了这种延迟,假设外交官会在早上打开电子邮件并在八小时后离开,这样计算机就可以无人看管。

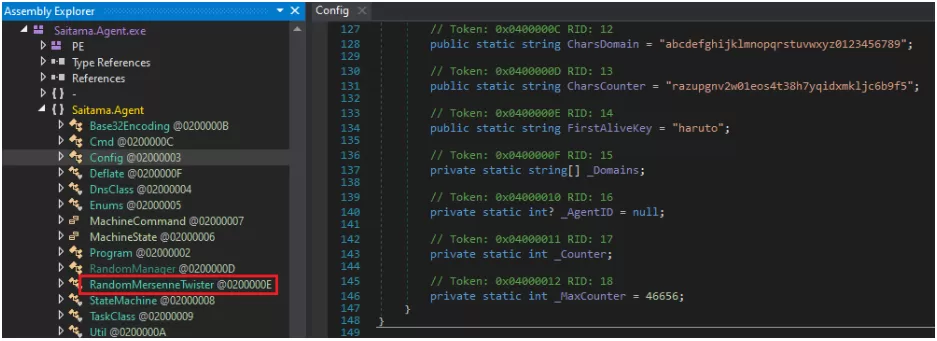

活动时,恶意软件使用域生成算法 (DGA) 工具与 C2 子域进行通信。DGA 是一种广泛使用的技术,它使恶意软件操作对域删除和阻止列表更具弹性。

域生成算法系统 (Fortinet)

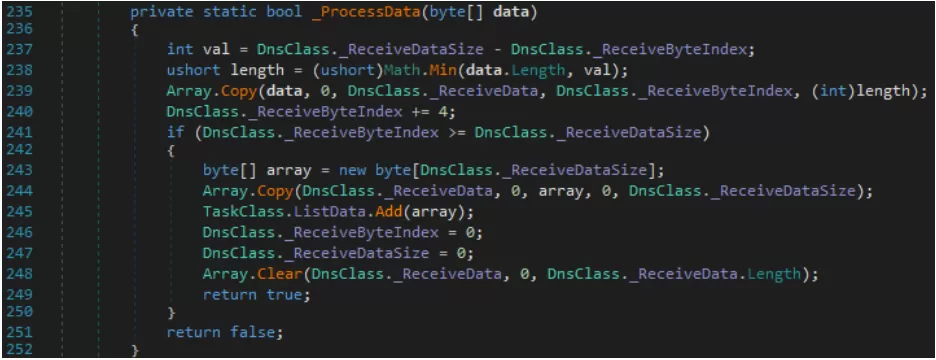

然后它会建立一个 DNS 隧道来与提供的 IP 地址进行通信。这是一种罕见的技术,可帮助威胁参与者加密在此通信上下文中交换的数据,使网络监视器难以捕捉任何可疑内容。

C2 通信中的 DNS 隧道 (Fortinet)

活动中使用的一些域名名称可疑,显然是试图伪装成阿斯利康、汇丰银行和思科等知名且受信任的实体。

接下来,C2 向恶意软件发送 22 个不同的后门命令,这些命令通过 PowerShell 或 Windows CMD 解释器执行。

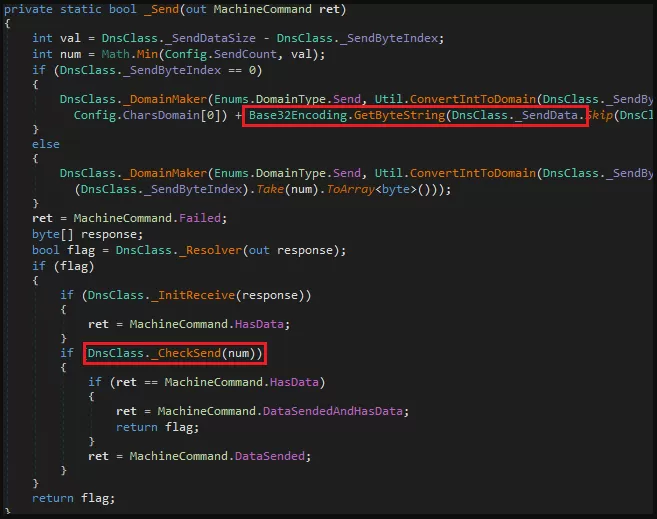

最后,被盗数据的泄露是通过 DNS 完成的,数据嵌入到请求中,使其在网络日志中显示为标准。

APT34 的 DNS 渗漏 (Fortinet)

APT34之前与伊朗政府有联系,是一个有能力的威胁行为者,在暗中运作,不会留下太多痕迹。

因此,Fortinet 的报告对研究人员和维护者都很有价值,他们应该注意已发布的妥协指标。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号