F5 发布了一个安全公告警告,该漏洞可能允许未经身份验证的攻击者通过网络访问执行任意系统命令、执行文件操作和禁用 BIG-IP 上的服务。

该漏洞被跟踪为 CVE-2022-1388,CVSS v3 严重等级为 9.8,归类为严重。它的利用可能会导致完整的系统接管。

根据 F5 的安全公告,该漏洞存在于 iControl REST 组件中,并允许恶意行为者发送未公开的请求以绕过 BIG-IP 中的 iControl REST 身份验证。

由于漏洞的严重性以及 BIG-IP 产品在关键环境中的广泛部署,CISA(网络安全和基础设施安全局)今天也 发布了警报 。

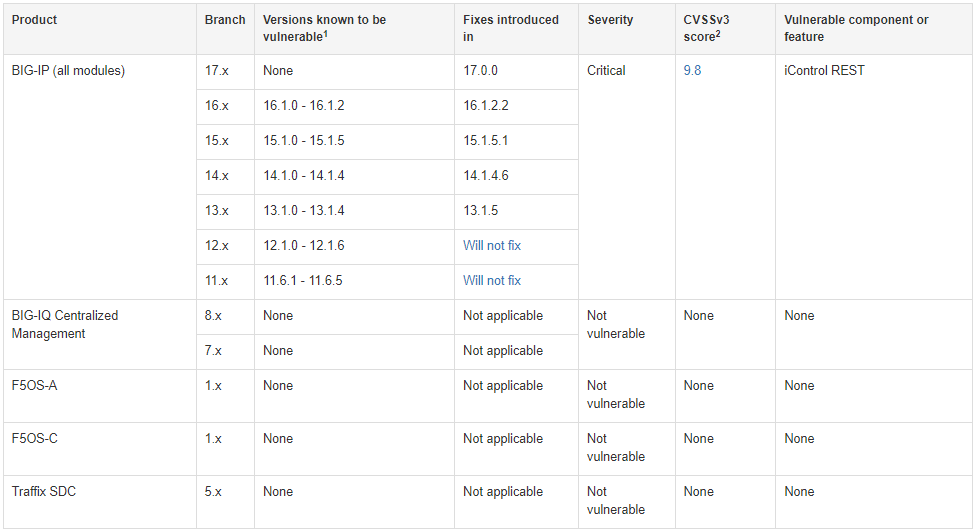

受影响产品的完整列表如下:

BIG-IP 版本 16.1.0 至 16.1.2

BIG-IP 版本 15.1.0 至 15.1.5

BIG-IP 版本 14.1.0 至 14.1.4

BIG-IP 版本 13.1.0 到 13.1.4

BIG-IP 版本 12.1.0 至 12.1.6

BIG-IP 版本 11.6.1 至 11.6.5

F5 在 v17.0.0、v16.1.2.2、v15.1.5.1、v14.1.4.6 和 v13.1.5 中引入了修复。12.x 和 11.x 的分支不会收到修复补丁。

此外,该公告还澄清了 BIG-IQ 集中管理、F5OS-A、F5OS-C 和 Traffic SDC 不受CVE-2022-1388 的影响

受影响的产品和修复版本 (F5)

F5 提供了以下三种有效的缓解措施,可临时用于无法立即应用安全更新的用户。

通过自有 IP 地址阻止对 BIG-IP 系统的 iControl REST 接口的所有访问,通过管理界面将访问限制为仅受信任的用户和设备,或修改 BIG-IP httpd 配置。

F5在咨询中提供了有关如何执行上述操作的所有详细信息 ,但某些方法(例如完全阻止访问)可能会影响服务,包括破坏高可用性 (HA) 配置。因此,如果可能的话,应用安全更新仍然是推荐的途径。

最后,F5 发布了更通用的公告,以涵盖在 BIG-IP 中发现并修复的另外一组 17 个高严重性漏洞,因此请务必 检查该漏洞。

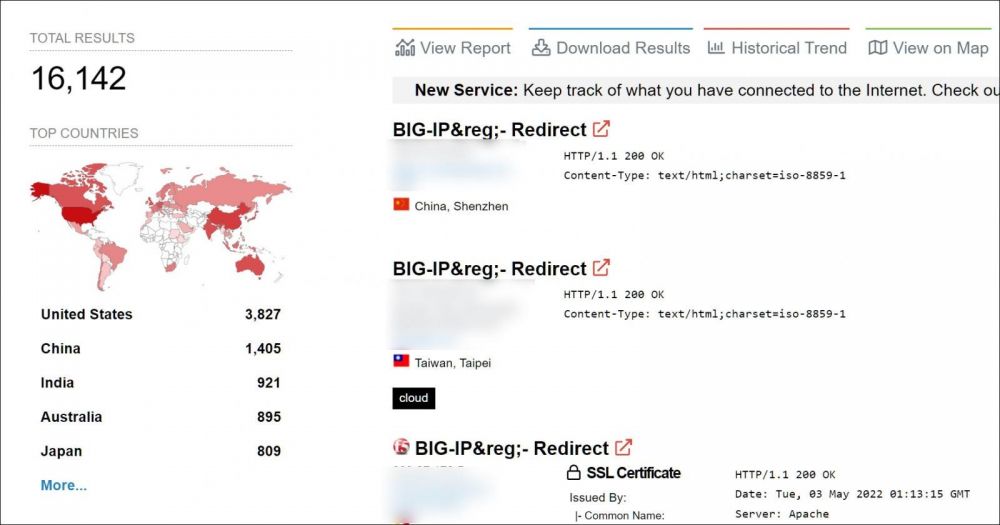

超过 16,000 台 BIG-IP 设备暴露

对于企业中常用的 F5 BIG-IP 设备,此漏洞会导致威胁参与者获得对企业网络的初始访问权限的重大风险。

更糟糕的是,安全研究员 Nate Warfield 发现自 2020 年以来公开暴露的设备数量显着增加,而不是企业正确保护 BIG-IP 设备。

使用 Warfield 共享的查询, Shodan 显示 目前有 16,142 台 F5 BIG-IP 设备公开暴露在互联网上。这些设备大部分位于美国,其次是中国、印度、澳大利亚和日本。

Shodan 在 Internet 上展示 F5 BIG-IP 设备

安全研究人员已经开始缩小漏洞的位置,看到威胁参与者很快开始扫描易受攻击的设备也就不足为奇了。

因此,网络管理员必须尽快修补这些设备,或者至少应用提供的缓解措施

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号