下载次数超过 150,000 的 Docker 映像已被用于对由政府、军方和新闻机构管理的十几个俄罗斯和白俄罗斯网站进行分布式拒绝服务 (DDoS) 攻击。

据信,这些事件背后是亲乌克兰的行为者,例如黑客活动分子,他们可能得到了该国 IT 军队的支持。

DDoS 网络攻击旨在通过发送超过目标可以处理的请求并使其对合法客户端不可用来削弱操作。

以 Docker API 为目标

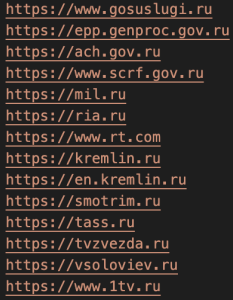

在 24 个目标域中,包括俄罗斯政府、俄罗斯军方和塔斯社通讯社等俄罗斯媒体。

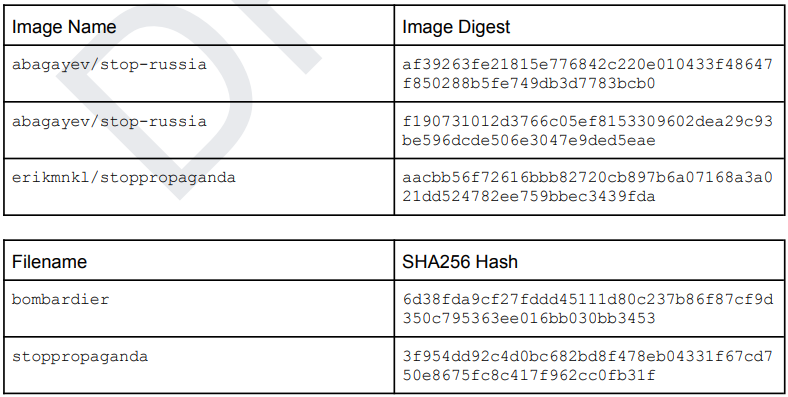

网络安全公司 CrowdStrike 的威胁研究人员发现了两个涉及攻击的 Docker 映像,他们观察到它们是在 2022 年 2 月至 2022 年 3 月之间部署的。

针对暴露的 Docker API 并不是什么新鲜事,因为像Lemon_Duck和TeamTNT这样的加密货币挖矿团伙多年来一直在这样做。

不幸的是,那里有大量配置错误或安全性差的 Docker 部署,允许威胁参与者劫持可用资源以达到其目的。

CrowdStrike 注意到其带有暴露的 Docker 引擎 API 的蜜罐被直接从 Docker Hub 存储库中获取的两个恶意图像感染。

这些图片被命名为“ erikmnkl/stoppropaganda ”和“ abagayev/stop-russia ”,分别被下载了50,000次和100,000次。这些数字不一定反映受感染主机的数量,目前尚不清楚。

Docker Hub (CrowdStrike)上两个镜像的三个示例

“Docker 映像包含一个名为 bombardier 的基于 Go 的 HTTP 基准测试工具,其 SHA256 哈希值为 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453,它使用基于 HTTP 的请求对网站进行压力测试。在这种情况下,该工具被滥用为 DoS 工具,当基于 Docker 映像的新容器创建时自动启动。” - 人群罢工

DDoS 攻击的目标最初是随机挑选的,但后来的图像版本带有基于时间的选择和硬编码的目标列表,这些目标在一小时的攻击中被击中。

目标列表的

一部分 (CrowdStrike)

由于操作的类型和目标范围,CrowdStrike 认为该活动很可能得到乌克兰 IT 军队或类似黑客活动家的支持。

部署这些 DDoS 攻击可能会招致亲俄罗斯黑客的报复行动,这可能会导致长期且具有破坏性的服务中断。

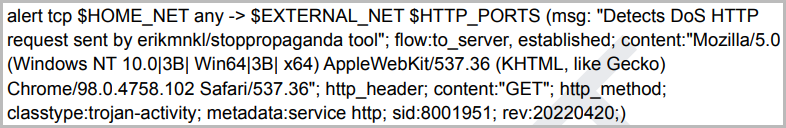

为了帮助管理员检测不需要的活动,CrowdStrike 提供了以下 Snort 规则:

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号