黑客通常利用公司网络中的漏洞来获取访问权限,但研究人员通过在当今分发的最常见的勒索软件和恶意软件中发现漏洞来扭转局面。

来自臭名昭著的勒索软件操作的恶意软件,如 Conti、复活的 REvil、新出现的 Black Basta、高度活跃的 LockBit 或 AvosLocker,都带有安全问题,可被利用来阻止攻击的最后和最具破坏性的步骤,即文件加密。

可用的漏洞利用代码

通过分析来自这些勒索软件团伙的恶意软件,一位名为 hyp3rlinx的安全研究人员 发现,这些样本容易受到 DLL 劫持的攻击,攻击者通常利用这种方法将恶意代码注入合法应用程序。

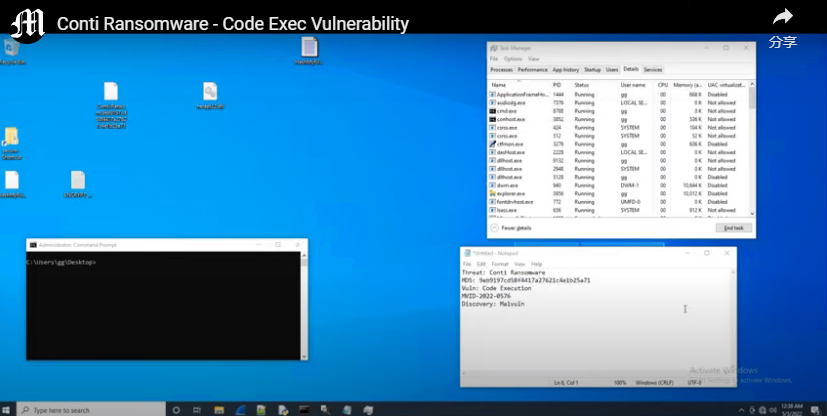

对于分析的每个恶意软件片段,研究人员都会提供一份报告,其中描述了发现的漏洞类型、样本的哈希值、概念验证 (PoC) 漏洞利用和演示视频。

DLL 劫持仅适用于 Windows 系统,并利用应用程序在内存中搜索和加载所需的动态链接库 (DLL) 文件的方式。

检查不足的程序可以从其目录之外的路径加载 DLL,提升权限或执行不需要的代码。

对于来自 Conti、REvil、LockBit、Black Basta、LockiLocker 和 AvosLocker 的易受攻击的勒索软件样本,研究人员表示,他们的漏洞利用允许执行代码来“控制和终止恶意软件的预加密”。

为了利用上述团伙的恶意软件中的漏洞,研究人员创建了需要编译成具有特定名称的 DLL 的漏洞利用代码,以便恶意代码识别为自己的并加载它以开始加密数据。

以下是研究人员利用 REvil 勒索软件中的 DLL 劫持漏洞在加密过程开始之前终止恶意软件的视频。

为了防御这些勒索软件系列,hyp3rlinx 表示,可以将 DLL 放置在网络犯罪分子可能运行其勒索软件的位置,例如具有重要数据的网络位置。

一旦加载了漏洞利用 DLL,勒索软件进程应在开始数据加密操作之前终止。

研究人员指出,虽然恶意软件可以终止受感染机器上的安全解决方案,但它对 DLL 无能为力,因为它们只是存储在主机磁盘上的文件,在加载之前是惰性的。

目前尚不清楚发现哪些版本的勒索软件恶意软件 hyperlinx 容易受到 DLL 劫持。

如果样本是新的,则该漏洞很可能只能在短时间内起作用,因为勒索软件团伙可以快速修复错误,尤其是当它们袭击公共场所时。

即使这些发现在一段时间内被证明是可行的,勒索软件团伙所针对的公司仍然面临重要文件被盗和泄露的风险,因为渗透以迫使受害者支付赎金是该威胁行为者作案手法的一部分。

然而,hyperlinx 的漏洞利用至少可以证明是有用的,以防止可能造成重大损害的操作中断。

更易受攻击的恶意软件

hyp3rlinx 跟踪他们在 Malvuln 项目下的工作,该项目专注于发现各种恶意软件中的漏洞,从木马和后门到间谍软件和信息窃取程序。

研究人员关于恶意软件漏洞的最新报告是针对RedLine的,这是一种在黑客论坛上广受欢迎的信息窃取程序

它收集敏感信息,例如来自 Web 浏览器、消息传递平台(Telegram、Discord)、FTP 客户端、Steam 的登录信息,它还针对加密货币钱包。

以下是分析的勒索软件样本的漏洞报告: Conti、REvil、LockBit、Black Basta、LockiLocker和AvosLocker。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号