美国网络安全和基础设施安全局 (CISA) 在其积极利用的安全问题列表中添加了 7 个漏洞,其中包括来自 Microsoft、Linux 和 Jenkins 的漏洞。

“已知被利用漏洞目录”是已知在网络攻击中被积极利用并需要由联邦民事执行局 (FCEB) 机构修补的漏洞列表。

“具有约束力的操作指令 (BOD) 22-01:降低已知被利用漏洞的重大风险 建立了已知被利用漏洞目录作为对联邦企业带来重大风险的已知 CVE 的活名单,”CISA 解释说。

“BOD 22-01 要求 FCEB 机构在截止日期前修复已识别的漏洞,以保护 FCEB 网络免受活动威胁。有关更多信息,请参阅 BOD 22-01 情况说明书 。”

“目录中列出的漏洞允许威胁参与者执行各种攻击,包括窃取凭据、访问网络、远程执行命令、下载和执行恶意软件,或从设备窃取信息。”

加上这七个漏洞,该目录现在包含 654 个漏洞,包括联邦机构必须应用相关补丁和安全更新的日期。

下面列出了本周添加的七个新漏洞,CISA 要求在 2022 年 5 月 16 日之前对所有这些漏洞进行修补。

| CVE 编号 | 漏洞标题 | 到期日 |

|---|---|---|

| CVE-2022-29464 | WSO2 多产品无限制上传文件漏洞 | 2022-05-16 |

| CVE-2022-26904 | Microsoft Windows 用户配置文件服务权限提升漏洞 | 2022-05-16 |

| CVE-2022-21919 | Microsoft Windows 用户配置文件服务权限提升漏洞 | 2022-05-16 |

| CVE-2022-0847 | Linux 内核提权漏洞 | 2022-05-16 |

| CVE-2021-41357 | Microsoft Win32k 权限提升漏洞 | 2022-05-16 |

| CVE-2021-40450 | Microsoft Win32k 权限提升漏洞 | 2022-05-16 |

| CVE-2019-1003029 | Jenkins 脚本安全插件沙箱绕过漏洞 | 2022-05-16 |

这些漏洞如何用于攻击?

虽然知道漏洞被利用会很有帮助,但了解它们是如何被积极地用于攻击会更有帮助。

跟踪为 CVE-2022-29464 的 WSO2 漏洞于 2022 年 4 月 18 日被披露,几天后,公开了一个漏洞利用程序。Rapid7 研究人员很快就 看到了在攻击中使用公共 PoC 来部署网络外壳和硬币矿工。

跟踪为 CVE-2022-21919 和 CVE-2022-26904 的 Windows“用户配置文件服务特权升级”漏洞均由 Abdelhamid Naceri发现,并且是对2021 年 8 月修复的原始CVE-2021-34484 漏洞 的后续绕过 。所有这些漏洞都公开了被利用的 PoC,并且 BleepingComputer 被告知勒索软件团伙使用它们在 Windows 域中横向传播。

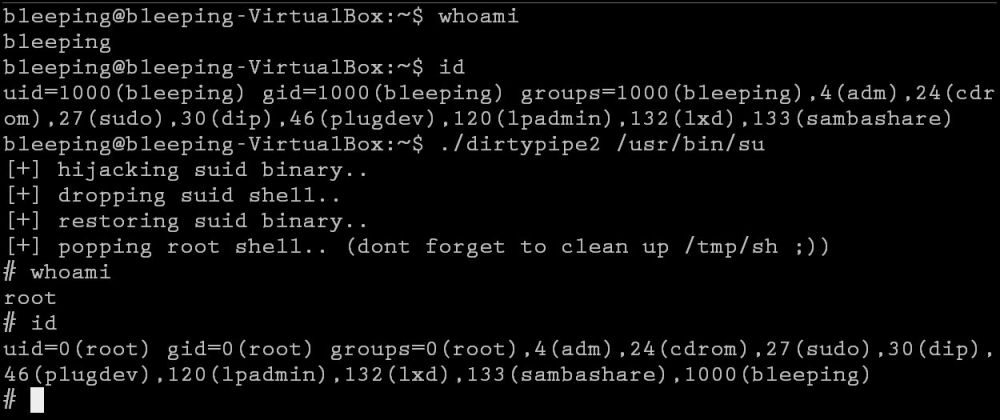

被称为“DirtyPipe”的 Linux 权限提升漏洞被跟踪为 CVE-2022-0847,并于 2022 年 3 月被披露。披露后不久,许多 概念验证漏洞被发布,允许用户快速获得 root 权限,如图所示以下。

CVE-2021-40450 和 CVE-2021-41357“Microsoft Win32k 特权升级”漏洞已于 2021 年 10 月修补,是列表中有趣的补充,因为没有公开提及这些漏洞在野外被利用。

最后,最古老的漏洞是被追踪为 CVE-2019-1003029 的“Jenkins 脚本安全插件沙箱绕过”漏洞, Capoae 恶意软件过去曾使用该漏洞 部署 XMRig 加密矿工。

强烈建议所有安全专业人员和管理员查看 已知被利用漏洞目录 并在其环境中修补任何漏洞。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号