非洲银行越来越成为恶意软件分发活动的目标,这些活动使用 HTML 走私技巧和拼写错误的域名来投放远程访问木马 (RAT)。

对快速财务收益感兴趣的网络犯罪分子一直是非洲银行的麻烦来源,这些银行已采取严格的网关安全控制措施。

这迫使威胁行为者制定更聪明的攻击,可以绕过保护措施,并且在 2022 年,可以看到针对银行的攻击活动使用了多种技巧。

HP Wolf Security发现了其中一个 2022 年的活动,其分析师调查了对手的策略和他们遵循的感染步骤。

诱惑

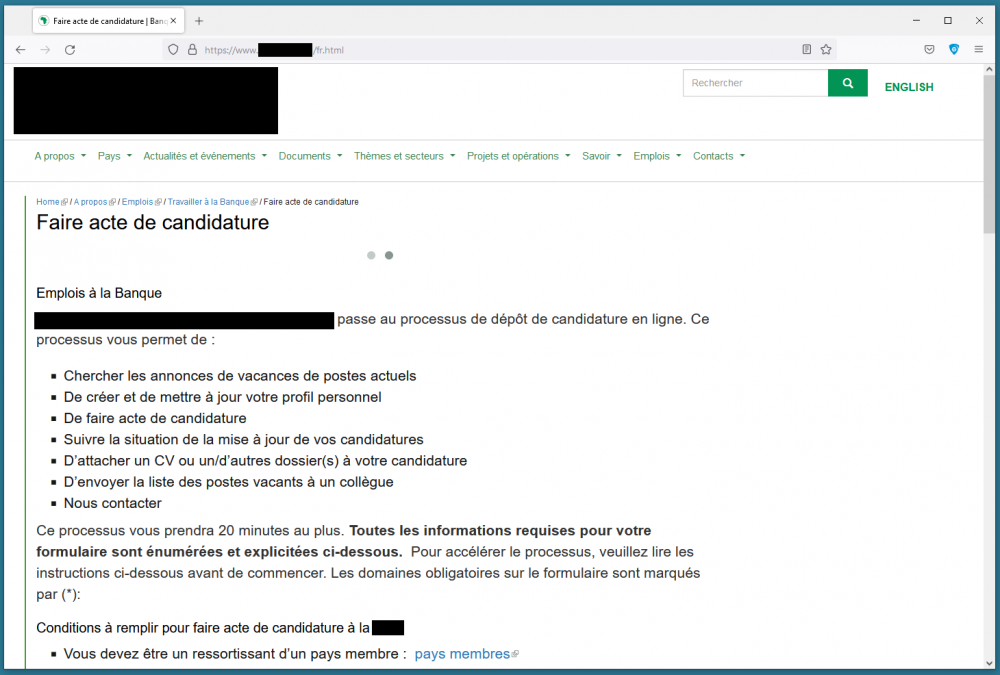

攻击首先是从一个类似于合法公司(通常是竞争对手银行)的 URL 的错字域名向银行员工发送网络钓鱼电子邮件。

该电子邮件向收件人提供了一份丰厚的工作机会,并提供了指向该网站上详细信息的链接。通过该链接,受害者将进入包含应用程序说明的网页。

托管被盗内容的错字域名 (HP)

此页面的内容是从模仿银行的实际列表中复制的,因此那里的细节看起来非常逼真。

这些网站不执行网络钓鱼或托管恶意软件,因此它们的唯一目的是引导受害者进入感染路径。

有效载荷

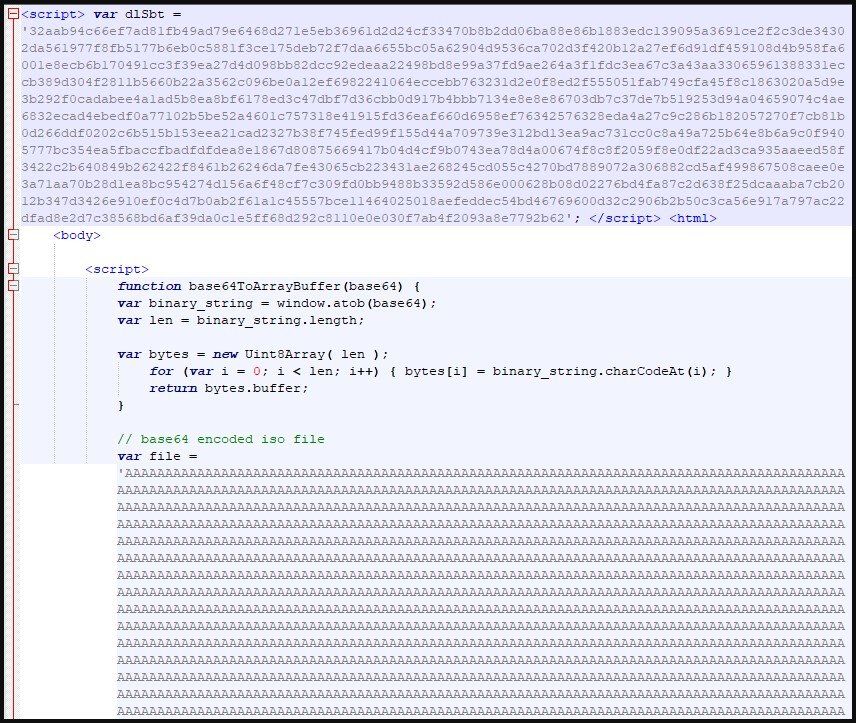

有效负载以 HTML 附件的形式到达所述电子邮件消息中,这是一个 base64 编码的 ISO 存档文件,动态解码并通过浏览器上的 JavaScript blob 提供下载。

base64 编码的 ISO 文件 (HP)

这种在不引起电子邮件安全产品警报的情况下潜入危险文件格式的技术称为 HTML 走私,它是一种成熟且流行的有效负载分发方法。

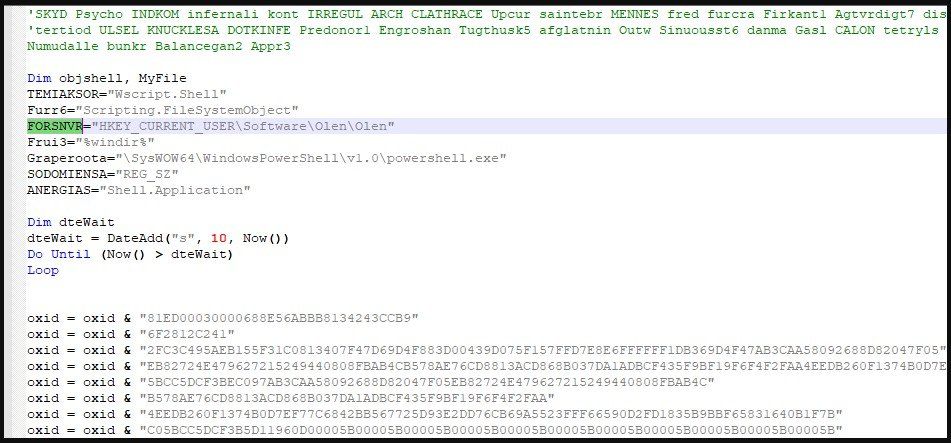

ISO 文件包含一个 Visual Basic 脚本 (VBS) 文件,该文件在双击时执行以创建新的注册表项并运行调用各种 Windows API 函数的 PowerShell 命令。

经过一系列恶意代码执行和 Windows API 滥用,GuLoader 在系统上组装并执行以下载和运行 RemcosRAT 恶意软件。

据惠普的威胁分析师称,GuLoader 在其配置中有两个下载 URL,一个指向 Dropbox,一个指向 OneDrive,因此现阶段实施了一些冗余。

还需要注意的是,GuLoader 是通过存储在注册表中的 PowerShell 执行的,并且运行在系统内存上,因此大多数反病毒工具不会检测到它。

正如惠普指出的那样,打破感染链的唯一方法是将脚本文件的默认应用程序从 Windows Script Host 设置为记事本,这将揭示 VBS 文件的真实性质。

在记事本(HP)上看到的 VBS 文件内容

目标

Remcos 是一种合法的商业远程访问工具 (RAT),多年来一直被网络犯罪分子用于恶意目的。

它是一个强大的工具,支持远程命令执行、屏幕截图、击键记录、网络摄像头和麦克风录音等。

潜在的威胁参与者使用 Remcos 来嗅探交易细节、窃取有价值的凭证、在银行网络中横向移动或窃取 BEC 攻击所需的信息。

通过数据泄露或勒索软件部署进行财务勒索也是可能的,而威胁参与者总是可以选择将他们的网络访问权出售给其他黑客,并在不冒执法麻烦的情况下快速赚钱。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号