俄罗斯国家资助的黑客组织 Sandworm 周五试图通过使用用于工业控制系统 (ICS) 的 Industroyer 恶意软件的新变种和 CaddyWiper 数据破坏的新版本断开其变电站来关闭一家大型乌克兰能源供应商恶意软件。

威胁行为者使用了为目标高压变电站定制的 Industroyer ICS 恶意软件版本,然后尝试通过执行 CaddyWiper 和其他数据擦除恶意软件系列来消除攻击痕迹,这些恶意软件系列被跟踪为适用于 Linux 的 Orcshred、Soloshred 和 Awfulshred和 Solaris 系统。

网络安全公司 ESET 与乌克兰计算机应急响应小组 (CERT) 合作修复和保护受攻击网络的研究人员表示,他们不知道攻击者是如何破坏环境的,也不知道他们是如何设法从 IT 网络转移到 ICS 环境的。

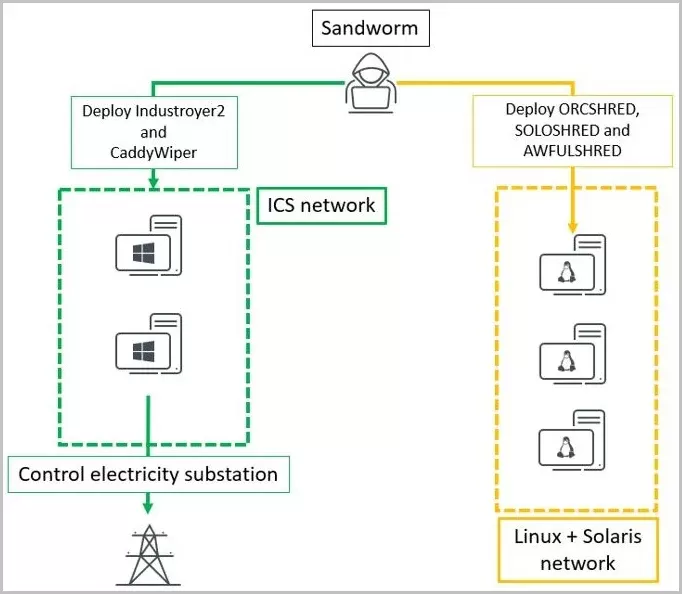

下图显示了攻击中使用的数据擦除组件的概述:

沙虫活动图 (ESET)

在今天的公告中,CERT-UA 指出 ,威胁行为者的目标是“拆除几个基础设施元素”。

攻击中使用的 ICS 恶意软件现在被跟踪为 Industroyer2,ESET 评估“高度信任”它是使用 Industroyer 的源代码构建的,该源代码在 2016 年用于切断乌克兰的电力,并归因于国家资助的俄罗斯黑客组织 Sandworm .

CERT-UA 和 ESET 表示,Sandworm 计划在 4 月 8 日星期五(世界标准时间 14:58)开始攻击的最后阶段,方法是在以下类型的系统上部署恶意软件:

Windows 计算机和自动化工作站,部署 CaddyWiper 恶意软件,通过 ArgeuPatch 和 Tailjump 工具解密、加载和执行(UTC 时间 14:58)

使用 OrcShred、Soloshred 和 AwfulShred 脚本的 Linux 服务器(UTC 时间 14:58)

使用 INDUSTROYER2 恶意软件的高压变电站,每个可执行文件都包含一组为其各自变电站目标指定的唯一参数。Sandworm 运营商在 UTC 时间 15:02:22 创建了一个计划任务,以在 UTC 时间 16:10 启动恶意软件并切断乌克兰地区的电力

有源网络设备

UTC 时间 16:20,对手在机器上执行了 CaddyWiper 以擦除 Industroyer2 的轨迹。

CERT-UA 表示“到目前为止,[Sandworm 的] 恶意计划的实施已被阻止”,而 ESET 在一份关于此次攻击中使用的恶意软件的技术报告中指出,“Sandworm 攻击者试图针对高压部署 Industroyer2 恶意软件乌克兰的变电站。”

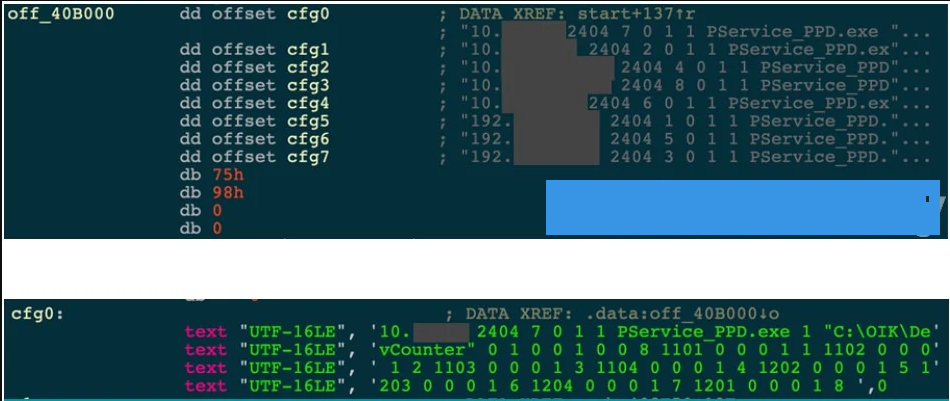

ESET 研究人员表示,Industroyer2 具有高度可配置性,并带有硬编码的详细配置,这需要针对每个新的受害者环境重新编译它。

“然而,鉴于 Industroyer 恶意软件家族只部署了两次,每个版本之间有五年的差距,这可能不是 Sandworm 运营商的限制。” - ESET

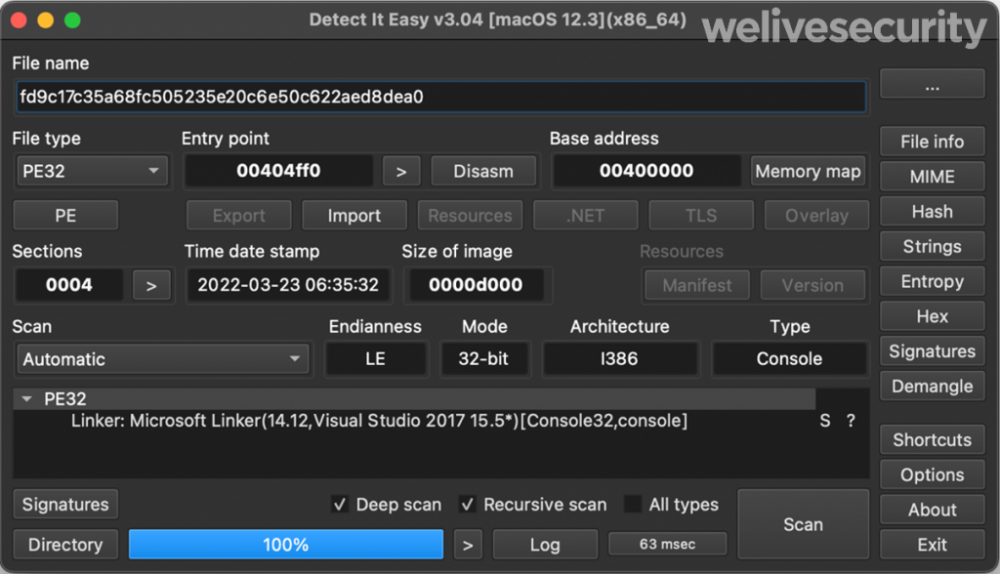

研究人员表示,Industroyer2 的 Portable Executable 时间戳显示它是在 3 月 23 日编译的,这表明攻击已经计划了至少两周。

来源:ESET

攻击中使用的其他工具包括 PowerGap PowerShell 脚本,用于添加组策略以下载有效负载并创建计划任务,以及 Impacket,用于远程命令执行。

此攻击中的蠕虫组件 - 一个名为sc.sh的 Bash 脚本- 查找可访问的网络(通过ip route或ifconfig)并尝试使用以下凭据通过 SSHH(TCP 端口 22、2468、24687、522)连接到所有可用的主机在脚本中添加的对手列表。

新工业版

Industroyer,也称为 CrashOverride,于 2017年首次被采样和分析, ESET称其为“自 Stuxnet 以来对工业控制系统的最大威胁”。

上周在乌克兰能源供应商上使用的新变种是 2016 年乌克兰停电攻击中使用的原始恶意软件的演变。

Industroyer2 仅使用 IEC-104 协议与工业设备通信,而之前它支持多种 ICS 协议。

它比原始应变更具可配置性,包括 IOA、超时和 ASDU 在内的设置存储为通过 IEC-104 通信例程传递的字符串。

根据 ESET 的分析,最近分析的样本同时与八台设备通信。

Industroyer2 (ESET)中的硬编码配置

Industroyer2 在连接到继电器后执行的确切操作仍在检查中,但已确定它终止了工业设备在其标准操作中执行的合法过程。

最近的沙虫活动

周五最近的攻击似乎是 Sandworm 的并行操作,它还专注于 使用Cyclops Blink 僵尸网络针对 WatchGuard 防火墙设备和华硕路由器。

由于美国执法部门和网络情报机构的协调行动,该僵尸网络上周遭到严重破坏。

CERT-UA 将最初的妥协时间定为 2022 年 2 月,并确定了针对受害组织的两个不同的攻击波,导致一些变电站断开连接。

这与 Sandworm 并行运行的另一项操作相吻合,该操作是Cyclops Blink 僵尸网络的建立,该网络攻击了 WatchGuard 防火墙设备,后来也攻击了华硕路由器。

法国国家网络安全机构 ANSSI 指责 Sandworm 于 2017 年发起了一场活动,该活动的重点是损害使用过时版本的 Centreon 网络、系统和监控工具的法国 IT 提供商。

Sandworm 是一个经验丰富的网络间谍威胁组织,与主要情报局 (GRU) 的俄罗斯军事单位 74455 有关联。

CERT-UA 共享了危害指标(Yara 规则、文件哈希、主机、网络),以帮助防止来自该威胁参与者的新攻击。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号