被追踪为“APT-C-23”的哈马斯支持的黑客组织被发现对在国防、法律、执法和政府机构工作的以色列官员进行鲶鱼,最终导致部署新的恶意软件。

该活动涉及高级社交工程技巧,例如创建虚假社交媒体资料以及在提供间谍软件之前与目标长期接触。

Cybereason的分析师 将这次新活动命名为“大胡子芭比行动”,APT-C-23 还在为 Windows 和 Android 设备部署新的自定义后门,以进行间谍活动。

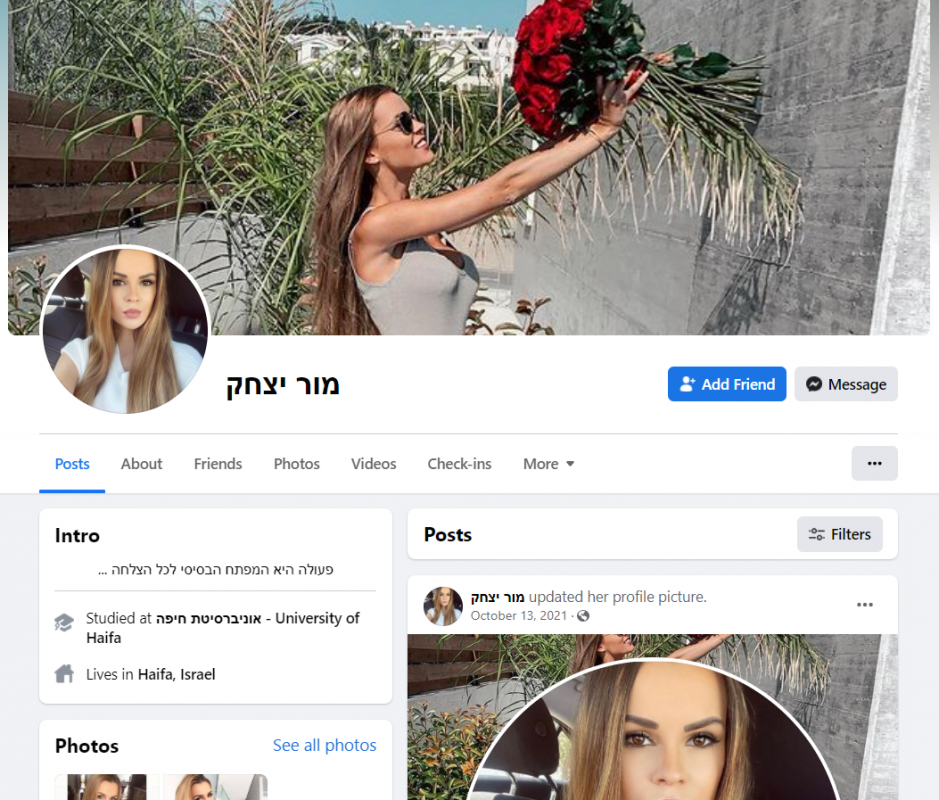

虚假的 Facebook 个人资料

威胁行为者使用伪造的身份和被盗或人工智能生成的有吸引力的女性图像创建了几个虚假的 Facebook 个人资料,并通过这些个人资料接近目标。

用于针对高级官员的虚假角色 (Cybereason)

为了让它们看起来真实,运营商已经策划了几个月的这些个人资料,用希伯来语发布,并在以色列喜欢群组和热门页面。

这些个人资料的运营商建立了一个完整的朋友网络,这些朋友实际上是针对在以色列警察、国防军、紧急服务部门或政府工作的人。

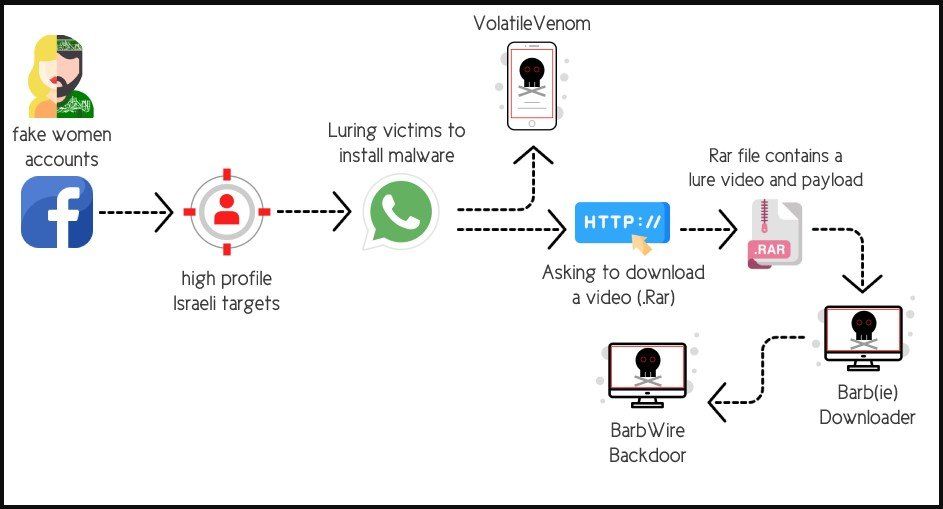

在通过与目标互动一段时间后获得目标的信任后,攻击者建议将对话迁移到 WhatsApp,据称是为了更好的隐私。

这是谈话发生色情转折的时候,威胁参与者建议另一个转向据称更谨慎的 Android IM 应用程序,这实际上是 VolatileVenom 恶意软件。

同时,操作员发送一个 RAR 文件的链接,该文件据称包含色情视频,但实际上是 BarbWire 后门的下载器。

大胡子芭比感染链 (Cybereason)

更新的 Android 间谍软件

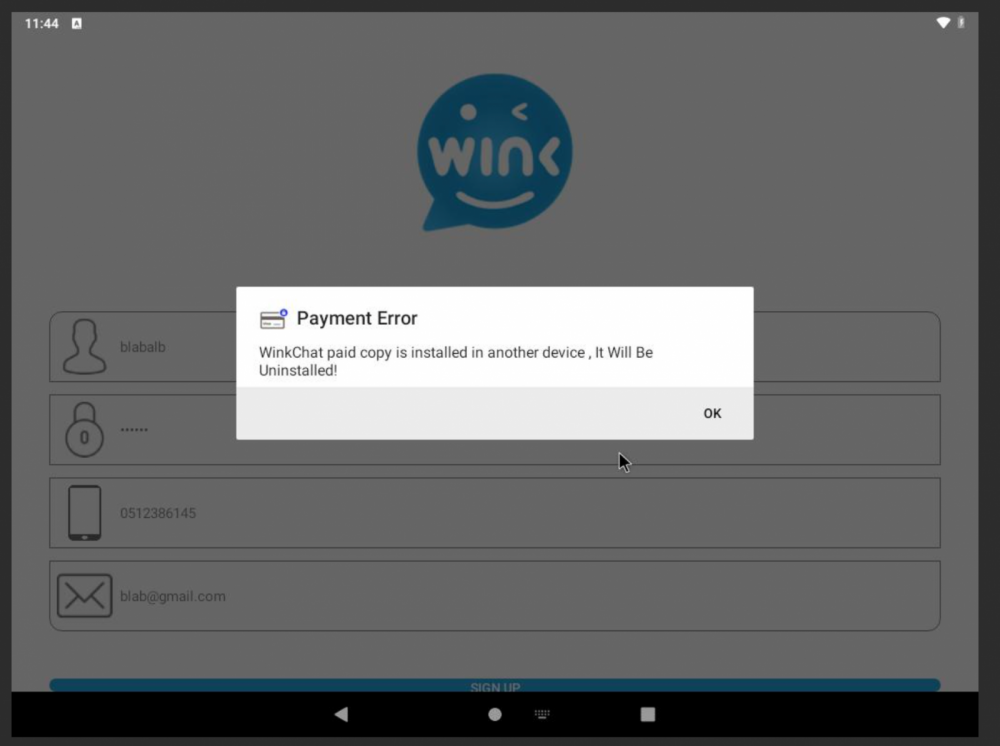

从 VolatileVenom 开始,这个 Android 恶意软件将自己伪装成一个消息应用程序,最常见的是 Wink Chat。

用于伪装 VolatileVenom

(Cybereason)的消息应用程序

Cybereason 澄清说,APT-C-23 至少从 2020 年 4 月开始使用这个后门,但从那时起它已经增加了额外的功能。

在第一次启动和注册过程中,该应用程序显示一个虚假错误并声明它将自动从设备中删除自己。

试图说服受害者应用程序将被删除的虚假错误 (Cybereason)

但实际上,它继续在后台运行,执行以下功能:

窃取短信

阅读联系人列表信息

使用设备相机拍照

窃取具有以下扩展名的文件:pdf、doc、docs、ppt、pptx、xls、xlsx、txt、text

窃取具有以下扩展名的图像:jpg、jpeg、png

录制音频

使用网络钓鱼窃取流行应用程序(如 Facebook 和 Twitter)的凭据

丢弃系统通知

获取已安装的应用程序

重启无线网络

记录通话/WhatsApp通话

提取通话记录

将文件下载到受感染的设备

截屏

阅读以下应用程序的通知:WhatsApp、Facebook、Telegram、Instagram、Skype、IMO、Viber

丢弃系统发出的任何通知

如果受害者的设备运行 Android 10 或更高版本,该应用程序将使用 Google Play、Chrome 或 Google 地图图标。在早期的 Android 版本中,它完全隐藏了其应用程序图标。

Barb(ie) 和 BarbWire 恶意软件

作为鲶鱼尝试的一部分,威胁参与者最终将向目标发送一个据称是裸照或视频的 RAR 文件。

但是,此 RAR 文件包含 Barb(ie) 下载器恶意软件,这会导致安装 BarbWire 后门。

Cybereason 看到的 Barb(ie) 样本的文件名为“Windows 通知”,启动时会执行一些反分析检查。

接下来,Barb(ie) 连接到命令和控制服务器 (C2) 并发送系统 ID 配置文件,同时它还通过创建两个计划任务来建立持久性。最后,它会在设备上下载并安装 BarbWire 后门。

Barb(ie) 的执行流程 (Cybereason)

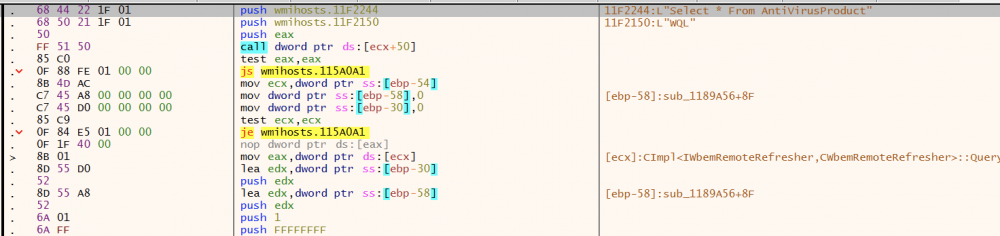

BarbWire 是一个成熟的后门,具有广泛的功能,例如:

持久性

OS Reconnaissance(用户名、架构、Windows 版本、已安装的 AV 产品)

数据加密

键盘记录

屏幕截图

声音录制

下载其他恶意软件

本地/外部驱动器和目录枚举

窃取特定文件类型并以 RAR 形式泄露数据

WMI 查询以检查是否存在 AV 软件 (Cybereason)

Cybereason 能够对 BarbWire 的至少三种不同变体进行采样,这表明 APT-C-23 小组正在积极开发它。

不断发展的活动

APT-C-23 使用了我们在过去针对以色列目标的许多运动中看到的许多技术,但随着新工具和更复杂的 社会工程努力不断发展。

大胡子芭比行动与之前的活动之间的区别之一是没有重叠的基础设施,这表明该组织有兴趣避免被发现。

使用两个后门,一个用于 Windows,一个用于 Android,是威胁行为者的又一次升级,导致对受感染目标进行非常激进的间谍活动。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号