根据一家网络安全公司的统计数据,全球受到 Spring4Shell 零日漏洞影响的组织中,大约有六分之一已经成为攻击者的目标。

漏洞利用尝试发生在严重远程代码执行 (RCE) 漏洞(跟踪为 CVE-2022-22965)和相关漏洞利用代码披露后的前四天。

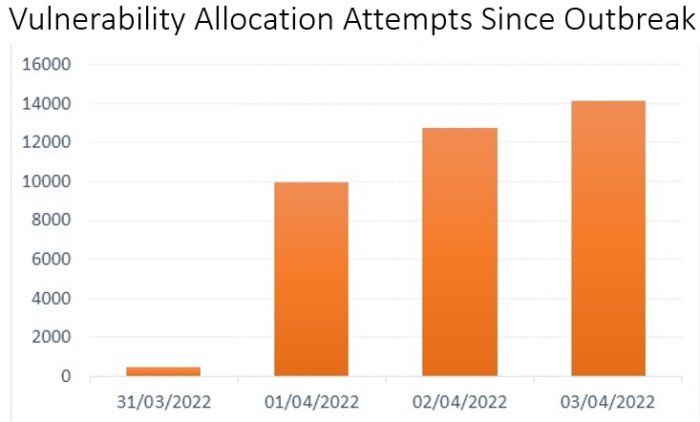

根据根据遥测数据编制报告的 Check Point 表示,仅在过去一个周末就检测到了 37,000 次 Spring4Shell 攻击。

Spring4Shell 利用尝试的次数 (检查点)

受影响最大的行业似乎是软件供应商,占总数的 28%,这可能是因为它们是供应链攻击的优秀候选者。

至于最有针对性的地区,Check Point 以 20% 的知名度将欧洲排名第一。

这表明利用现有 RCE 机会攻击易受攻击的系统的恶意努力正在顺利进行,威胁参与者似乎正在转向 Spring4Shell,而他们仍然可以利用未打补丁的系统。

在美国利用迹象

北美占 Check Point 检测到的 Spring4Shell 攻击的 11%,美国的积极利用确认也来自其他实体。

昨天,美国网络安全和基础设施安全局 ( CISA ) 在其已知可在实际攻击中利用的缺陷目录中添加了四个漏洞,其中一个是 Spring4Shell。

更具体地说,该机构已经看到了针对 VMware 产品的攻击证据,该软件供应商昨天为此发布了安全更新和建议。

微软还发布了检测和防范 Spring4Shell 攻击的指南,并指出他们已经在跟踪利用尝试。

“自从宣布 Spring Core 漏洞以来,我们一直在跟踪我们的云服务中针对 Spring Cloud 和 Spring Core 漏洞的少量利用尝试,”微软表示。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号