VMware 已针对称为 Spring4Shell 的关键远程代码执行漏洞发布了安全更新,该漏洞影响了其多个云计算和虚拟化产品。

受 Spring4Shell 影响的 VMware 产品列表可从该公司的咨询中获得。在没有可用的修复程序的情况下,VMware 发布了一个解决方法作为临时解决方案。

此时,遵循安全公告中提供的建议至关重要,因为 Spring4Shell 是一个被积极利用的漏洞。

流行框架中的缺陷

Spring4Shell,官方编号为 CVE-2022-22965,是 Spring Core Java 框架中的一个远程代码执行漏洞,无需身份验证即可利用,严重性评分为 9.8(满分 10)。

这意味着任何有权访问易受攻击的应用程序的恶意行为者都可以执行任意命令并完全控制目标系统。

由于用于 Java 应用程序开发的 Spring Framework 的广泛部署,安全分析师担心利用 Spring4Shell 漏洞进行大规模攻击。

更糟糕的是,一个有效的概念验证 (PoC) 漏洞甚至在安全更新可用之前就在 GitHub 上泄露,从而增加了恶意利用和“意外”攻击的机会。

影响和补救

该严重缺陷影响在 JDK 9+ 上运行的 Spring MVC 和 Spring WebFlux 应用程序。该漏洞利用要求应用程序作为 WAR 部署在 Tomcat 上运行,尽管确切的限制仍在调查中。

应用程序的固定版本是:

Spring Framework 5.3.18 和 Spring Framework 5.2.20

春季启动 2.5.12

Spring Boot 2.6.6(即将发布)

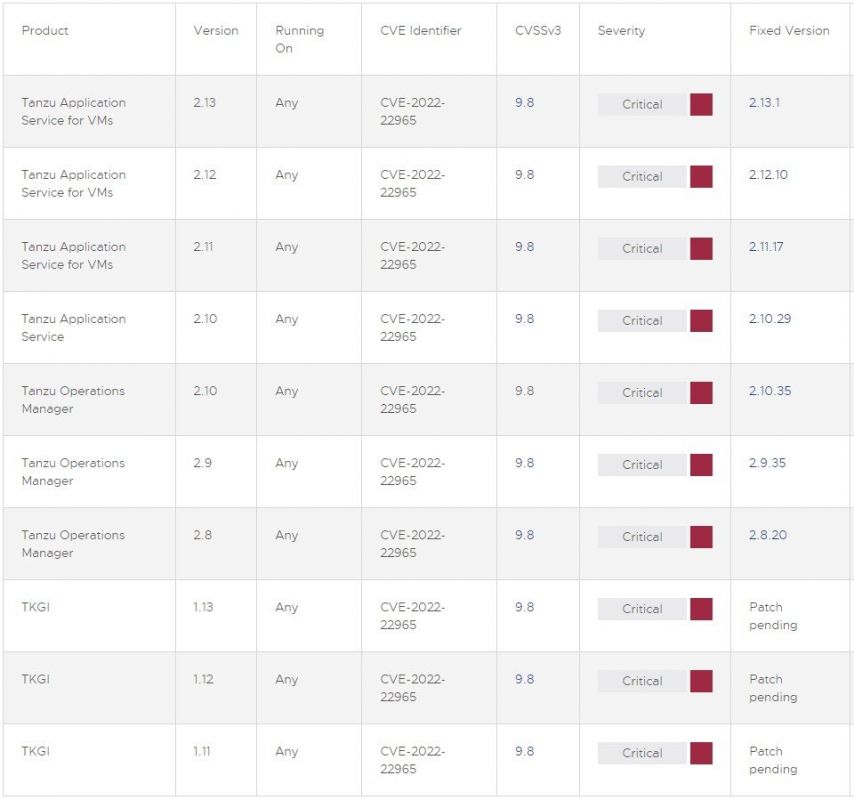

VMWare 已审查其产品组合,虽然调查仍在继续,但已确定以下产品受到影响:

适用于 VM 的 VMware Tanzu 应用服务 – 版本 2.10 至 2.13

VMware Tanzu Operations Manager - 版本 2.8 到 2.9

VMware 子公司 Kubernetes 网格集成版 (TKGI) - 版本 1.11 到 1.13

受影响产品及修复版本汇总 ( VMWare)

该供应商已经为前两个产品提供了可用的安全更新,涵盖多个版本分支和点发布,但 VMware Tanzu Kubernetes Grid Integrated Edition 的永久修复仍在进行中。

对于这些部署,VMWare 发布了解决方法说明 ,旨在帮助管理员在补丁发布之前临时保护他们的系统。

需要注意的一点是,VMWare 发现 TKGI 中的 Spring4Shell 漏洞利用很复杂,因此提供了缓解建议和即将推出的安全更新,以最大限度地提高客户信心并避免误报。

尽管如此,仍应遵循提供的官方安全建议,不得有任何偏差和延误,以确保您的部署不受机会主义威胁参与者的攻击。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号