网络钓鱼攻击正在滥用 Microsoft Azure 的静态 Web 应用服务来窃取 Microsoft、Office 365、Outlook 和 OneDrive 凭据。

Azure 静态 Web 应用程序是一项 Microsoft 服务,可帮助从 GitHub 或 Azure DevOps 代码存储库构建和部署全栈 Web 应用程序到 Azure。

它允许开发人员使用自定义域来标记 Web 应用程序,并为 HTML、CSS、JavaScript 和图像等静态内容提供 Web 托管。

正如安全研究员MalwareHunterTeam 发现的那样,威胁参与者还注意到自定义品牌和网络托管功能可以轻松用于托管静态登陆网络钓鱼页面。

攻击者现在正在积极地使用微软的服务来攻击其客户,积极地针对拥有微软、Office 365、Outlook 和 OneDrive 帐户的用户。

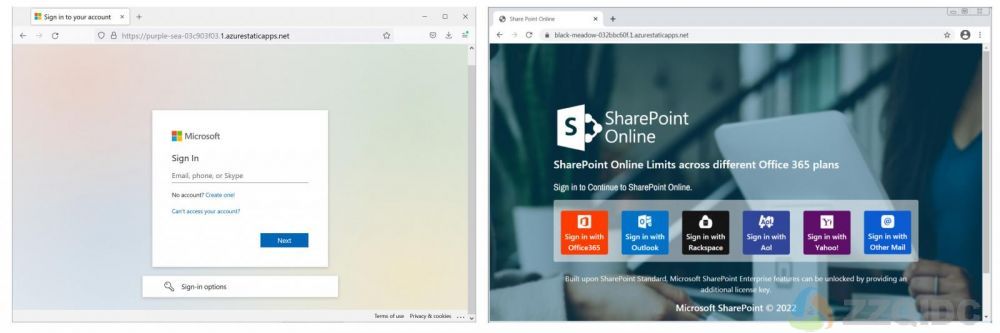

如下所示,这些网络钓鱼活动中使用的一些登录页面和登录表单看起来几乎与 Microsoft 官方页面完全相同。

Azure 静态 Web 应用网络钓鱼页面 (ZZQIDC)

Azure 静态 Web 应用增加了合法性

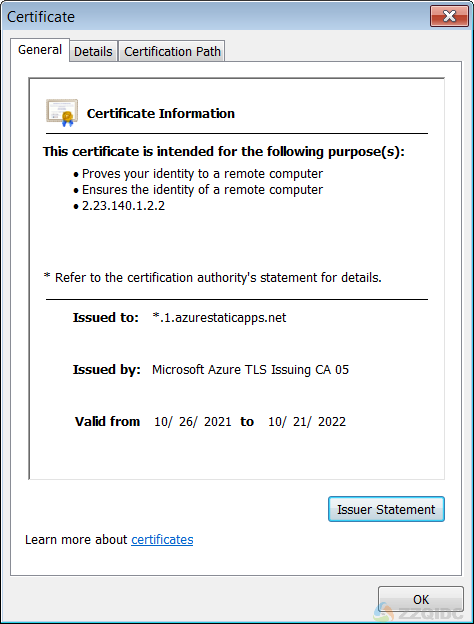

使用 Azure 静态 Web 应用平台来定位 Microsoft 用户是一个很好的策略。由于 *.1.azurestaticapps.net 通配符 TLS 证书,每个登录页面都会在地址栏中自动获取自己的安全页面挂锁。

在看到 Microsoft Azure TLS 颁发 CA 05 到 *.1.azurestaticapps.net 的证书后,这甚至可能欺骗最可疑的目标,从而在潜在受害者眼中验证网络钓鱼页面是 Microsoft 的官方登录表单。

由于合法的 Microsoft TLS 证书添加了虚假的安全面纱,因此在针对其他平台(包括 Rackspace、AOL、Yahoo 和其他电子邮件提供商)的用户时,此类登录页面也成为一种有用的工具。

1.azurestaticapps.net 通配符 Microsoft TLS 证书

当尝试检测网络钓鱼攻击何时针对您时,标准建议是在要求您在登录表单中填写您的帐户凭据时仔细检查 URL。

不幸的是,滥用 Azure 静态 Web 应用程序的网络钓鱼活动使这个建议几乎毫无价值,因为许多用户会被 azurestaticapps.net 子域和有效的 TLS 证书欺骗。

这不是第一次利用 Microsoft 服务进行网络钓鱼攻击以针对公司自己的客户。

网络钓鱼活动还使用 Microsoft 的 Azure Blob 存储提供的 *.blob.core.windows.net 通配符证书来针对Office 365和Outlook用户。

ZZQIDC联系微软征求意见,如果我们收到回复,我们将更新故事。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号