威胁分析人员发现了 Hive 勒索软件团伙使用的一种新的混淆技术,该技术涉及 IPv4 地址和一系列最终导致下载 Cobalt Strike 信标的转换。

代码混淆是帮助威胁行为者向人类审查者或安全软件隐藏其代码的恶意性质的方法,以便他们可以逃避检测。

实现混淆的方法有很多,每种方法都有其优缺点,但在涉及 Hive 勒索软件的事件响应中发现的一种新颖方法表明,攻击者正在寻找新的、更隐秘的方法来实现其目标。

Sentinel Labs分析师报告了新的混淆技术,他们称之为“IPfuscation”,这是另一个例子,说明简单而智能的方法在现实世界的恶意软件部署中是多么有效。

从 IP 到 shellcode 马来西亚服务器ip

分析人员在分析 64 位 Windows 可执行文件时发现了这项新技术,每个可执行文件都包含一个提供 Cobalt Strike 的有效负载。

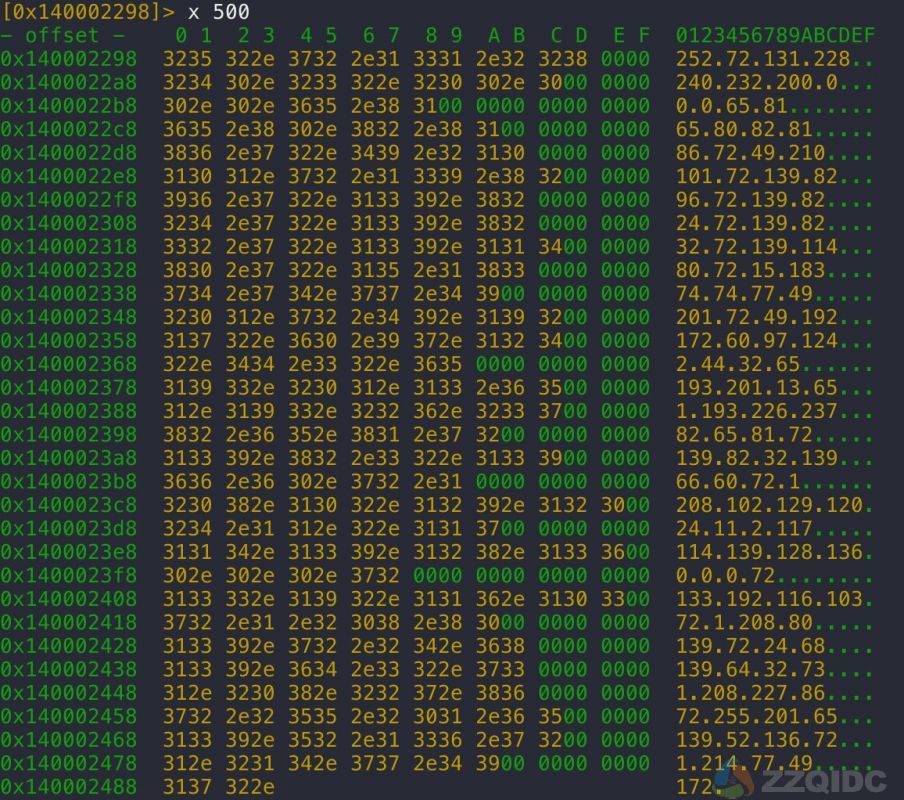

有效载荷本身通过采用 ASCII IPv4 地址数组的形式进行了混淆,因此它看起来像一个无害的 IP 地址列表。

在恶意软件分析的上下文中,该列表甚至可能被误认为是硬编码的 C2 通信信息。

将组装有效负载的 IPv4 地址列表

( Sentinel Labs)

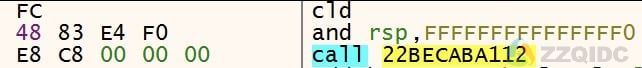

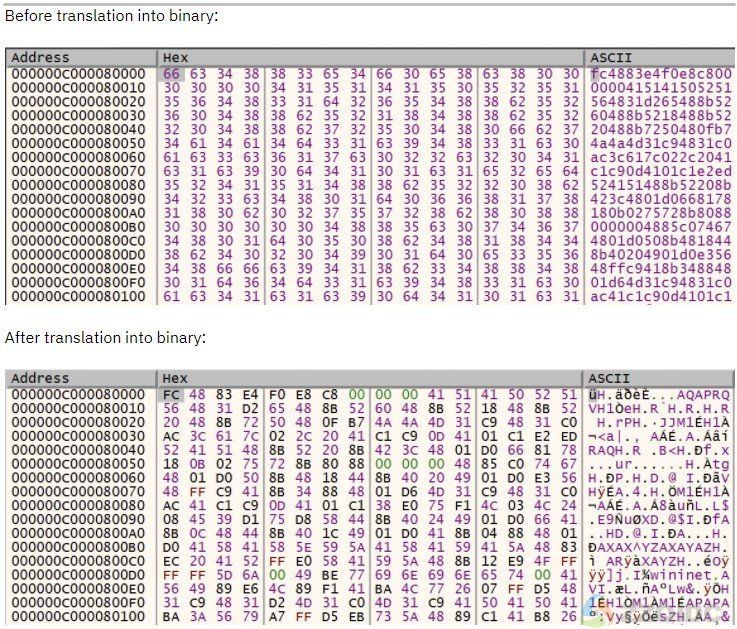

当文件被传递给将字符串转换为二进制的转换函数 ( ip2string.h ) 时,会出现一团 shellcode。

完成此步骤后,恶意软件会通过直接 SYSCALL 或通过用户界面语言枚举器 ( winnls.h ) 上的回调代理执行来执行 shellcode,从而生成标准的 Cobalt Strike stager。

以下是 Sentinel Labs 报告中的一个示例:

第一个硬编码的 IP 格式字符串是 ASCII 字符串“252.72.131.228”,其二进制表示为 0xE48348FC(大端),下一个要翻译的“IP”是“240.232.200.0”,它具有二进制表示0xC8E8F0 的。

分解这些“二进制表示”显示了由常见渗透测试框架生成的 shellcode 的开始。

分析人员发现了其他 IPfuscation 变体,它们使用 IPv6、UUID 和 MAC 地址代替 IPv4 地址,所有这些都以与我们上面描述的几乎相同的方式运行。

形成 Cobalt Strike stager 的去混淆字符串

(Sentinel Labs)

从中得出的结论是,如今仅依靠静态签名来检测恶意负载是不够的。

研究人员表示,行为检测、人工智能辅助分析和从多个点聚合可疑元素的整体端点安全将更有机会揭开 IPfuscation 的面纱。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号