网络钓鱼攻击已成为各种规模的组织的一个巨大问题。根据 Expert Insights 最近的研究, “几乎 20% 的员工可能会点击网络钓鱼电子邮件链接,其中惊人的 67.5% 继续在网络钓鱼网站上输入他们的凭据。”

这种类型的凭证盗窃可能会产生从数据泄漏到人为勒索软件攻击的广泛后果。

其中最令人不安的部分是知道任何用户都可能通过单击鼠标对您的组织发动毁灭性攻击。因此,组织必须采取果断行动,防止用户成为网络钓鱼攻击的受害者。

邮件过滤还不够

不幸的是,没有一种单一的解决方案可以有效地阻止所有网络钓鱼攻击。

因此,组织应该进行深度防御。过滤入站电子邮件并在网络钓鱼邮件进入用户收件箱之前将其删除是关键的第一步,但仅此还不够。

即使是最好的过滤器,一些网络钓鱼邮件也不可避免地会漏掉。

最终用户教育

由于组织不能依靠邮件过滤来阻止所有尝试的网络钓鱼攻击,因此组织必须高度重视最终用户教育。

过去,这种努力基本上是无效的。例如,一个组织可能已经向用户发送了指导性的电子邮件消息,以教他们如何识别网络钓鱼消息。但是,用户很容易忽略此类消息。

最近,组织已经开始发起自己的模拟网络钓鱼攻击来教育用户,同时还评估组织对此类攻击的脆弱性。

例如,Microsoft 创建了一个 攻击模拟工具 ,该工具包含在 Microsoft Defender for Office 365 计划 2 中(该工具的功能较弱的版本包含在 Microsoft 365 Enterprise E3 计划中)。

当然,微软只是提供网络钓鱼攻击模拟工具的几家公司之一。提供此类工具的其他一些供应商包括 网络钓鱼盒、 网络钓鱼和 梭子鱼,仅举几例。

这些工具中的每一个都有自己的细微差别,并且工作方式略有不同。但是,基本思想是管理员可以针对特定用户或整个公司设置自己的网络钓鱼活动。

各种模拟工具通常允许管理员选择他们想要执行的网络钓鱼攻击类型。例如,管理员可能会尝试进行凭据收集攻击,在这种攻击中,他们试图诱骗用户将密码输入到模拟的恶意网站中。同样,活动可能旨在诱骗用户打开恶意附件、单击附件中的链接或单击恶意 URL。

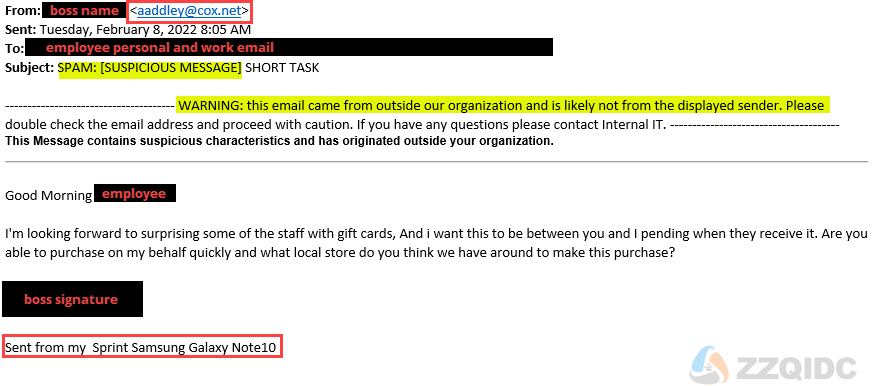

在每种情况下,发送给目标用户的消息都设计得尽可能真实。此类消息通常包含网络钓鱼攻击的所有常见迹象。生成并发送消息后,管理员只需等待结果即可。

网络钓鱼电子邮件示例

同样,实际功能因产品而异,但管理员通常会收到一份报告,详细说明哪些用户打开了消息,以及采取了哪些后续操作。

例如,管理员可能能够判断打开模拟网络钓鱼邮件的用户是否点击了邮件中的链接,以及他们是否在收到提示时采取了输入密码的额外步骤。

然而,这种做法存在争议,因为我们希望最终用户信任他们的 IT 部门,而不是害怕精心策划的网络钓鱼黑客攻击——但它可以成为遏制危险在线活动的有效工具。

当用户被钓鱼时

在这种模拟攻击中,如果用户确实中了网络钓鱼电子邮件,用户通常会看到一条消息,告诉他们他们已经中了模拟的恶意邮件。

根据所使用的产品,可能会提示用户观看一段简短的视频,解释他们如何区分合法消息和网络钓鱼消息。

随后的模拟可用于确定培训是否有效。

使密码重置过程保持一致

与最终用户培训和消息过滤一样重要的是,组织可以做第三件事来帮助他们扭转局面。由于凭据收集网络钓鱼攻击经常伪装成密码重置消息,因此重要的是要以一种让用户清楚电子邮件不属于密码重置过程的方式来处理密码重置。

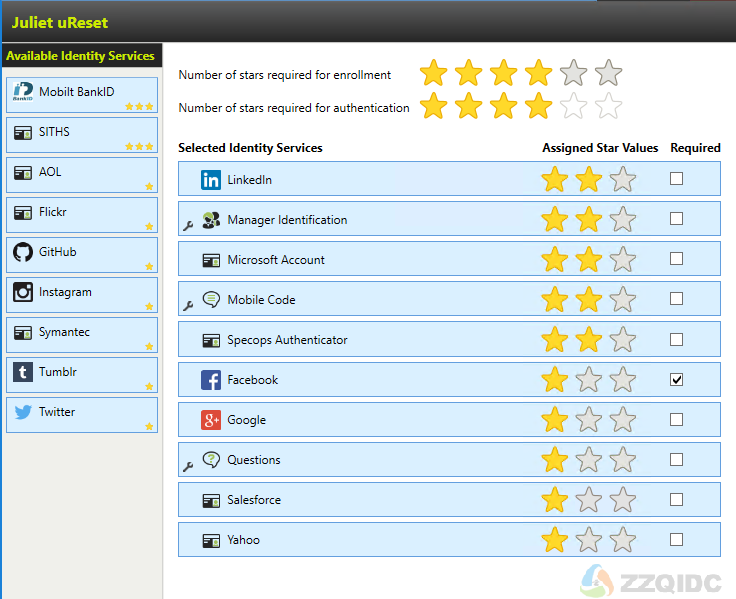

例如,组织可能使用 Specops uReset来管理密码重置请求。Specops uReset 在用户首先通过另一种方法进行身份验证之前从不询问 Windows 密码;如果用户知道这是真的,他们可能会怀疑任何试图让他们输入 AD 密码以重置密码的网络钓鱼式电子邮件。

将电子邮件排除在等式之外可以降低用户点击虚假密码重置消息的可能性——无论是否模拟。

Specops uReset 在询问您的密码之前使用 MFA,这是最终用户所期望的。

最终,您不能依靠过滤来删除所有网络钓鱼电子邮件。该技术根本不足以捕获 100% 的所有网络钓鱼攻击。

这就是为什么教育您的用户如何识别网络钓鱼邮件并可能通过随后的模拟网络钓鱼活动评估用户识别此类邮件的能力如此重要的原因。

可以说更重要的是标准化密码重置过程,以帮助用户立即将密码重置消息识别为虚假消息,从而防止他们点击此类消息。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号