Sophos 已修复其 Sophos Firewall 产品中允许远程代码执行 (RCE) 的严重漏洞。

身份验证绕过漏洞被跟踪为 CVE-2022-1040,存在于 Sophos Firewall 的用户门户和 Web 管理区域。

Web 管理控制台中的 RCE 错误

上周五,Sophos 披露了一个严重的远程代码执行漏洞,该漏洞影响 Sophos Firewall 版本 18.5 MR3 (18.5.3) 及更早版本,该公司为其发布了修补程序。

分配给 CVE-2022-1040 的 CVSS 得分为 9.8,该漏洞允许远程攻击者访问防火墙的用户门户或 Webadmin 界面绕过身份验证并执行任意代码。

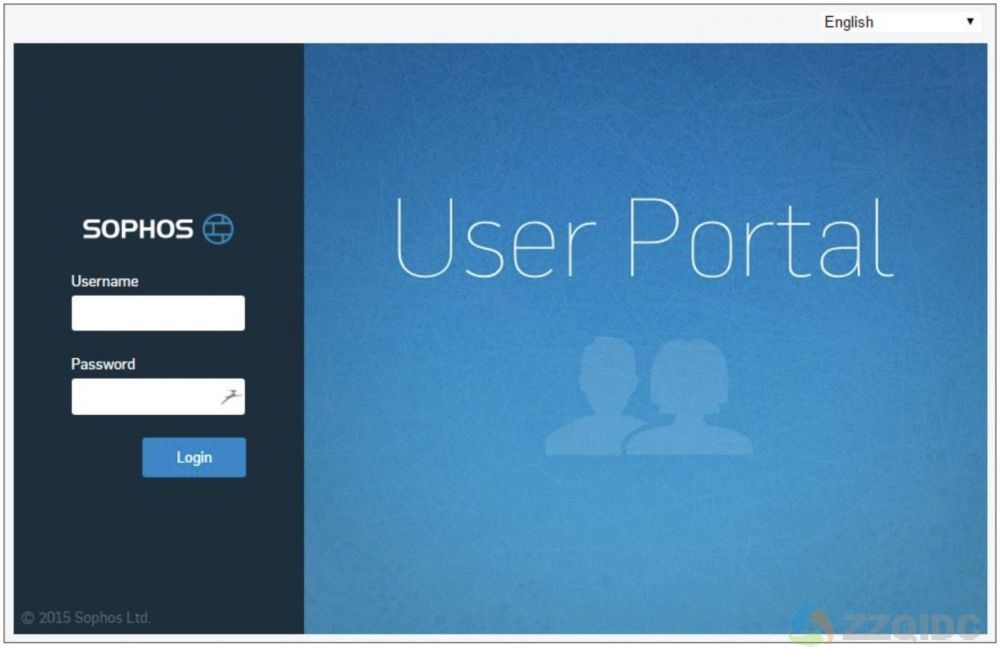

Sophos Firewall 用户门户界面 (Sophos 社区)

该漏洞是由一位未透露姓名的外部安全研究人员通过公司的漏洞赏金计划负责任地报告给 Sophos。

为了解决该漏洞,Sophos 发布了默认情况下应该自动到达大多数实例的修补程序。

“启用了‘允许自动安装修补程序’功能的 Sophos Firewall 客户无需执行任何操作。启用是默认设置,”Sophos 在其安全公告中解释道。

然而,安全公告暗示一些旧版本和报废产品可能需要手动操作。

作为针对该漏洞的一般解决方法,该公司建议客户保护其用户门户和 Webadmin 界面:

“客户可以通过确保他们的用户门户和 Webadmin 不暴露于 WAN 来保护自己免受外部攻击,”该公告中写道。

“通过遵循 设备访问最佳实践禁用对用户门户和 Webadmin 的 WAN 访问 ,而是使用 VPN 和/或 Sophos Central 进行远程访问和管理。”

本周早些时候,Sophos 还解决了影响 Sophos UTM(统一威胁管理)设备的两个“高”严重性漏洞 (CVE-2022-0386 和 CVE-2022-0652)。

先前被攻击者利用的 Sophos Firewall 漏洞

鉴于攻击者过去曾针对易受攻击的 Sophos Firewall 实例,确保您的 Sophos Firewall 实例及时收到最新的安全补丁和修补程序仍然至关重要。

2020 年初,Sophos 在其 XG Firewall 中修复了一个零日 SQL 注入漏洞 ,此前有报道称黑客正在积极利用该漏洞进行攻击。

从 2020 年 4 月开始, Asnarök 特洛伊木马恶意软件背后的威胁行为者 利用零日漏洞尝试从易受攻击的 XG Firewall 实例中窃取防火墙用户名和散列密码。

黑客也利用了同样的零日漏洞,试图 将 Ragnarok 勒索软件有效载荷 传送到公司的 Windows 系统上。

因此,建议 Sophos Firewall 用户确保更新他们的产品。Sophos 支持网站解释了如何启用自动修补程序安装并 验证 CVE-2022-1040 的修补程序是否 成功到达您的产品。

启用自动修补程序安装后,Sophos Firewall 每三十分钟检查一次修补程序,并在任何重新启动后检查一次。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号