一种影响全球领先消息传递和电子邮件平台(包括 Instagram、iMessage、WhatsApp、Signal 和 Facebook Messenger)的渲染技术在过去三年中允许攻击者创建看起来合法的网络钓鱼消息。

这些漏洞正在渲染错误,导致应用程序界面错误地显示带有注入 RTLO(从右到左覆盖) Unicode 控制字符的 URL,使用户容易受到 URI 欺骗攻击。

在字符串中注入 RTLO 字符时,它会导致浏览器或消息传递应用程序从右到左显示字符串,而不是正常的从左到右显示。该字符主要用于显示阿拉伯语或希伯来语消息。

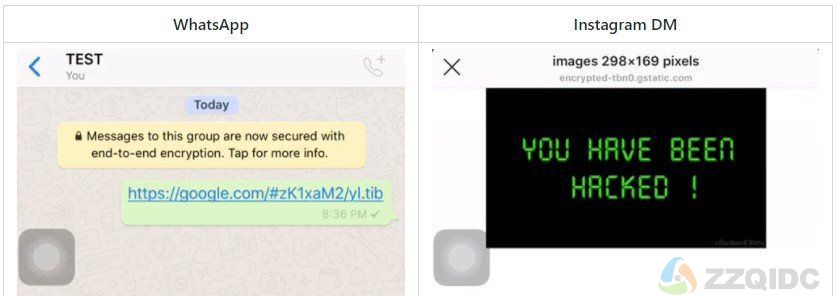

这使得网络钓鱼攻击能够在发送给 WhatsApp、iMessage、Instagram、Facebook Messenger 和 Signal 上的用户的消息上欺骗可信域,使它们显示为 apple.com 或 google.com 的合法且可信的子域。

从漏洞利用演示视频 (GitHub)中截取

这些漏洞已分配到以下 CVE,并且已知可在以下版本的 IM 应用程序中运行:

CVE-2020-20093 – 适用于 iOS 的 Facebook Messenger 227.0 或更低版本以及适用于 Android 的 228.1.0.10.116 或

更低版本CVE-2020-20094 – 适用于 iOS 的 Instagram 106.0 或更低版本以及适用于 Android 的 107.0.0.11 或更低版本

CVE-2020-20095 – iMessage适用于 iOS

CVE-2020-20096的 14.3 或更低版本– 适用于 iOS 的 WhatsApp 2.19.80 或更低版本以及适用于 Android 的 2.19.222 或更低版本

Signal 没有相应的 CVE ID,因为最近才向他们披露了特定的攻击方法。

发现和 PoC 美国最便宜的服务器

CVE ID 非常古老,因为漏洞的最初发现是在 2019 年 8 月由名为“zadewg”的研究人员发现的。

自由安全研究员 Sick.Codes在CVE 计划最近在 Twitter 上发布这些漏洞时注意到了这些漏洞,并决定进一步调查。

Sick.Codes 联系了研究人员,询问他是否刚刚公开了他的存储库,研究人员对 CVE 的发布感到惊讶,毕竟过了这么长时间。

研究人员不愿分享更多关于利用漏洞的方法的信息,这些信息仅在视频中展示,因此 Sick.Codes 决定自己复制该漏洞并为其编写概念证明 (PoC)。

两位安全研究人员同意立即在 GitHub 上发布 PoC,因为这些漏洞可能已经被积极利用了很长时间。

该漏洞利用单线滥用 iOS 和 Android 对 gTLD 的信任并支持显示双向文本,就像在两个有效 URL 之间添加单个控制字符“\u202E”一样简单。

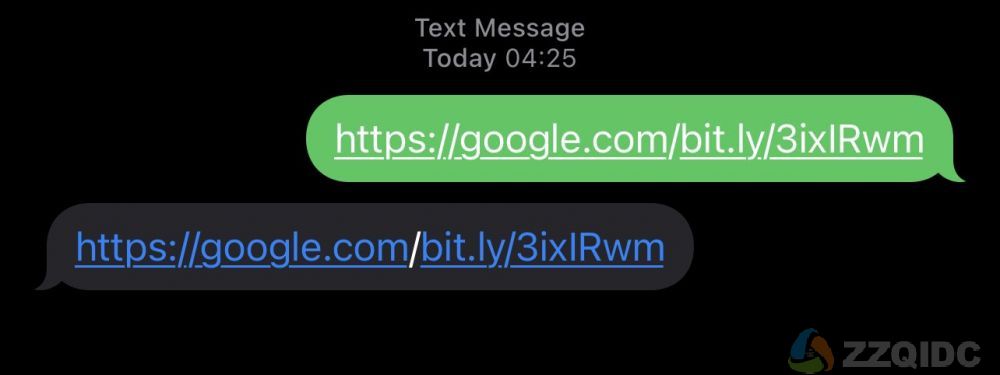

例如,发布的 PoC 滥用 google.com 来获取伪装和可点击的 URL,并将 bit.ly/3ixIRwm 设置为目标。

结果 URL 显示为合并到收件人 (Sick.Codes)

在注入 RTLO 控制字符后,由于将其视为“从右到左”的语言(阿拉伯语、希伯来语等),URL 会被反转,因此威胁行为者在注册目标域时必须考虑。

例如,使用精心制作的“gepj.xyz”URL 将显示为无害的 JPEG 图像文件“zyx.jpeg”,而制作“kpa.li”将显示为 APK 文件“li.apk”等。

实际上,这些目的地可以承载任何东西,因此欺骗是非常难以捉摸且难以发现的。

然而,ZZQIDC在 iMessage、Signal 甚至 Gmail 中测试这个 bug 时注意到了一些特殊性。例如,虽然组合的 URL 可能显示为单个 URL,但它们实际上被视为两个 URL。

这意味着如果用户点击 URL 的左侧,他们将转到 Google.com,如果他们点击右侧,他们将转到ZZQIDC。

更奇怪的是,虽然 iOS 15 上的 iMessage 在消息列表预览屏幕中反向显示文本,但它会删除实际消息中的反向字符串。

iMessage 消息预览列表显示反转文本

ZZQIDC进行的其他测试表明,此渲染缺陷在 Gmail、Outlook.com 或 ProtonMail 中无法正常工作。

虽然 URL 显示为带有反向文本的单个字符串,但超链接中的 RTLO Unicode 字符将转换为其等效的十六进制,留下如下 URL:

http://www.google.com/www.bleepingcomputer.com

影响和修复

单线 PoC 是公开可用的,即使是技术理解差或没有黑客技能的人也可以直接使用。

事实上,有 大量证据表明 在 野外基于 RTLO 的 利用,即使它涉及更复杂的技术概念。

同样的攻击可能适用于更多 IM 和电子邮件应用程序,但只有上述那些已被确认为易受攻击。

Telegram 过去也很容易受到攻击,但它是第一个通过安全更新解决问题的公司。

此外,Signal 的开发团队已立即对 Sick.Codes 的报告做出回应,并告诉研究人员该应用程序的下一个版本中将进行修复。

Sick.Codes 告诉ZZQIDC,上面列出的消息应用程序仍然容易受到这种渲染方法的影响。

NIST 目前正在调查漏洞的范围和影响,因此如果它们已在过去的版本中得到修复,该组织将很快确定。

因此,上述应用程序的用户在收到包含 URL 的消息时应保持谨慎,始终单击左侧,并对可能解决问题的传入应用程序安全更新保持警惕。

Sick.Codes 表示,渲染方法在所有测试的应用程序中仍然有效,并建议所有 IM 应用程序的用户如下:

“关闭所有内容中的链接预览,尤其是邮件应用程序和任何与通知相关的内容。不要访问带有弹出窗口的奇怪网站。不要点击随机赠品。

您已经有一部手机,因此请使用您的书签并确保保持最新状态。鉴于零日漏洞的数量,尤其是最近针对 iOS 披露的零日漏洞,信任 IM 中的 URL 将是危险的。”

病态代码

由于 RTLO Unicode 字符具有合法用途,因此尚不清楚消息传递应用程序是否会解决此问题,因为它可能会破坏合法功能。

ZZQIDC已联系受影响应用程序的供应商以了解何时修复此问题,我们将在收到回复后立即更新此帖子。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号