文章开头,我想问下,朝鲜网络有那么发达吗?

朝鲜国家黑客利用谷歌Chrome 网络浏览器中的一个零日远程代码执行漏洞已有一个多月的时间,在补丁发布之前,针对新闻媒体、IT 公司、加密货币和金融科技组织的攻击。

谷歌的威胁分析小组 (TAG) 将利用最近修补的CVE-2022-0609(目前仅描述为“在动画中免费使用”)的两个活动归因于朝鲜政府支持的两个独立的攻击组织。

自 1 月初以来积极部署的漏洞利用

在预先与zzqidc共享的一份报告中,Google TAG 详细介绍了与这些活动相关的策略、技术和程序 (TTP),这些活动针对 330 多人。

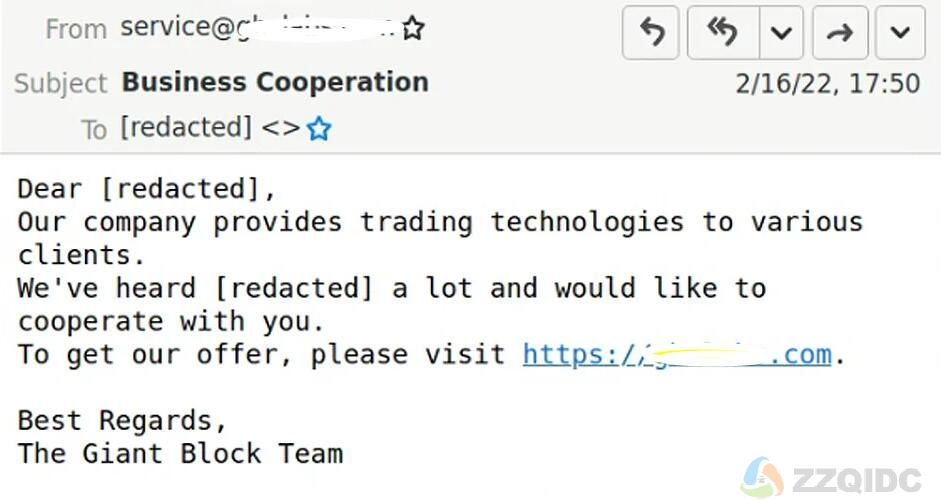

受害者通过电子邮件、虚假网站或受感染的合法网站成为目标,这些网站最终将激活 CVE-2022-0609 漏洞利用工具包

活动中使用的网络钓鱼电子邮件示例(Google TAG)

Google TAG 于 2 月 10 日发现了这些活动,并在四天后的 Google Chrome 紧急更新中解决了该漏洞。

然而,研究人员表示,零日漏洞被积极利用的最早迹象是在 2022 年 1 月 4 日发现的。

与朝鲜黑客(也称为拉撒路集团)的联系是由其中一个活动提供的,该活动与去年归因于同一威胁行为者的另一项活动有直接的基础设施重叠: 使用假 Twitter 和 LinkedIn 社交针对安全研究人员媒体帐户。

破坏合法网站以服务于漏洞利用

朝鲜的两个威胁小组之一专注于“为 10 家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商工作的 250 多人”。

Google TAG 指出,此活动与Operation Dream Job一致,这是由ClearSky 的研究人员于 2020 年 8 月详细介绍的朝鲜网络间谍活动。

梦想工作行动以美国著名国防和航空航天公司的虚假工作机会引诱受害者,其中包括波音、麦克唐纳道格拉斯和 BAE。

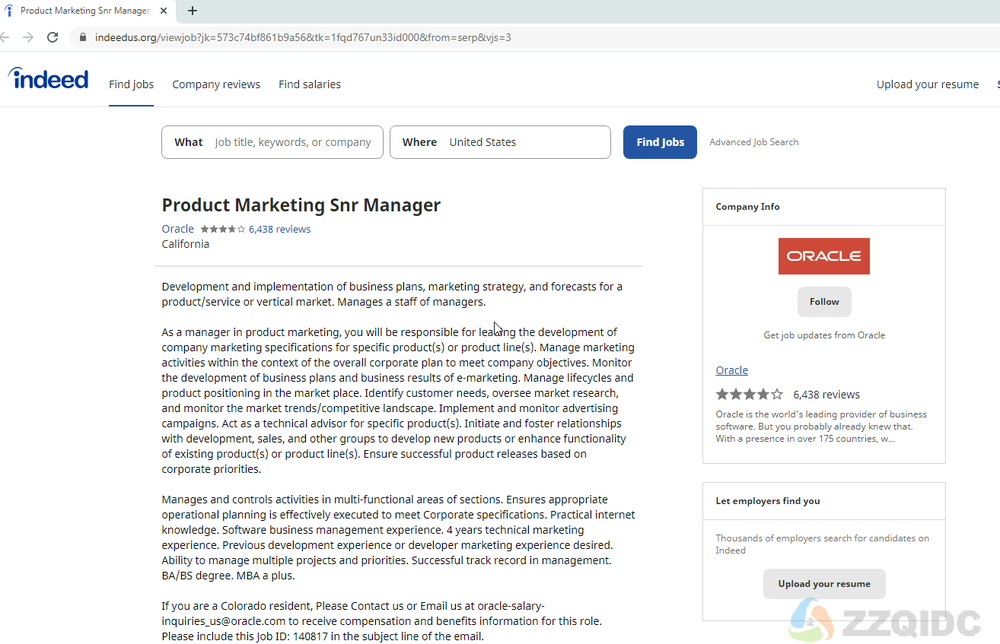

Google TAG 指出,在该活动中,它发现目标收到了来自迪士尼、谷歌和甲骨文招聘人员的虚假工作机会的网络钓鱼电子邮件。

研究人员解释说: “这些电子邮件包含欺骗合法求职网站(如 Indeed 和 ZipRecruiter)的链接,并补充说,点击它们将为受害者提供一个触发漏洞利用工具包的隐藏 iframe。

在这次活动中,攻击者注册了一些域名,例如 disneycareers[.]net 和 find-dreamjob[.]com,但还破坏了至少一个合法网站。

用于触发漏洞利用工具包的虚假工作站点(Google TAG)

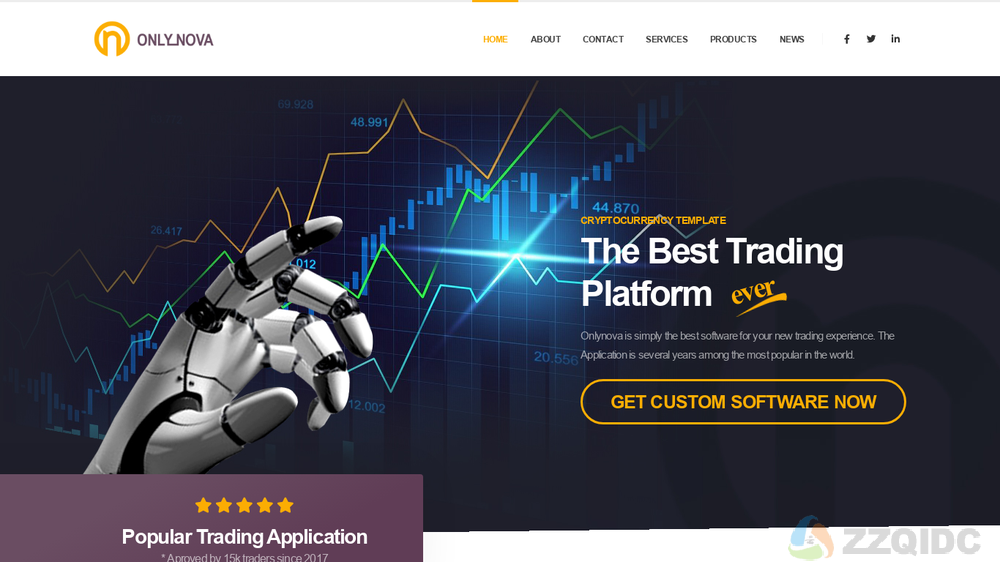

Google TAG 发现的第二次活动针对 CVE-2022-0609 使用相同的漏洞利用工具包,针对加密货币和金融科技行业的 85 多名用户,并归因于AppleJeus [ 1 , 2 , 3 ] 行动背后的同一组织,由卡巴斯基详细介绍2018 年。英国原生vps

“这包括破坏至少两个合法的金融科技公司网站,并托管隐藏的 iframe 以向访问者提供漏洞利用工具包。在其他情况下,我们观察到虚假网站 - 已经设置为分发木马加密货币应用程序- 托管 iframe 并将其访问者指向漏洞利用工具包” - Google TAG

就像之前的活动一样,该组织还注册了新域名并入侵了几个合法域名。

提供恶意加密应用程序的虚假网站(Google TAG)

保护漏洞利用链

分析漏洞利用后,研究人员发现攻击者集成了多种保护功能,这使得恢复破坏目标所需的多个漏洞利用阶段变得更加困难。

例如,带有指向漏洞利用工具包链接的 iframe 在特定时间提供服务,一些目标收到唯一的 ID(仅提供一次漏洞利用),工具包的每个阶段都被加密(客户端响应也是如此),并移动到辅助阶段将取决于前一个阶段的成功。

研究人员表示,该套件的初始活动是通过收集用户代理和屏幕分辨率等细节来识别目标系统。

如果此数据符合一组特定要求(目前未知),则客户端会收到 Chrome 远程代码执行 (RCE) 和请求沙箱逃逸的 Javascript 代码,以将 Web 浏览器的限制移出到系统上。

但是,Google TAG 无法恢复初始远程代码执行步骤之后的任何阶段。

研究人员发现证据表明朝鲜黑客只对谷歌 Chrome 用户不感兴趣,他们还检查了 macOS 和 Firefox 上的 Safari 用户,将他们引导至“已知漏洞利用服务器上的特定链接”。

但是,在分析时,观察到的 URL 没有返回任何响应。

Google TAG 的报告中提供了完整的危害指标列表,包括利用 URL 和攻击者注册的域。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号