3 月 18 日,ASEC 分析小组发现了针对专门从事碳排放的公司的文档型 APT 攻击。根据从 AhnLab 的 ASD(AhnLab 智能防御)收集的日志,受感染 PC 的用户似乎通过网络浏览器下载了名为“**** Carbon Credit Institution.doc”的恶意 Word 文档。

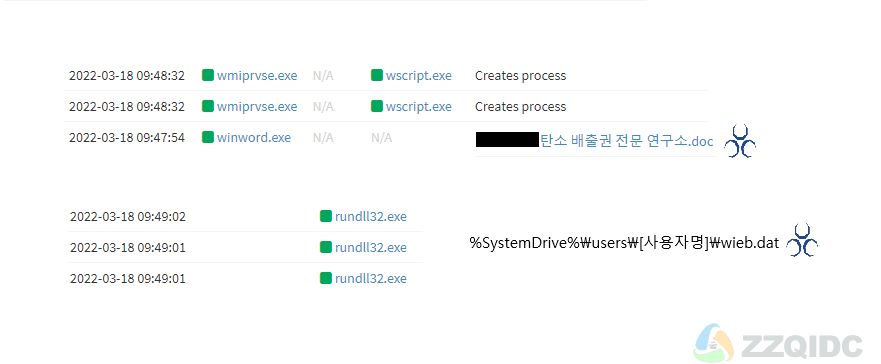

虽然无法保护恶意文档,但其内部宏代码很可能运行 wscript.ex。wscript.exe 的确认执行参数如下:

使用执行参数的方法与过去同一攻击组使用的技术相同。在前面的案例中,当运行由 VBS 代码组成的 version.ini 时,恶意软件在受感染的 PC 中创建了一个任务调度程序。然后它通过从攻击者的 C&C 服务器接收额外的有效载荷来执行恶意行为。看来,对于当前的案例,其他攻击发生在类似的方法之后。

当前案例的其他攻击是通过在受感染的 PC 上运行 Gold Dragon 恶意软件来完成的。攻击者似乎已经创建并运行了在 %HomePath% 路径中安装 Gold Dragon 的 DLL,名称为“wieb.dat”。

运行的 Gold Dragon 具有与以下 ASEC 博客文章中提到的恶意软件相似的功能:

不过,之前的金龙没有配备信息泄露模块,而现在的金龙则是内置的。

该模块包括运行如下所示的命令以及键盘记录和泄漏剪贴板的功能。

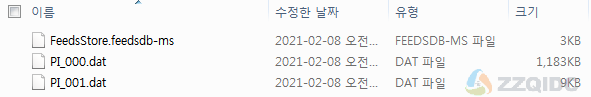

泄露的信息保存在路径 '%localappdata%\Microsoft\common\pre' 中,如图 2 所示。

攻击者团体正在对多个行业进行攻击。因此,用户应格外小心,不要打开来源不明的帖子和电子邮件的附件。

AhnLab 产品一直在监控和响应本文中提到的 APT 攻击。对于金龙,他们在以下信息下做出回应。

[IOC]

[MD5、别名和引擎版本]

wieb.dat: c096ceaaecd4c8fccfe765280a6dac1e 木马/Win.Kimsuky.C5016729 (2022.03.19.00)

金龙:dd468bb6daff412f0205b21d50ddd64181818 / Win.C.

【C&C】

金龙下载地址(wieb.dat):hxxps://osp06397.net/view.php?id=21504

金龙C&C:hxxps://us43784.org/report.php

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号