Mandiant 研究人员在调查LightBasin网络犯罪组织(又名 UNC1945)的活动时发现了一个名为 Caketap 的新 Unix rootkit,用于窃取 ATM 银行数据。

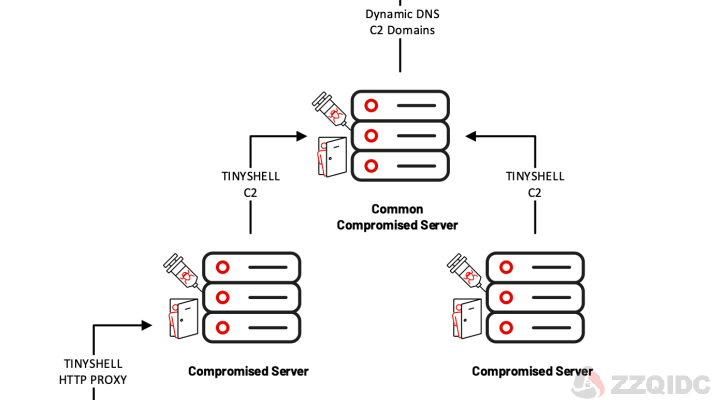

据 CrowdStrike 研究人员称,与中国有关的黑客组织至少从 2016 年就开始活跃,它使用的是非常复杂的工具集。CrowdStrike 研究人员报告称,自 2019 年以来,至少有 13 家电信公司受到了该组织的攻击。

该组织入侵了全球的移动电话网络,并使用专门的工具来访问电信公司的通话记录和短信。

现在,Mandiant 研究人员记录了与 LightBasin 相关的针对银行客户并专注于信用卡欺诈的活动。

Caketap rootkit 是 UNC2891 威胁参与者部署在运行 Oracle Solaris 的服务器上的 Unix 内核模块。CAKETAP 可以通过隐藏网络连接、进程和文件以隐秘模式运行。初始化后,恶意软件会将自身从加载的模块列表中删除,并使用先前加载的模块更新 last_module_id 以删除其存在的任何痕迹。

为了识别在 Solaris 系统上运行的 CAKETAP,管理员可以检查是否存在安装在ipcl_get_next_conn挂钩函数中的挂钩。

下面是一个示例命令,用于识别挂钩的 ipcl_get_next_conn 函数:

| root@solaris:~# echo 'ipcl_get_next_conn::dis -n 0 ; ::退出' | mdb -k |

干净的 SPARC Solaris 系统中的输出类似于以下内容:

| ipcl_get_next_conn: 保存 %sp, -0xb0, %sp |

Mandiant 研究人员报告说,rootkit 支持以下命令:

| 命令 | 功能 |

| 空的 | 将 CAKETAP 模块添加回加载的模块列表 |

| 米 | 更改 getdents64 挂钩的信号字符串 |

| 一世 | 添加网络过滤器(格式 |

| 一世 | 删除网络过滤器 |

| 磷 | 设置当前线程 TTY 不被 getdents64 钩子过滤 |

| p | 将所有 TTY 设置为由 getdents64 挂钩过滤 |

| 小号 | 显示当前配置 |

Caketap 旨在拦截来自受感染的 ATM 交换机服务器的银行卡和 PIN 验证数据,并执行未经授权的交易。

“来自一名受害者的 ATM 交换机服务器的内存取证揭示了 CAKETAP 的一种变体,它具有额外的网络挂钩功能,可以拦截与卡和密码验证相关的特定消息。有证据表明,这种 CAKETAP 变体被用作使用欺诈性银行卡进行未经授权交易的操作的一部分。” 阅读Mandiant 发表的分析。“这个 CAKETAP 变体针对的是发往支付硬件安全模块 (HSM) 的特定消息。”

Caketap 允许处理卡验证消息和回复 PIN 验证消息。

然后,恶意软件会在内部保存与非欺诈性 PAN(主帐号)匹配的有效消息,并将其发送到 HSM,以避免影响合法客户交易并引起怀疑。

“根据 Mandiant 的调查结果,我们认为 CAKETAP 被 UNC2891 作为更大行动的一部分,成功地使用欺诈性银行卡从多家银行的 ATM 终端进行未经授权的现金提取。” 报告结束。“UNC2891 保持了高水平的 OPSEC,并采用了多种技术来逃避检测。攻击者利用他们的技能和经验来充分利用 Unix 和 Linux 环境中经常出现的可见性下降和安全措施。Mandiant 预计 UNC2891 将继续利用这一点,并针对运行这些操作系统的关键任务系统执行类似的操作以获取经济利益。”

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号