黑客以安全性差的 Microsoft SQL 和 MySQL 数据库服务器为目标,在易受攻击的设备上部署 Gh0stCringe 远程访问木马。

Gh0stCringe,又名 CirenegRAT,是 Gh0st RAT 恶意软件的变种.

在网络安全公司 AhnLab 今天发布的一份新报告中,研究人员概述了 GhostCringe 背后的威胁行为者如何针对账户凭据薄弱且没有监督的安全性较差的数据库服务器

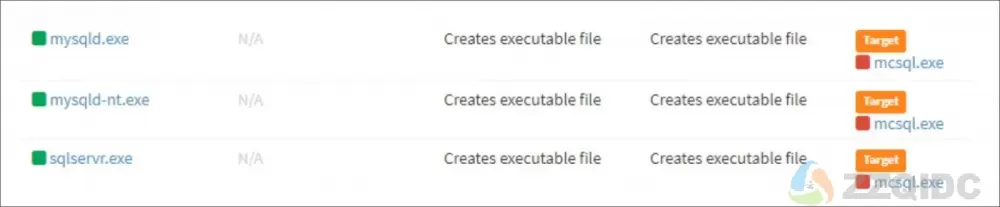

正如您在下面看到的,攻击者正在破坏数据库服务器并使用 mysqld.exe、mysqld-nt.exe 和 sqlserver.exe 进程将恶意的“mcsql.exe”可执行文件写入磁盘。

这些攻击类似于我们去年 2 月报告的 Microsoft SQL 服务器攻击,后者 使用 Microsoft SQL命令丢弃了 Cobalt Strike信标。xp_cmdshell

除了 Gh0stCringe 之外, AhnLab 的报告 还提到在被检查的服务器上存在多个恶意软件样本,这表明竞争的威胁参与者正在破坏相同的服务器以丢弃他们自己的活动的有效负载。

Gh0stCringe RAT 是一种功能强大的恶意软件,它与 C2 服务器建立连接以接收自定义命令或将被盗信息泄露给对手。

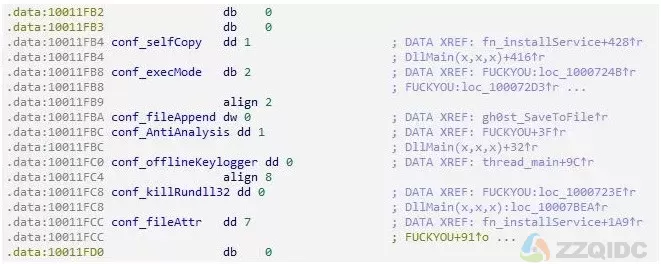

恶意软件可以在部署过程中使用有关其功能的特定设置进行配置,如下所述:

在上述情况中,键盘记录器可能是最具攻击性的组件,因为它会从受感染的系统中窃取用户输入。

键盘记录组件使用 Windows 轮询方法 (GetAsyncKeyState API) 通过无限循环查询每个键的状态。

这种可靠的日志记录方法会带来 CPU 使用率过高的风险,但在管理不善的服务器中,这不太可能给威胁参与者带来问题。

该恶意软件还将监视最后三分钟的按键操作,并将它们与基本系统和网络信息一起发送到恶意软件的命令和控制服务器。

这些记录的击键将允许威胁参与者窃取登录凭据和登录用户在设备上输入的其他敏感信息。

CirenegRAT 支持四种操作模式,即 0、1、2 和一种特殊的 Windows 10 模式,由威胁参与者在部署期间选择。

这些模式配置如何通过修改 Windows 注册表和激活自复制模块来建立持久性。例如,模式#0 在没有持久性的情况下运行,而模式#2 建立持久性并考虑自复制设置。

对于 RAT 支持的远程命令,总结如下:

首先,更新您的服务器软件以应用最新的可用安全更新,这有助于排除利用已知漏洞的一系列攻击。

使用难以猜测或暴力破解的强管理员密码也很重要。

最关键的一步是将数据库服务器置于防火墙后面,只允许授权设备访问服务器。

最后,监控所有操作以识别可疑侦察活动并使用数据访问控制器进行数据交易策略检查。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号