最近发现的一个正在积极开发的僵尸网络以 Linux 系统为目标,试图将它们诱入一大群准备窃取敏感信息、安装 rootkit、创建反向 shell 并充当网络流量代理的僵尸网络。

奇虎360网络安全研究实验室(360 Netlab)的研究人员将新发现的恶意软件称为B1txor20,主要攻击Linux ARM、X64 CPU架构设备。

僵尸网络使用针对 Log4J 漏洞的攻击来感染新主机,这是一个非常吸引人的攻击媒介,因为有数十家供应商使用易受攻击的 Apache Log4j 日志库。

研究人员于 2 月 9 日首次发现 B1txor20 僵尸网络,当时第一个样本被他们的一个蜜罐系统捕获。

他们总共捕获了四个恶意软件样本,包括后门、SOCKS5 代理、恶意软件下载、数据窃取、任意命令执行和 rootkit 安装功能。

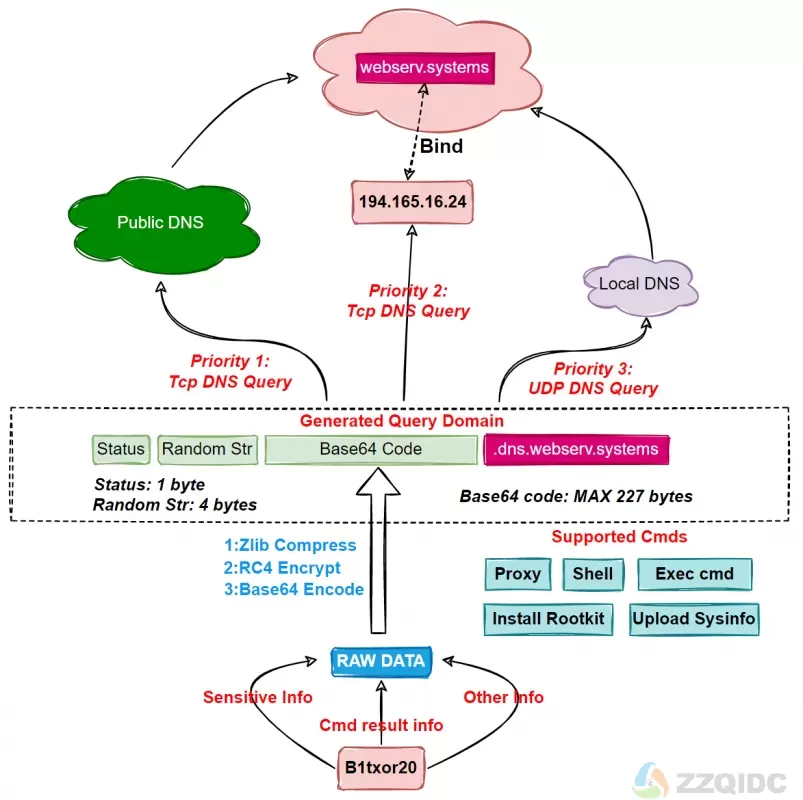

然而,使 B1txor20 恶意软件脱颖而出的是使用 DNS 隧道与命令和控制 (C2) 服务器进行通信通道,这是一种古老但仍然可靠的技术,威胁参与者利用 DNS 协议来隧道恶意软件和数据通过 DNS 查询。

研究人员解释说:“Bot 在使用特定编码技术将其隐藏后,将被盗的敏感信息、命令执行结果和任何其他需要传递的信息作为 DNS 请求发送到 C2。”

“C2收到请求后,将payload发送给Bot端,作为对DNS请求的响应,这样Bot和C2就借助DNS协议实现了通信。”

360 Netlab 研究人员还发现,虽然恶意软件的开发人员包含了更广泛的功能集,但并非所有功能都已启用。

这可能表明禁用的功能仍然存在错误,B1txor20 的创建者仍在努力改进它们并在未来启用它们。

其他信息,包括入侵指标 (IOC) 和所有受支持的 C2 指令列表,可在360 Netlab 报告的末尾找到。

自披露以来,多个威胁参与者在其攻击中部署了 Log4Shell 漏洞,包括与中国、伊朗、朝鲜和土耳其政府有关联的国家支持的黑客组织,以及勒索软件团伙使用的访问代理。

360 Netlab 的研究人员补充说:“自从 Log4J 漏洞暴露以来,我们看到越来越多的恶意软件跳上马车,Elknot、Gafgyt、Mirai 都太熟悉了。”

例如,在 12 月,他们发现攻击者利用 Log4J 安全漏洞用 Mirai 和 Muhstik Linux 恶意软件感染易受攻击的 Linux 设备。

这些僵尸网络被视为“招募”物联网设备和服务器,并使用它们来部署加密矿工并执行大规模 DDoS 攻击。

梭子鱼本月早些时候证实了 360 Netlan 的报告,称他们发现了各种针对易受攻击的 Log4j 部署的有效负载,其中 Mirai 僵尸网络变体用于 DDoS 和加密挖掘占据了最大份额。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号